Appliances do Access Pointbaseados em DMZ exigem certas regras de firewall nos firewalls front-end e back-end. Durante a instalação, os serviços do Access Pointsão configurados para ouvir em certas portas de rede por padrão.

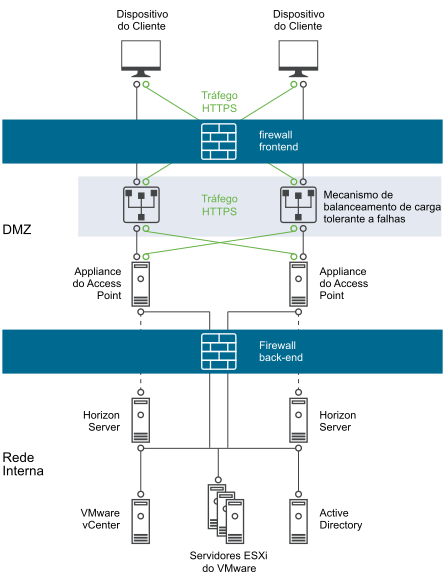

A implementação de um appliance do Access Pointbaseado em DMZ normalmente inclui dois firewalls.

- É necessário um firewall front-end externo voltado para a rede para proteger o DMZ e a rede interna. Configure este firewall para permitir que o tráfego de rede externo chegue até o DMZ.

- É necessário um firewall back-end, entre o DMZ e a rede interna, para fornecer uma segunda camada de segurança. Configure este firewall para aceitar tráfego que se origina somente dos serviços dentro do DMZ.

A política de firewall controla estritamente comunicações de entrada de serviços DMZ, o que reduz amplamente o risco de comprometimento da rede interna.

Para permitir que dispositivos cliente externos se conectem a um appliance do Access Point dentro do DMZ, o firewall front-end deve permitir tráfego em determinadas portas. Por padrão, os dispositivos cliente externos e clientes Web externos (HTML Access) conectam-se a um appliance do Access Point dentro do DMZ na porta TCP 443. Se utilizar o protocolo Blast, a porta 443 deverá ser aberta no firewall. Se utilizar o protocolo PCOIP, a porta 4172 deverá ser aberta no firewall.

A figura a seguir mostra um exemplo de uma configuração que inclui firewalls front-end e back-end.