O Access Point é um appliance de segurança de 7 camadas normalmente instalado em uma Zona Desmilitarizada (Demilitarized Zone, DMZ). O Access Point é usado para garantir que o único tráfego entrando no centro de dados corporativo seja o tráfego em nome de um usuário remoto fortemente autenticado.

Uma das definições de configuração para o Access Point é o número de Placas de interface de rede (Network Interface Cards, NICs) virtuais a serem utilizadas. Ao implementar o Access Point, você seleciona uma configuração de implementação para sua rede. É possível especificar uma, duas ou três configurações de NICS, especificadas como onenic, twonic ou threenic.

Reduzir o número de portas abertas em cada LAN virtual e separar os tipos diferentes de tráfego de rede pode melhorar a segurança de forma significativa. Os benefícios são principalmente em termos de separação e isolamento dos tipos diferentes de tráfego de rede como parte de uma estratégia de design de segurança da DMZ de defesa em profundidade. Isso pode ser conquistado ao implementar comutadores físicos separados dentro da DMZ, com várias LANs virtuais dentro da DMZ ou como parte de uma DMZ totalmente gerenciada pelo VMware NSX.

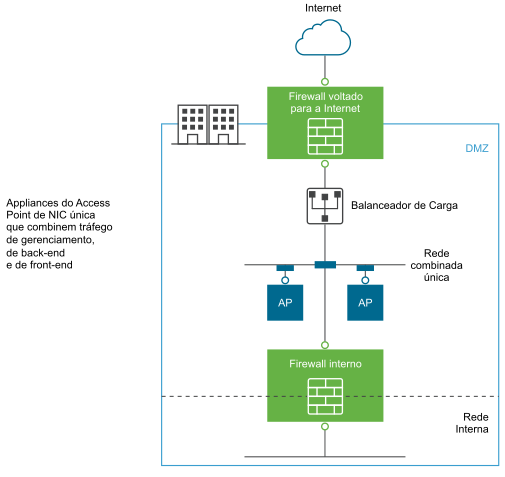

Implementação típica da DMZ com NIC única

A implementação mais simples de um Access Point é com uma única NIC, onde todo o tráfego de rede é combinado em uma única rede. O tráfego do firewall voltado para a Internet é direcionado a um dos appliances disponíveis do Access Point. O Access Point então encaminha o tráfego autorizado através do firewall interno aos recursos na rede interna. O Access Point descarta o tráfego não autorizado.

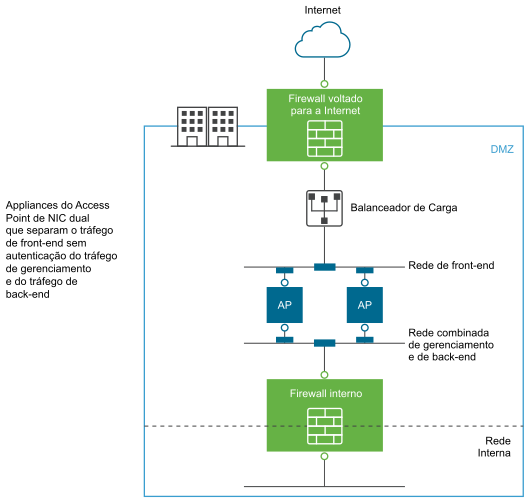

Separando o tráfego de usuário não autenticado do tráfego de back-end e de gerenciamento

Uma melhoria sobre a implementação de NIC única é especificar duas NICs. A primeira ainda é usada para Internet voltada para o acesso não autenticado, mas o tráfego autenticado de back-end e o tráfego de gerenciamento são separados em uma rede diferente.

Em uma implementação com duas NICs, o tráfego que passa pela rede interna por meio do firewall interno deve ser autorizado pelo Access Point. O tráfego não autorizado não está nessa rede de back-end. O tráfego de gerenciamento como o API REST para o Access Point está somente nesta segunda rede

Se um dispositivo na rede de front-end sem autenticação foi comprometido, como o balanceador de carga, então a reconfiguração do dispositivo para ignorar o Access Point não é possível nesta implementação com duas NICs. Ela combina as regras de firewall da camada 4 com a segurança do Access Point da camada 7. De maneira semelhante, se o firewall voltado para a Internet foi configurado de maneira errada para permitir a passagem pela porta 9443 TCP, isso ainda não deixaria o API REST de Gerenciamento do Access Point exposto a usuários da Internet. Um princípio de defesa em profundidade utiliza vários níveis de proteção, como saber que um único erro de configuração ou ataque de sistema não cria necessariamente uma vulnerabilidade geral

Em uma implementação com duas NICs, é comum colocar sistemas de infraestrutura adicionais, como servidores DNS, servidores de Gerenciador de Autenticação do RSA SecurID na rede de back-end dentro da DMZ para que estes servidores não estejam visíveis na rede voltada para a Internet. Colocar sistemas de infraestrutura dentro da DMZ protege contra ataques de camada 2 da LAN voltada para a Internet a partir de um sistema de front-end comprometido e reduz efetivamente a superfície geral de ataque.

A maior parte do tráfego de rede do Access Point consiste nos protocolos de exibição para Blast e PCoIP. Com uma NIC única, o tráfego de protocolo de exibição de e para a Internet é combinado com tráfego de e para os sistemas de back-end. Quando duas ou mais NICs são utilizadas, o tráfego é espalhado em NICs de front-end e back-end e em redes. Isso reduz o potencial de gargalo de uma NIC única e resulta em benefícios de desempenho.

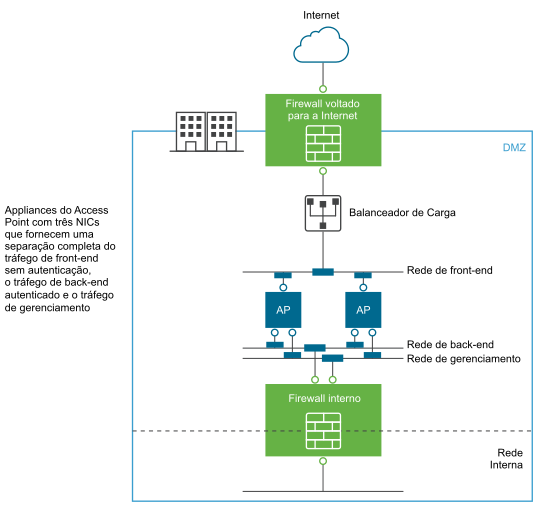

O Access Point suporta uma separação adicional ao permitir também a separação do tráfego de gerenciamento em uma LAN de gerenciamento específico. O tráfego de gerenciamento HTTPS para a porta 9443 só é possível a partir da LAN de gerenciamento.