A arquitetura do modelo de implantação em cascata inclui duas instâncias do VMware Tunnel com funções separadas. No modo cascata, o servidor front-end reside na zona desmilitarizada e se comunica com o servidor back-end na sua rede interna.

Somente o componente Per-App Tunnel oferece suporte ao modelo de implantação em cascata. Se você usar apenas o componente de Proxy, deverá usar o modelo de Endpoint de Retransmissão. Para obter mais informações, consulte Modo de implantação do endpoint de retransmissão.

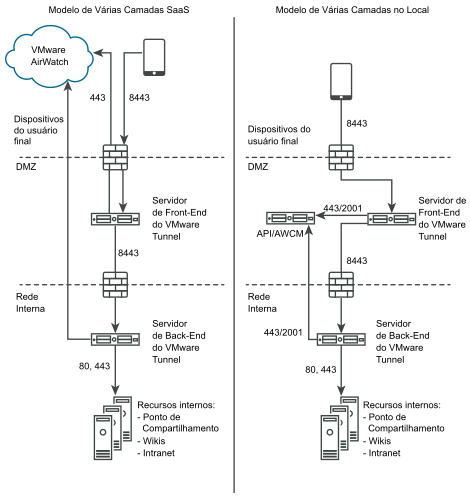

Os dispositivos acessam o servidor front-end do modo cascata usando um nome de host configurado sobre portas configuradas. A porta padrão para acessar o servidor front-end é a porta 8443. O servidor back-end do modo cascata está instalado na rede interna que hospeda seus sites da intranet e aplicativos Web. Esse modelo de implantação separa o servidor front-end disponível publicamente do servidor back-end que é conectado diretamente aos recursos internos, fornecendo uma camada extra de segurança.

O servidor front-end facilita a autenticação de dispositivos conectando-se ao AWCM quando as solicitações são feitas para o VMware Tunnel. Quando um dispositivo faz uma solicitação ao VMware Tunnel, o servidor front-end determina se o dispositivo está autorizado a acessar o serviço. Assim que autenticada, a solicitação é encaminhada com segurança usando TLS sobre uma única porta para o servidor back-end.

O servidor back-end se conecta ao DNS interno ou IP solicitado pelo dispositivo.

O modo Cascata se comunica usando a conexão TLS (ou a conexão DTLS opcional). Você pode hospedar o número de servidores front-end e back-end como desejar. Cada servidor front-end age de forma independente ao procurar um servidor back-end ativo para conectar dispositivos à rede interna. Você pode configurar várias entradas DNS em uma tabela de pesquisa de DNS para permitir o balanceamento de carga.

Os servidores front-end e back-end se comunicam com o servidor de API do Workspace ONE UEM e o AWCM. O servidor de API fornece a configuração do VMware Tunnel e o AWCM fornece a autenticação de dispositivo, a lista de permissões e as regras de tráfego. O servidor front-end e back-end se comunica com a API/AWCM por meio de conexões de TLS diretas, a menos que você ative as chamadas de proxy de saída. Use esta conexão se o servidor front-end não puder acessar os servidores de API/AWCM. Se estiverem habilitados, os servidores front-end se conectarão por meio do servidor back-end aos servidores de API/AWCM. Esse tráfego e o tráfego de back-end roteiam usando regras de tráfego do lado do servidor. Para obter mais informações, consulte Configurar Regras de Tráfego de Rede para o Per-App Tunnel na documentação do produto VMware Workspace ONE UEM em VMware Docs.

O diagrama a seguir ilustra a implantação de Várias Camadas para o componente Per-App Tunnel no modo cascata: