O modo de ponte de identidade do Unified Access Gateway pode ser configurado para trabalhar com o VMware Workspace® ONE® em nuvem ou em um ambiente local.

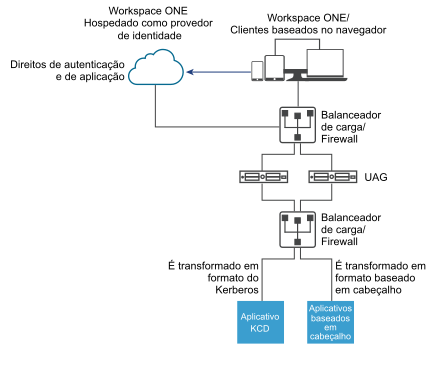

Usando a ponte de identidade do Unified Access Gateway com clientes do Workspace ONE na nuvem

O modo de ponte de identidade pode ser configurado para trabalhar com o Workspace ONE na nuvem para autenticar usuários. Quando um usuário solicita acesso para um aplicativo da Web herdado, o provedor de identidade aplica as políticas aplicáveis de autenticação e autorização.

Se o usuário for validado, o provedor de identidade cria um token SAML e o envia ao usuário. O usuário passa o token SAML ao Unified Access Gateway na DMZ. O Unified Access Gateway valida o token SAML e recupera o nome da entidade do usuário do token.

Se a solicitação for para a autenticação no Kerberos, a delegação restrita do Kerberos será usada para negociar com o servidor do Active Directory. O Unified Access Gateway representa o usuário para recuperar o token do Kerberos para autenticar com o aplicativo.

Se a solicitação for para autenticação baseada em cabeçalho, o nome de cabeçalho do usuário é enviado ao servidor de internet para solicitar a autenticação com o aplicativo.

O aplicativo envia a resposta de volta ao Unified Access Gateway A resposta é devolvida ao usuário.

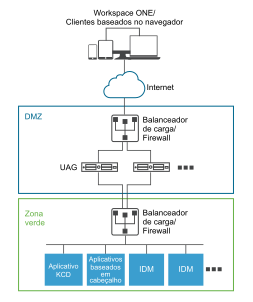

Usando a ponte de identidade com os clientes do Workspace ONE local

Quando o modo de ponte de identidade é configurado para os usuários de autenticação com o Workspace ONE em um ambiente local, os usuários inserem a URL para acessar o aplicativo de internet herdado local por meio do proxy do Unified Access Gateway. O Unified Access Gateway redireciona a solicitação ao provedor de identidade para autenticação. O provedor de identidade aplica as políticas de autenticação e autorização à solicitação. Se o usuário for validado, o provedor de identidade criará um token SAML e o enviará ao usuário.

O usuário passa o token SAML ao Unified Access Gateway. O Unified Access Gateway valida o token SAML e recupera o nome da entidade do usuário do token.

Se a solicitação for para a autenticação no Kerberos, a delegação restrita do Kerberos será usada para negociar com o servidor do Active Directory. O Unified Access Gateway representa o usuário para recuperar o token do Kerberos para autenticar com o aplicativo.

Se a solicitação for para autenticação baseada em cabeçalho, o nome de cabeçalho do usuário é enviado ao servidor de internet para solicitar a autenticação com o aplicativo.

O aplicativo envia a resposta de volta ao Unified Access Gateway A resposta é devolvida ao usuário.

Usando a ponte de identidade com o certificado para Kerberos

Você pode configurar a ponte de identidade para fornecer single sign-on (SSO) aos aplicativos não SAML legados no local utilizando a validação do certificado. Consulte Configurar um Proxy Reverso da Web para a ponte de identidade (Certificado para Kerberos).

Como usar SAML ou certificado para a configuração de passagem

Você pode configurar o proxy reverso para um aplicativo Web não SAML não Kerberos no modo SAML ou Certificado para Passagem. Qualquer segunda camada de autenticação no aplicativo de back-end é transparente para o Unified Access Gateway. Consulte Configurar Cenários de Passagem SAML/Certificado.