Esta seção descreve como p VMware Horizon é compatível usando o Unified Access Gateway 3.9 e posterior em ambientes que têm uma Zona Desmilitarizada (DMZ) única ou dupla.

O Unified Access Gateway é um dispositivo virtual VMware usado no suporte ao acesso remoto seguro para vários produtos empresariais do VMware End-User Computing. Um exemplo é usar o Unified Access Gateway para oferecer suporte ao acesso remoto ao VMware Horizon para acessar áreas de trabalho virtuais e aplicativos hospedados na Área de Trabalho Remota.

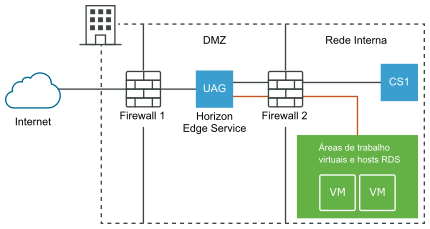

Implantação de DMZ única

Para implantação local do Horizon em um data center de uma organização, é comum instalar dispositivos do Unified Access Gateway em uma única DMZ que fornece uma camada de isolamento de rede entre a Internet e o centro de dados do cliente.

O Unified Access Gateway tem mecanismos de segurança integrados para todos os protocolos do Horizon para garantir que o único tráfego de rede que entra no centro de dados seja o tráfego em nome de um usuário autenticado. Qualquer tráfego não autenticado é descartado na DMZ.

Isso é mostrado na Figura 2-1. Para uma configuração simples, ele mostra apenas um único dispositivo do Unified Access Gateway em uma DMZ, embora em um ambiente de produção que dê suporte a alta disponibilidade e grande escala seja comum implantar vários dispositivos do com um balanceador de carga. Unified Access Gateway Os detalhes de configuração de um dispositivo do Unified Access Gateway para uso em uma única DMZ são abordados no documento padrão Implantação e configuração do Unified Access Gateway.

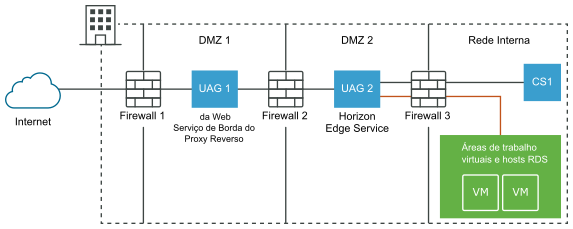

Implantação de DMZ dupla

Algumas organizações têm duas DMZ. Muitas vezes, isso é chamado de DMZ dupla ou DMZ de dois saltos e, às vezes, é usado para fornecer uma camada extra de proteção de segurança entre a Internet e a rede interna.

A Figura 3-1 acima mostra uma rede com DMZ dupla. Nessa implantação, o UAG 2 na DMZ 2 é configurado para o serviço de borda do Horizon exatamente da mesma maneira que para uma única DMZ descrita na seção anterior. A configuração da Internet voltada para o Firewall 1 é a mesma de uma única DMZ. As portas TCP e UDP necessárias devem ser permitidas e roteadas no Firewall 1 apenas para dispositivos do Unified Access Gateway na DMZ 1. Em termos de portas TCP e UDP para o Firewall 2, elas são as mesmas do Firewall 1 exceto que as regras só devem permitir endereços IP de origem de dispositivos Unified Access Gateway na DMZ 1 e só devem encaminhar esse tráfego para dispositivos do Unified Access Gateway na DMZ 2. Isso garante que o único tráfego de rede que entra na DMZ 2 seja o tráfego que foi filtrado por um dispositivo da DMZ 1 Unified Access Gateway.

O UAG 1 na DMZ 1 está configurado como um Proxy Reverso Web para protocolos do Horizon. Ele encerra a conexão TLS do cliente e fornece validação de URL específica do Horizon nesse tráfego antes de encaminhá-la para o UAG 2 em uma nova conexão TLS entre UAG 1 e UAG 2. Qualquer tráfego de rede da Internet para UAG 1 que esteja fora da especificação de protocolo do Horizon configurada no UAG 1 em termos de números de porta, versão de TLS, codificações e padrões de URL HTTPS para o Horizon é descartado na DMZ 1. O tráfego de rede válido do Horizon é encaminhado para o UAG 2 na DMZ 2 para a próxima camada de segurança.

tunnelExternalUrl,blastExternalUrl e a

pcoip ExternalUrl opcional) são usadas pelos clientes para conectar esses protocolos ao ambiente do

Unified Access Gateway. Elas devem ser definidas como valores que roteiam essas conexões para

UAG 1.