Os scripts do PowerShell preparam seu ambiente com todas as definições de configuração. Ao executar o script do PowerShell para implementar o Unified Access Gateway, a solução está pronta para produção na primeira inicialização do sistema.

No entanto, interface de usuário do administrador e a API não estarão disponíveis se a senha da interface de usuário do administrador não for fornecida durante a implantação.

- Se você não fornecer a senha da interface de usuário do administrador no momento da implantação, não poderá adicionar um usuário posteriormente para ativar o acesso à interface de usuário do administrador ou à API. Se você desejar adicionar um usuário da interface de usuário do administrador, deverá reimplantar sua instância do Unified Access Gateway com uma senha válida.

-

O Unified Access Gateway 3.5 e versões posteriores inclui uma propriedade INI

sshEnabledopcional. DefinirsshEnabled=truena seção[General]do arquivo INI PowerShell automaticamente permitessho acesso ao appliance implantado. A VMware geralmente não recomenda ativarsshem Unified Access Gateway exceto em certas situações específicas e onde o acesso pode ser restrito. Esse recurso é principalmente destinado às implantações Amazon EC2 da AWS em que um acesso de console alternativo não está disponível.Observação: Para obter mais informações sobre o Amazon AWS EC2, consulte Implantação do PowerShell do Unified Access Gateway na Amazon Web Services.Se

sshEnabled=truenão está especificado ou está definido comofalse, entãosshnão está habilitado.Habilitar o acesso de

sshno Unified Access Gateway para vSphere, Hyper-V ou para implantações do Microsoft Azure não é geralmente necessário, pois se pode usar o acesso ao console nessas plataformas. Se o acesso ao console de raiz é necessário para a implantação do Amazon AWS EC2, então definasshEnabled=true. Em casos nos quaissshestá ativado, o acesso 22 da porta TCP deve ser restrito em firewalls ou em grupos de segurança para endereços IP de origem dos administradores individuais. O EC2 oferece suporte a essa restrição no grupo de segurança EC2 associado com as interfaces de rede Unified Access Gateway.

Pré-requisitos

- Para uma implantação do Hyper-V, e se você estiver fazendo upgrade do Unified Access Gateway com IP estático, exclua o appliance mais antigo antes de implantar a instância mais recente do Unified Access Gateway.

- Verifique se os requisitos do sistema são apropriados e se estão disponíveis para uso.

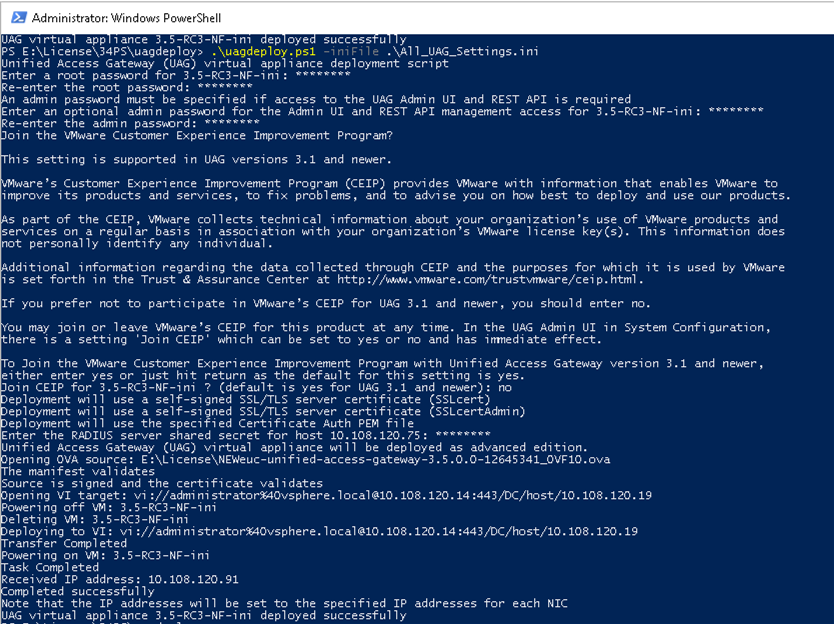

Este é um script de amostra para implementar o Unified Access Gateway no seu ambiente.

Figura 1. Script de amostra do PowerShell

Procedimento

Resultados

O que Fazer Depois

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

Se você quiser fazer upgrade sem interrupção do serviço, consulte Atualização com tempo de inatividade zero.