Appliances do Unified Access Gatewaybaseados em DMZ exigem certas regras de firewall nos firewalls front-end e back-end. Durante a instalação, os serviços do Unified Access Gatewaysão configurados para ouvir em certas portas de rede por padrão.

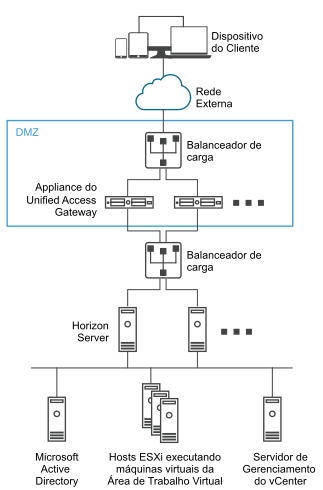

A implantação de um appliance do Unified Access Gatewaybaseado em DMZ normalmente inclui dois firewalls.

- É necessário um firewall front-end externo voltado para a rede para proteger o DMZ e a rede interna. Configure este firewall para permitir que o tráfego de rede externo chegue até o DMZ.

- É necessário um firewall back-end, entre o DMZ e a rede interna, para fornecer uma segunda camada de segurança. Configure este firewall para aceitar tráfego que se origina somente dos serviços dentro do DMZ.

A política de firewall controla estritamente comunicações de entrada de serviço DMZ, o que reduz amplamente o risco de comprometimento da rede interna.

Para permitir que dispositivos cliente externos se conectem a um appliance do Unified Access Gateway dentro da DMZ, o firewall front-end deve permitir tráfego em determinadas portas. Por padrão, os dispositivos cliente externos e clientes Web externos (HTML Access) conectam-se a um appliance do Unified Access Gateway dentro da DMZ na porta TCP 443. Se for usado o protocolo Blast, a porta 8443 deve estar aberta no firewall, mas é possível configurar também o Blast para a porta 443.

| Porta | Portal | Fonte | Destino | Descrição |

|---|---|---|---|---|

| 443 | TCP | Internet | Unified Access Gateway | Para o tráfego da Web, XML Horizon Client - API, túnel do Horizon e Blast Extreme |

| 443 | UDP | Internet | Unified Access Gateway | UDP (opcional) |

| 8443 | UDP | Internet | Unified Access Gateway | Blast Extreme (opcional) |

| 8443 | TCP | Internet | Unified Access Gateway | Blast Extreme (opcional) |

| 4172 | TCP e UDP | Internet | Unified Access Gateway | PCoIP (opcional) |

| 443 | TCP | Unified Access Gateway | Agente Horizon | Horizon Client XML-API |

| 22443 | TCP e UDP | Unified Access Gateway | Áreas de trabalho e hosts RDS | Blast Extreme |

| 4172 | TCP e UDP | Unified Access Gateway | Áreas de trabalho e hosts RDS | PCoIP (opcional) |

| 32111 | TCP | Unified Access Gateway | Áreas de trabalho e hosts RDS | Canal de estrutura para redirecionamento USB |

| 9427 | TCP | Unified Access Gateway | Áreas de trabalho e hosts RDS | MMR e CDR |

| 9443 | TCP | IU do administrador | Unified Access Gateway | Interface de gerenciamento |

|

Observação: Para que sejam permitidas, todas as portas UDP exigem diagramas de dados de encaminhamento e diagramas de dados de resposta.

|

||||

A figura a seguir mostra um exemplo de uma configuração que inclui firewalls front-end e back-end.