Você pode implantar o Unified Access Gateway com a infraestrutura em nuvem do Horizon Cloud with On-Premises Infrastructure e do Horizon Air. Para a implantação do Horizon, o appliance do Unified Access Gateway substitui o servidor seguro do Horizon.

Cenário de implantação

O Unified Access Gateway fornece acesso remoto seguro a áreas de trabalho e aplicativos virtuais no local em um centro de dados do cliente. Isso funciona com uma implantação no local do Horizon ou Horizon Air para o gerenciamento unificado.

O Unified Access Gateway fornece à empresa uma garantia de preservação da identidade do usuário e controla de forma precisa o acesso às áreas de trabalho e aplicativos autorizados.

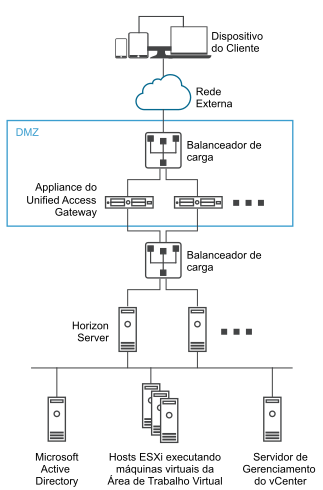

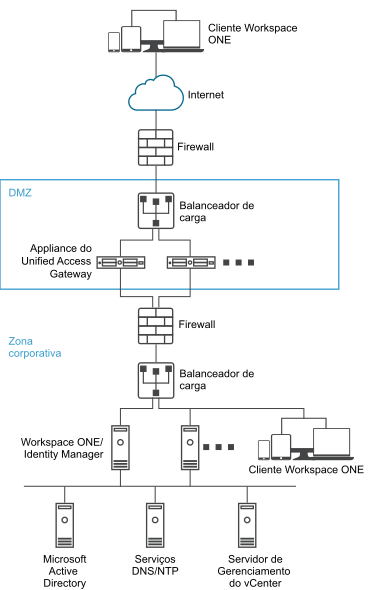

Os appliances virtuais do Unified Access Gateway são implementados, geralmente, em uma zona desmilitarizada (DMZ) da rede. A implantação na DMZ assegura que todo o tráfego entrando no centro de dados para os recursos da área de trabalho e do aplicativo é tráfego em nome de um usuário fortemente autenticado. Os appliances virtuais do Unified Access Gateway também garantem que o tráfego de um usuário autenticado possa ser direcionado somente para os recursos da área de trabalho e de aplicativos para os quais o usuário estiver autorizado. Esse nível de proteção envolve a inspeção específica de protocolos de área de trabalho e a coordenação de potenciais endereços de rede e políticas de mudança rápida para controlar o acesso de maneira precisa.

Você deve verificar os requisitos para a implantação contínua do Unified Access Gateway com o Horizon.

- Se o appliance do Unified Access Gateway apontar para um balanceador de carga na parte frontal dos servidores Horizon, a seleção da instância do servidor será dinâmica.

- O Unified Access Gateway substitui o servidor de segurança Horizon.

- Por padrão, a porta 8443 deve estar disponível para Blast TCP/UDP. No entanto, a porta 443 também pode ser configurada para Blast TCP/UDP.

- O gateway seguro Blast e o gateway seguro PCoIP deverão ser ativados quando o Unified Access Gateway estiver implantado com o Horizon. Isso garante que os protocolos de exibição possam servir como proxies automaticamente por meio do Unified Access Gateway. As configurações da BlastExternalURL e da pcoipExternalURL especificam endereços de conexão usados pelos clientes do Horizon para encaminhar essas conexões de protocolo de exibição por meio dos gateways apropriados no Unified Access Gateway. Isso oferece uma segurança melhorada, tendo em vista que esses gateways garantem que o tráfego do protocolo de exibição seja controlado em nome de um usuário autenticado. O tráfego do protocolo de exibição não autorizado é desconsiderado pelo Unified Access Gateway.

- Desative os gateways seguros (gateway seguro Blast e gateway seguro PCoIP) nas instâncias do servidor de conexão do Horizon e ative esses gateways nos appliances do Unified Access Gateway.

As diferenças entre o servidor seguro do Horizon e o appliance do Unified Access Gateway são as seguintes:

- Implantação segura. O Unified Access Gateway é implementado como uma máquina virtual pré-configurada, protegida e bloqueada, baseada em Linux.

- Escalável. Você pode conectar o Unified Access Gateway a um servidor de conexão do Horizon individual, ou você pode conectá-lo por meio de um balanceador de carga na frente de vários servidores de conexão do Horizon, oferecendo alta disponibilidade aprimorada. Ele age como uma camada entre o Cliente do Horizone os Servidores de Conexão do Horizon de back-end. Como a implantação é rápida, ele pode rapidamente ser ampliado ou reduzido para atender as demandas de empresas em constante mudança.

De modo alternativo, é possível ter um ou mais appliances do Unified Access Gateway apontando para a instância de um servidor individual. Em ambas as abordagens, utilize um balanceador de carga na frente de dois ou mais appliances do Unified Access Gateway na DMZ.

Autenticação

A autenticação do usuário é similar ao servidor de segurança do View. Os métodos compatíveis de autenticação do usuário no Unified Access Gateway incluem o seguinte.

- O nome de usuário e a senha do Active Directory

- Modo Kiosk. Para obter mais detalhes sobre o modo de quiosque, consulte a documentação do Horizon

- Autenticação de dois fatores do RSA SecurID, formalmente certificada pela RSA para SecurID

- RADIUS por meio de diversas soluções de dois fatores de fornecedores de segurança terceirizados.

- Cartão inteligente, CAC ou certificados de usuário PIV X.509

- SAML

Esses métodos de autenticação são compatíveis com o servidor de conexão do View. Não é obrigatório que o Unified Access Gateway tenha comunicação direta com o Active Directory. Essa comunicação serve como um proxy por meio do Servidor de Conexão do View, que pode acessar diretamente o Active Directory. Após a sessão do usuário ser autenticada de acordo com a política de autenticação, o Unified Access Gateway pode encaminhar as solicitações para informações de qualificação, e a área de trabalho e o aplicativo iniciam solicitações para o servidor de conexão do View. O Unified Access Gateway também gerencia a área de trabalho e os manipuladores de protocolo de aplicação para permitir que encaminhem somente tráfego de protocolo autorizado.

O Unified Access Gateway identifica sozinho a autenticação de cartões inteligentes. Isso inclui opções para que o Unified Access Gateway se comunique com os servidores do protocolo de status do certificado online (OCSP) e para verificar a revogação do certificado X.509, e assim por diante.