Configure o recurso de ponte do Unified Access Gateway para fornecer single sign-on (SSO) aos aplicativos não SAML legados no local utilizando a validação do certificado.

Pré-requisitos

Antes de iniciar o processo de configuração, certifique-se de os arquivos e certificados a seguir estejam disponíveis:

Arquivo keytab de um aplicativo de back-end, como o Sharepoint ou o JIRA

Certificados de autoridade de certificação raiz ou a cadeia de certificados inteira com certificado intermediário para o usuário

Você deve ter adicionado e carregado um certificado no console do Workspace ONE UEM. Consulte Ativar o console do Workspace ONE UEM para obter e utilizar certificados da autoridade de certificação.

Consulte a documentação relevante do produto para gerar os certificados raiz e de usuário e o arquivo keytab para aplicativos não SAML.

Certifique-se de que a porta TCP/UDP 88 esteja aberta, pois o Unified Access Gateway a usa para a comunicação do Kerberos com o Active Directory.

Procedimento

- Em , vá para:

- Em , clique em Adicionar.

- Clique em Selecionar e carregue o certificado de assinatura OCSP.

- Selecione o ícone de engrenagem Configurações de território e defina as configurações de território conforme descrito em Definir configurações do território.

- Em Configurações gerais > Configurações do serviço de borda, selecione o ícone de engrenagem Configurações de Proxy Reverso.

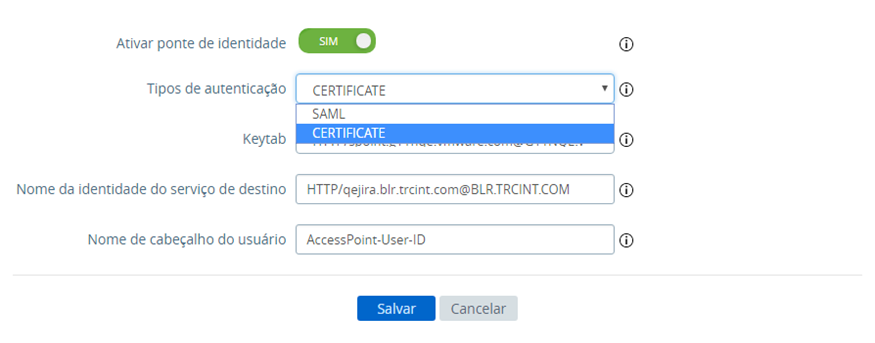

- Defina Ativar configurações de ponte de identidade como SIM, defina as configurações de ponte de identidade seguintes e clique em Salvar.

Opção

Descrição

Tipos de autenticação

Selecione CERTIFICADO no menu suspenso.

Keytab

No menu suspenso, selecione o keytab configurado para este proxy reverso.

Nome da identidade do serviço de destino

Insira o nome principal do serviço Kerberos. Cada identidade sempre é totalmente qualificada com o nome do território. Por exemplo, myco_hostname@MYCOMPANY. Digite o nome do território em letras maiúsculas. Se não for adicionado um nome na caixa de texto, o nome principal do serviço será derivado do nome do host da URL de destino do proxy.

Nome de cabeçalho do usuário

Para a autenticação baseada em cabeçalho, insira o nome do cabeçalho HTTP que inclui a ID do usuário derivada da declaração ou use a padrão, AccessPoint-User-ID.

O que Fazer Depois

Quando você usa o VMware Browser para acessar o site de destino, o site de destino atua como o proxy reverso. O Unified Access Gateway valida o certificado apresentado. Se o certificado for válido, o navegador exibirá a página de interface de usuário do aplicativo de back-end.

Para mensagens de erro e informações de resolução de problemas específicas, consulte Erros de resolução de problemas: ponte de identidade.