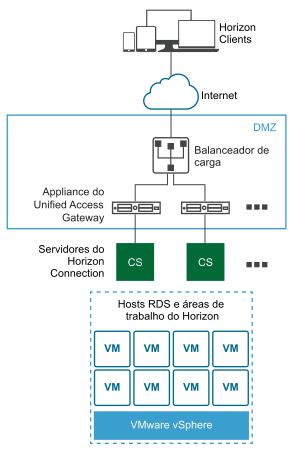

Um appliance do Unified Access Gateway na DMZ pode ser configurado para apontar para um servidor ou para um balanceador de carga que vá de encontro a um grupo de servidores. Os appliances do Unified Access Gateway funcionam com soluções de balanceamento de carga padrão de terceiros que são configuradas para HTTPS.

Se o appliance do Unified Access Gateway apontar para um balanceador de carga na frente de servidores, a seleção da instância do servidor será dinâmica. Por exemplo, o balanceador de carga poderá fazer uma seleção com base na disponibilidade e no conhecimento dele sobre o número de sessões atuais em cada instância do servidor. As instâncias do servidor dentro do firewall corporativo normalmente têm um balanceador de carga para suportar o acesso interno. Com o Unified Access Gateway, você pode apontar o appliance do Unified Access Gateway para este mesmo balanceador de carga que está já sendo utilizado com frequência.

Você pode, alternativamente, ter um ou mais appliances doUnified Access Gateway apontando para uma instância individual do servidor. Em ambas as abordagens, utilize um balanceador de carga na frente de dois ou mais appliances do Unified Access Gateway na DMZ.

Protocolos do Horizon

- Protocolo primário do Horizon

O usuário insere um nome do host no Horizon Client e isso inicia o protocolo Horizon primário. Esse é um protocolo de controle para a autorização de autenticação e o gerenciamento de sessão. O protocolo usa mensagens XML estruturadas sobre HTTPS. Esse protocolo também é conhecido como protocolo de controle Horizon XML-API. Em um ambiente com carga balanceada como exibido na figura, os vários appliances do Unified Access Gateway atrás de um balanceador de carga, o balanceador de carga direciona essa conexão a um dos appliances do Unified Access Gateway. No geral, o balanceador de carga seleciona o appliance com base primeiramente na disponibilidade e, em seguida, escolhe a partir dos tráfegos de rotas de appliances disponíveis com base no menor número de sessões atuais. Essa configuração distribui uniformemente o tráfego de diferentes clientes no conjunto disponível de appliances do Unified Access Gateway.

- Protocolos secundários do Horizon

Após o Horizon Client estabelecer a comunicação segura com um dos appliances do Unified Access Gateway, o usuário faz a autenticação. Se essa tentativa de autenticação for bem-sucedida, uma ou mais conexões secundárias serão feitas do Horizon Client. Essas conexões secundárias podem incluir o seguinte:

- Túnel HTTPS usado para encapsulamento dos protocolos TCP, como o RDP, o MMR/CDR e o canal de estrutura do cliente. (TCP 443)

- Protocolo de exibição Blast Extreme (TCP 443, TCP 8443, UDP 443 e UDP 8443)

- Protocolo de exibição PCoIP (TCP 4172, UDP 4172)

Esses protocolos Horizon secundários devem ser encaminhados ao mesmo appliance do Unified Access Gateway ao qual o protocolo Horizon primário foi encaminhado. O Unified Access Gateway pode então autorizar os protocolos secundários com base na sessão de usuário autenticada. Uma capacidade importante de segurança do Unified Access Gateway é que o Unified Access Gateway somente encaminha o tráfego ao centro de dados corporativo se o tráfego estiver em nome de um usuário autenticado. Se o protocolo secundário for encaminhado erroneamente a um appliance do Unified Access Gateway diferente do appliance do protocolo primário, ele não será autorizado e será colocado na DMZ. A conexão falha. O encaminhamento incorreto de protocolos secundários será um problema comum se o balanceador de carga não estiver configurado corretamente.

Considerações de balanceamento de carga para o Content Gateway e o Tunnel Proxy

- Configure os balanceadores de carga para Enviar Cabeçalhos HTTP Originais e evitar problemas de conectividade do dispositivo. O Content Gateway e o Tunnel Proxy usam informações no cabeçalho HTTP da solicitação para autenticar dispositivos.

- O componente Per-App Tunnel requer autenticação de cada cliente depois que uma conexão é estabelecida. Depois de conectados, uma sessão é criada para o cliente e armazenada na memória. A mesma sessão é usada para cada parte dos dados do cliente para que os dados possam ser criptografados e decodificados usando a mesma chave. Ao projetar uma solução de balanceamento de carga, o balanceador de carga deve ser configurado com a persistência baseada em IP/sessão ativada. Uma solução alternativa seria usar o round robin de DNS no lado do cliente, o que significa que o cliente pode selecionar um servidor diferente para cada conexão.

Monitoramento da integridade

Um balanceador de carga monitora a integridade de cada appliance Unified Access Gateway enviando uma solicitação de HTTPS GET /favicon.ico periodicamente. Por exemplo, https://uag1.myco-dmz.com/favicon.ico. Este monitoramento é configurado no balanceador de carga. Ele executará este HTTPS GET e esperará uma resposta "HTTP/1.1 200 OK" do Unified Access Gateway para saber se ele está "íntegro". Se ele receber uma resposta diferente da resposta "HTTP/1.1 200 OK" ou não obtiver nenhuma, ele marcará o appliance específico Unified Access Gateway como inativo e não tentará rotear solicitações de cliente para ele. Ele continuará a sondar para que possa detectar quando estiver disponível novamente.

Unified Access Gateway pode ser colocado em modo de “desativar” após o qual ele não responderá a solicitação com uma resposta "HTTP/1.1 200 OK" de monitoramento de integridade de balanceador de carga. Em vez disso, ele responderá com "HTTP/1.1 503" para indicar que o serviço Unified Access Gateway está temporariamente indisponível. Essa configuração é frequentemente usada antes de manutenção programada, reconfiguração planejada ou atualização planejada de um appliance Unified Access Gateway. Nesse modo, o balanceador de carga não direcionará novas sessões para este appliance porque ele será marcado como não disponível, mas pode permitir que as sessões existentes continuem até que o usuário se desconecte ou o tempo máximo de sessão seja atingido. Consequentemente, esta operação não interromperá sessões de usuário existentes. O dispositivo, em seguida, estará disponível para manutenção após um máximo do timer sessão geral, que é normalmente de 10 horas. Esse recurso pode ser usado para realizar uma atualização contínua de um conjunto de appliances Unified Access Gateway em uma estratégia, resultando em zero tempo de inatividade do usuário para o serviço.