Para proteger seus ativos de infraestrutura com o Automation for Secure Hosts Compliance, você deve começar definindo políticas.

O Automation for Secure Hosts Compliance fornece diferentes parâmetros de comparação do setor para escolher, incluindo verificações para o Center for Internet Security (CIS) e muito mais. Cada referência inclui uma coleção de verificações de segurança. Você pode optar por aplicar todas as verificações disponíveis para um determinado benchmark ou usar apenas um subconjunto de verificações disponíveis. O uso de um subconjunto de verificações é útil para personalizar o Automation for Secure Hosts Compliance de acordo com as suas necessidades de infraestrutura exclusivas, por exemplo, se a remediação de uma determinada verificação implicar riscos de desfazer uma dependência conhecida.

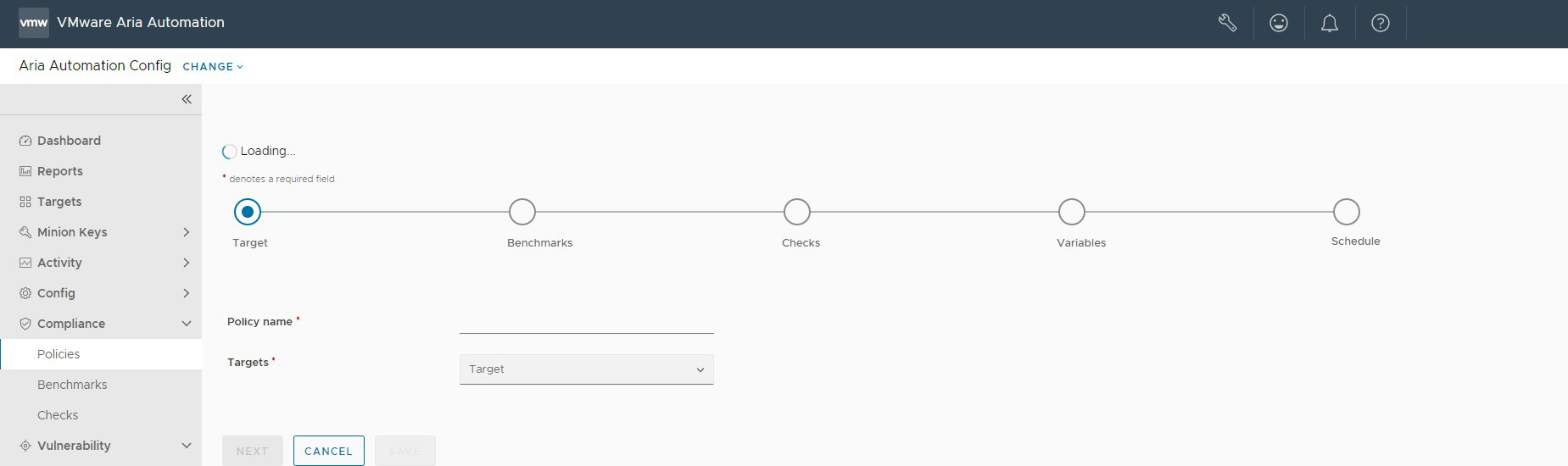

Ao criar sua política, você deve selecionar um destino ao qual aplicar a política, junto com quais parâmetros de comparação e verificações a serem executados no seu sistema.

Para se conectar diretamente ao SDK, consulte Automation for Secure Hosts.

Destino

Um destino é o grupo de subordinados, em um ou vários mestres Salt, ao qual o comando Salt de um trabalho se aplica. Um mestre Salt é gerenciado de forma semelhante a um subordinado e pode ser um destino se estiver executando o serviço de subordinado. Ao criar uma política e selecionar um destino, você está definindo os nós nos quais as verificações de segurança são executadas. Você pode escolher um destino existente ou criar um novo.

Benchmarks

O Automation for Secure Hosts Compliance simplifica o processo de definição da sua política de segurança, agrupando verificações de segurança por parâmetro de comparação.

Parâmetros de Comparação são categorias de verificações de segurança. Os parâmetros de comparação do Automation for Secure Hosts Compliance são definidos por especialistas amplamente aceitos, enquanto parâmetros de comparação personalizados podem ser definidos pelos padrões da sua própria organização. Você pode usar benchmarks para ajudar a criar uma variedade de políticas diferentes otimizadas para diferentes grupos de nós. Por exemplo, você pode criar uma política do Oracle Linux que aplique verificações CIS aos seus subordinados do Oracle Linux e uma política do Windows que aplique verificações CIS aos seus subordinados do Windows. Para obter mais informações sobre como criar conteúdo personalizado, consulte Criando componentes de conformidade personalizados.

) é distribuído entre três parâmetros de comparação diferentes:

) é distribuído entre três parâmetros de comparação diferentes:

- Conteúdo mestre do domínio

- Conteúdo do membro

- Conteúdo do mestre e do membro do domínio

Verificações

, em vez do built-in-checks-shield-icon

, em vez do built-in-checks-shield-icon

. Para obter mais informações sobre como criar conteúdo personalizado, consulte

Criando componentes de conformidade personalizados. Cada verificação inclui vários campos de informações.

. Para obter mais informações sobre como criar conteúdo personalizado, consulte

Criando componentes de conformidade personalizados. Cada verificação inclui vários campos de informações.

| Campo de informações | Descrição |

|---|---|

| Descrição | Descrição da verificação. |

| Ação | Descrição da ação que é realizada durante a correção. |

| Interrupção | Usada apenas para testes internos. Para obter mais informações, entre em contato com o administrador. |

| Descrição Global | Descrição detalhada da verificação. |

| Osfinger | Lista de valores osfinger para os quais a verificação é implementada. O Osfinger é encontrado em itens de grãos para cada subordinado identificar o sistema operacional do subordinado e a versão principal. Grãos são coletados para o sistema operacional, o nome de domínio, o endereço IP, o kernel, o tipo de SO, a memória e outras propriedades do sistema. |

| Perfil | Lista de perfis de configuração para diferentes benchmarks. |

| Lógica | Descrição da lógica para implementação da verificação. |

| Refs | Referências cruzadas de conformidade entre benchmarks. |

| Remediar | Valores que indicam se o Automation for Secure Hosts Compliance é capaz de corrigir nós fora de conformidade, já que nem todas as verificações incluem etapas específicas e acionáveis de correção. |

| Remediação | Descrição de como os sistemas fora de conformidade são corrigidos, se aplicável. |

| Pontuado | Valor pontuado do benchmark CIS. Recomendações de pontuação afetam a pontuação do parâmetro de comparação do destino, enquanto as recomendações não pontuadas não afetam a pontuação. “True” indica pontuadas e “False” indica não pontadas. |

| Arquivo de estado | Cópia do estado Salt que é aplicado para executar a verificação e, se aplicável, a correção subsequente. |

| Variáveis | Variáveis no Automation for Secure Hosts Compliance usadas para transmitir valores para os estados Salt que compõem verificações de segurança. Para obter melhores resultados, use os valores padrão. Para obter mais informações, consulte Como usar Estados Salt. |

| Agendamentos | Selecione a frequência de agendamento entre Recorrente, Repetir Data e Hora, Uma vez ou Expressão Cron. Opções adicionais estão disponíveis dependendo da atividade agendada e da frequência de agendamento escolhida.

Observação: No editor de agendamento, os termos “Trabalho” e “Avaliação” são usados de maneira intercambiável. Ao definir um agendamento para a política, você está agendando somente a avaliação, não a remediação.

Observação: Ao definir o agendamento de uma avaliação, você pode escolher a opção

Não Agendado (sob demanda). Ao selecionar essa opção, você opta por executar uma avaliação única, e nenhum agendamento será definido.

|

Procedimento

Resultados

A política de conformidade é salva e usada para executar uma avaliação. É possível editar a política selecionando a política na página inicial e clicando em Editar Política.