O VMware Cloud Director usa handshakes SSL para proteger comunicações entre clientes e servidores.

Para o VMware Cloud Director 10.4, se você habilitar a implementação de proxy do console herdado, deverá configurar o endereço de proxy do console público do VMware Cloud Director, pois cada servidor do VMware Cloud Director deverá oferecer suporte a dois endpoints SSL diferentes, um para HTTPS e um para comunicações de proxy do console, e o dispositivo usará um único endereço IP com porta personalizada 8443 para o serviço de proxy do console. Consulte a versão do VMware Cloud Director 10.3 deste documento.

Os certificados assinados são assinados por Autoridades de Certificação (CA) autorizadas e, contanto que o truststore do SO local tenha uma cópia da raiz e dos certificados intermediários da CA, eles são confiáveis pelos navegadores. Algumas CAs exigem que você envie os requisitos para um certificado, outras exigem que você envie uma Solicitação de Assinatura de Certificado (CSR). "Em ambos os cenários, você está criando um certificado autoassinado e gera uma CSR baseada nesse certificado." A CA assina seu certificado com a chave privada que você pode descriptografar com sua cópia da chave pública e estabelecer uma relação de confiança.

Ao renovar um certificado SSL expirado, você não precisa fornecer ao VMware Cloud Director dados sobre o certificado expirado. Isso significa que, depois de importar os certificados SSL necessários para o dispositivo do VMware Cloud Director, você não precisará fazer backup deles.

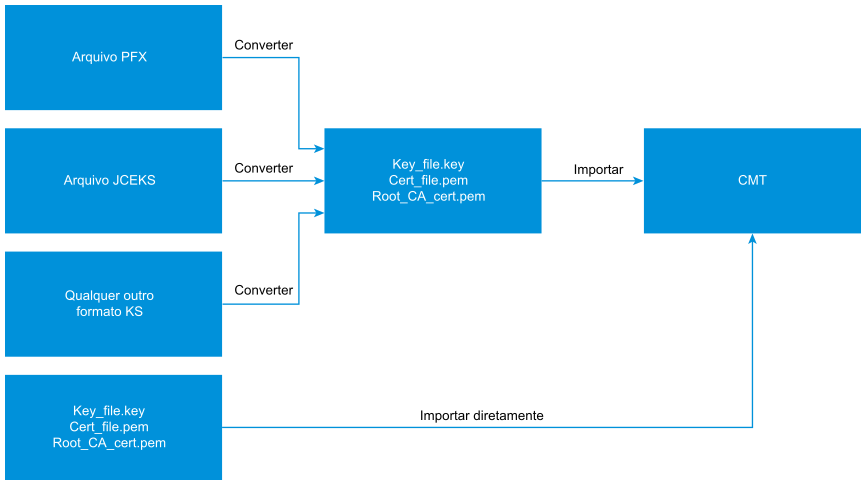

A partir do VMware Cloud Director 10.2.2, você pode importar arquivos PEM diretamente para o dispositivo do VMware Cloud Director. Se os seus arquivos de certificado estiverem em outro formato, você poderá usar o OpenSSL para convertê-los em PEM antes de importá-los para o VMware Cloud Director com a ferramenta de gerenciamento de células.

- Se você quiser implantar um VMware Cloud Director com certificados curinga assinados, consulte Implantar o dispositivo do VMware Cloud Director 10.4.1 e posterior com um certificado curinga assinado para comunicação HTTPS.

- Se você quiser substituir os certificados autoassinados de um dispositivo recém-implantado por certificados assinados pela autoridade de certificação. consulte Importar chaves privadas e certificados SSL assinados pela CA para o dispositivo do VMware Cloud Director 10.4.1 e posterior.

- Se você quiser criar certificados assinados pela autoridade de certificação e importá-los para o dispositivo do VMware Cloud Director, consulte Criar e importar certificados SSL assinados por CA para o dispositivo do VMware Cloud Director 10.4.1 e posterior.

- Se você quiser renovar os certificados para comunicação HTTPS do VMware Cloud Director, bem como para o banco de dados PostgreSQL incorporado e a UI de gerenciamento do dispositivo do VMware Cloud Director, consulte Renovar os certificados do dispositivo do VMware Cloud Director para a versão 10.4.1 e posterior.