O VMware Cloud Director usa handshakes SSL para proteger comunicações entre clientes e servidores.

Os certificados assinados são assinados por Autoridades de Certificação (CA) autorizadas e, contanto que o truststore do SO local tenha uma cópia da raiz e dos certificados intermediários da CA, eles são confiáveis pelos navegadores. Algumas CAs exigem que você envie os requisitos para um certificado, outras exigem que você envie uma Solicitação de Assinatura de Certificado (CSR). "Em ambos os cenários, você está criando um certificado autoassinado e gera uma CSR baseada nesse certificado." A CA assina seu certificado com a chave privada que você pode descriptografar com sua cópia da chave pública e estabelecer uma relação de confiança.

Ao renovar um certificado SSL expirado, você não precisa fornecer ao VMware Cloud Director dados sobre o certificado expirado. Isso significa que, depois de importar os certificados SSL necessários para o dispositivo do VMware Cloud Director, você não precisará fazer backup deles.

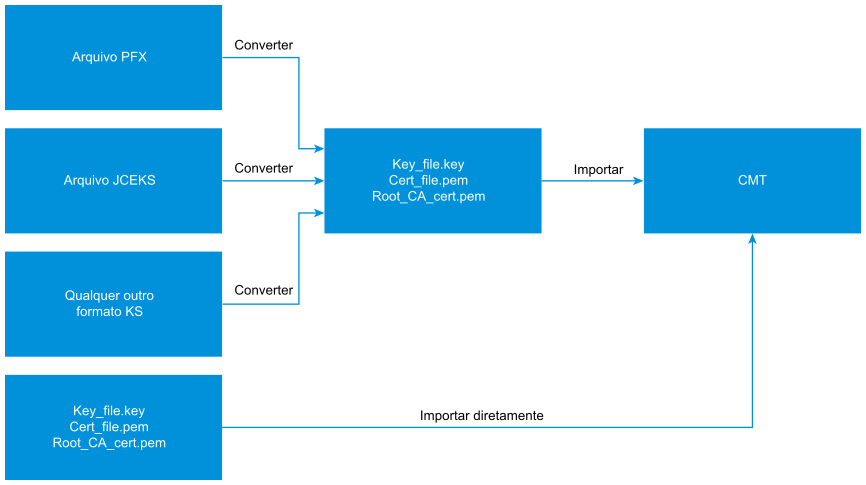

Você pode importar arquivos PEM diretamente para o dispositivo do VMware Cloud Director. Se os seus arquivos de certificado estiverem em outro formato, você poderá usar o OpenSSL para convertê-los em PEM antes de importá-los para o VMware Cloud Director com a ferramenta de gerenciamento de células.

Gerenciamento de certificados no dispositivo do VMware Cloud Director

Você pode gerenciar o certificado HTTP da célula usando o Service Provider Admin Portal. O comando certificates da ferramenta de gerenciamento de células foi removido. Por esses motivos, o gerenciamento de certificados para a versão 10.6 e posteriores difere significativamente das versões anteriores.

Por padrão, durante a implantação de instâncias de dispositivo do VMware Cloud Director, o VMware Cloud Director gera certificados autoassinados e os utiliza para configurar a célula do VMware Cloud Director para comunicação segura. Depois de implantar um dispositivo, você pode reconfigurar a célula para usar certificados assinados.

Durante o upgrade da versão 10.5.0 e anterior para a versão 10.5.1 e posterior, o VMware Cloud Director migra o certificado HTTP existente de cada célula no disco para a Biblioteca de Certificados da organização de System. Se o certificado HTTP no disco tiver sido compartilhado anteriormente em cada célula no grupo de servidores, por exemplo, como um certificado curinga, o VMware Cloud Director adicionará apenas uma cópia à Biblioteca de Certificados e cada célula será um consumidor do item de biblioteca.

No VMware Cloud Director 10.5.1, além do certificado que o VMware Cloud Director usa para a comunicação HTTPS da célula, o VMware Cloud Director também usa um segundo certificado para proteger a comunicação do Java Management Extensions (JMX). O JMX é usado para facilitar a comunicação entre células. Com o JMX, cada célula pode invocar operações de forma remota em outras células no grupo de servidores. Na primeira vez em que uma célula do VMware Cloud Director 10.6.x for iniciada, o VMware Cloud Director gerará automaticamente um certificado JMX e o adicionará à Biblioteca de Certificados e aos Certificados Confiáveis da organização do System.

Substituir ou renovar os certificados da célula do VMware Cloud Director

Talvez você queira substituir ou renovar os certificados da célula do VMware Cloud Director se os certificados expirarem, se quiser substituir certificados autoassinados por certificados bem assinados e assim por diante.

Pré-requisitos

-

Após a implantação, o dispositivo do VMware Cloud Director gera certificados autoassinados com um tamanho de chave de 2048 bits. Avalie os requisitos de segurança para a sua instalação antes de escolher um tamanho de chave apropriado. O VMware Cloud Director não oferece suporte a tamanhos de chave inferiores a 1.024 bits de acordo com a Publicação Especial NIST 800-131A.

Se você precisar gerar novos certificados para a Autoridade de Certificação (CA) assinar, consulte Gerar certificados autoassinados para o endpoint HTTPS do VMware Cloud Director.

- Verifique se nenhum dos certificados na cadeia de certificados que você está prestes a criar tem certificados que usam SHA1. O VMware Cloud Director não aceita certificados cujos algoritmos de assinatura usam SHA1, por exemplo,

sha1WithRSAEncryption. - Antes de carregar o material HTTP na Biblioteca de Certificados, você deve preparar a cadeia de certificados que será atendida pelo servidor.

Se você tiver certificados intermediários, por exemplo, intermediate-certificate-file-{1-n}.cer, acrescente-os ao seu certificado HTTPS.

Em casos raros, você também pode anexar o certificado raiz root-CA-certificate.cer. Isso não é comum e, geralmente, não será aplicável se a sua CA for uma das autoridades de certificação conhecidas cujo certificado é distribuído usando os navegadores mais modernos. Consulte a CA para obter mais informações e determinar se você deve anexar o certificado raiz.

cat intermediate-certificate-file-1.cer intermediate-certificate-file-2.cer >> your-http-certificate.pem

Em que intermediate-certificate-file-1.cer e intermediate-certificate-file-2.cer são os nomes dos certificados intermediários.

- Verifique se o certificado está no formato X.509 codificado em PEM e se a chave privada associada está no formato PKCS #8 codificado por PEM. Você pode carregar apenas esses formatos na Biblioteca de Certificados.

- Importe o certificado e sua chave privada associada para a biblioteca de certificados da organização de

System. Consulte Importar certificados para a biblioteca de certificados usando o Portal de Administração do Provedor de Serviços do VMware Cloud Director. - Altere os certificados de uma célula.

- Repita as etapas 1 e 2 em cada dispositivo do cluster.

Substituir ou renovar os certificados de gerenciamento do dispositivo do VMware Cloud Director

- Faça login diretamente ou conecte-se via SSH ao SO do dispositivo VMware Cloud Director como root.

- Para parar os serviços do VMware Cloud Director, execute o seguinte comando.

/opt/vmware/vcloud-director/bin/cell-management-tool -u administrator cell --shutdown

- Gere certificados autoassinados para o banco de dados PostgreSQL incorporado e a UI de gerenciamento do dispositivo do VMware Cloud Director executando o seguinte comando.

/opt/vmware/appliance/bin/generate-appliance-certificates.sh

Observação: No VMware Cloud Director 10.5.1.1, o script degenerate-certificates.shé renomeado paragenerate-appliance-certificates.she o script renova apenas os certificados do dispositivo do VMware Cloud Director. A renovação e substituição do certificado do VMware Cloud Director não faz mais parte do script.Esse comando coloca automaticamente em uso os certificados recém-gerados para o banco de dados PostgreSQL incorporado e a UI de gerenciamento de dispositivo. Os servidores PostgreSQL e Nginx são reiniciados.

- (Opcional) Se você quiser que uma CA assine os certificados recém-gerados, obtenha os certificados assinados pela CA, copie-os e reinicie os serviços.

- Crie uma solicitação de assinatura de certificado no arquivo vcd_ova.csr.

openssl req -new -key /opt/vmware/appliance/etc/ssl/vcd_ova.key -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf "\n[SAN]\nsubjectAltName=DNS:vcd2.example.com,DNS:vcd2,IP:10.100.101.10\n")) -out vcd_ova.csr

- Envie a solicitação de assinatura de certificado para sua CA. Se você deve especificar um tipo de servidor Web, use Jakarta Tomcat.

- Quando você obter o certificado assinado pela CA, copie o certificado assinado pela CA para substituir o original.

cp ca-signed-vcd_ova.pem /opt/vmware/appliance/etc/ssl/vcd_ova.crt

- Reinicie os serviços

nginxepostgres.systemctl restart nginx.service systemctl restart vpostgres.service

- Crie uma solicitação de assinatura de certificado no arquivo vcd_ova.csr.

- Reinicie o serviço VMware Cloud Director.

service vmware-vcd start