Para sistemas de produção que estão configurados para o tipo de intermediação de pod único, um caso de uso chave para configurar um certificado SSL nas VMs do gerenciador do pod do Horizon Cloud é a integração do Workspace ONE Access ao pod. O Workspace ONE Access Connector precisa confiar nas conexões SSL com as VMs do gerenciador do pod. É assim que funciona a integração desses pods com o Workspace ONE Access. Para o caso de uso específico da integração com o Workspace ONE Access Connector, o pod precisa de certificados SSL para ser definido diretamente nas VMs do gerenciador do pod.

Quando seus pods estão em um ambiente de intermediação de pod único, uma parte fundamental da integração do Workspace ONE Access a um pod do Horizon Cloud no Microsoft Azure é configurar o Workspace ONE Access Connector para sincronizar a coleção de aplicativos virtuais do Horizon Cloud que você configurou no Workspace ONE Access para usar as áreas de trabalho e os aplicativos remotos provisionados pelo pod. O Workspace ONE Access Connector precisa comunicar-se com as VMs do gerenciador do pod para fazer essa sincronização. Portanto, o pod precisa apresentar um certificado SSL válido para que o Workspace ONE Access Connector confie nele. Para obter mais informações sobre essa integração, consulte Um ambiente do Horizon Cloud com intermediação de pod único: integração dos pods do Horizon Cloud do ambiente ao Microsoft Azure com o Workspace ONE Access.

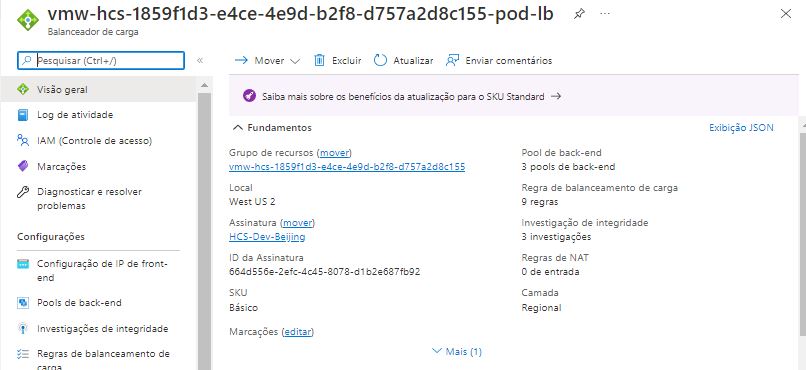

Relacionamento do campo de endereço IP do Balanceador de Carga do Gerenciador de Pods da página de detalhes do pod com os requisitos de certificado SSL do Workspace ONE Access Connector

Uma informação importante de que você precisará para criar um certificado SSL confiável válido que possa ser configurado nas VMs do gerenciador de pods é o endereço IP numérico exibido na página de detalhes do pod ao lado do rótulo IP do balanceador de carga do gerenciador de pods. A captura de tela a seguir é uma ilustração de onde o rótulo IP do balanceador de carga do gerenciador de pods é exibido na página de detalhes do pod implantado.

O certificado SSL confiável deve ser baseado no nome de domínio completo (FQDN) que você mapeia no seu servidor DNS para o endereço IP que é exibido naquele campo. Esse mapeamento é necessário para que um cliente de usuário final que esteja configurado para usar esse FQDN possa obter uma conexão confiável com o pod.

Então, a que esse endereço IP numérico está relacionado? É um endereço IP privado da sub-rede do tenant do pod e está associado ao balanceador de carga do Azure para as VMs do gerenciador de pods do pod.

Sobre o IP do Balanceador de Carga do Gerenciador de Pods

Para todos os manifestos de pod atualmente com suporte, o endereço IP numérico exibido para o rótulo IP do Balanceador de Carga do Gerenciador de Pods é o endereço IP privado numérico para o recurso de balanceador de carga do Azure do pod. A arquitetura do pod inclui um balanceador de carga do Azure do pod com um endereço IP privado da sub-rede do tenant do pod. Esse balanceador de carga do Azure do pod é o ponto para a comunicação SSL com as VMs do gerenciador de pods que residem por trás desse balanceador de carga do Azure.

Para um pod com a alta disponibilidade ativada, quando você clica em Carregar Certificado no console administrativo para carregar os arquivos de certificado SSL, o Horizon Cloud executa a configuração na VM do gerenciador de pods ativo e copia a configuração do certificado para a outra VM do gerenciador de pods.

Para um pod que não tem alta disponibilidade habilitada (um caso atípico), esse pod teria uma única VM de gerenciador de pods por trás desse balanceador de carga do Azure. Nesse caso, quando você clica em Carregar Certificado no console, o Horizon Cloud configura o certificado nessa VM do gerenciador de pods.

A captura de tela a seguir mostra como o endereço IP privado do balanceador de carga Azure do pod é o mesmo endereço IP exibido ao lado do rótulo IP do balanceador de carga do gerenciador de pods na página de detalhes do pod do console para o exemplo anterior.

Como configurar certificados SSL nas VMs do gerenciador do pod

Use o console de administração para configurar os certificados SSL nas VMs do gerenciador de pods. Para ver as etapas detalhadas, consulte Configurar certificados SSL diretamente nas VMs do gerenciador de pod, por exemplo, ao integrar o dispositivo Workspace ONE Access Connector ao pod do Horizon Cloud no Microsoft Azure, para que o Connector confie nas conexões com as VMs do gerenciador de pod. Para os pré-requisitos antes de executar essas etapas, consulte Pré-requisitos para executar o fluxo de trabalho Carregar Certificado do Pod do Horizon Universal Console para configurar certificados SSL nas VMs de gerenciador do pod do Horizon Cloud.

Cenários atípicos que precisariam de certificados SSL configurados nas VMs do gerente do pod

Embora esses cenários sejam apropriados para provas de conceito, eles não são aconselháveis para uso em produção. Para sistemas de produção, você deve aproveitar os recursos do Horizon Cloud de configurações de gateway internas e externas que ofereçam suporte a conexões do usuário final aos recursos provisionados pelo pod. Para conexões de usuários finais internas à sua rede corporativa, como aquelas feitas por meio de uma VPN, você deve ter uma configuração interna do Unified Access Gateway no pod. Para conexões de usuário final pela internet, você deve ter uma configuração externa do Unified Access Gateway no pod. Para obter as etapas sobre como adicionar essas configurações ao seu pod, consulte Adicionar uma configuração de gateway a um pod implantado do Horizon Cloud.

| Cenário | Descrição |

|---|---|

| O pod implantado apenas com a configuração externa de gateway e nenhuma configuração interna do Unified Access Gateway | Nesse cenário, embora os usuários finais da internet atinjam seus recursos provisionados pelo pod por meio da configuração externa do gateway implantado, não há nenhuma configuração interna de gateway paralela para os usuários internos da sua rede corporativa usarem de modo a atingir os recursos provisionados pelo pod. Sem uma configuração interna do Unified Access Gateway, esses usuários internos teriam que apontar suas conexões de cliente para alcançar o pod diretamente. Acessar o pod diretamente significa apontar o cliente ao endereço IP exibido ao lado do rótulo IP do balanceador de carga do gerenciador de pods na página de detalhes do pod ou para um FQDN mapeado para esse endereço IP exibido no seu DNS. |

| Pod implantado sem qualquer configuração de gateway qualquer (nenhuma VM do Unified Access Gateway) | Nesse cenário, todas as conexões de usuário final para os recursos provisionados pelo pod precisariam usar um dos Horizon Clients específicos ao sistema operacional de modo que o pod fosse alcançado diretamente. Acessar o pod diretamente significa apontar o cliente ao endereço IP exibido ao lado do rótulo IP do balanceador de carga do gerenciador de pods na página de detalhes do pod ou para um FQDN mapeado para esse endereço IP exibido no seu DNS.

Atenção: Ao contrário daquilo que acontece ao usar um dos

Horizon Clients específicos ao sistema operacional, quando você apontar um navegador diretamente para o pod, essa conexão do navegador se comportará como uma conexão não confiável mesmo quando você tiver configurado um certificado SSL nas VMs do gerenciador do pod usando a ação

Carregar certificado no console. Digitar o FQDN do pod diretamente em um navegador faz com que o navegador se conecte usando o tipo de conexão do HTML Access (Blast) e devido à forma como o HTML Access (Blast) funciona, o navegador exibirá o erro de certificado não confiável típico quando ele fizer a conexão direta com o pod. Para evitar a exibição desse erro de certificado não confiável, o pod precisaria de gateways configurados para que você possa fazer com que essas conexões do navegador passem pela configuração de gateway apropriada: uma configuração de gateway externa para seus usuários finais que estejam fora da sua rede corporativa e de uma configuração de gateway interna para seus usuários finais em sua rede corporativa. Se você não quiser expor seu FQDN para a internet, use uma configuração de gateway interna. Essa configuração de gateway interna usa um balanceador de carga interno da Microsoft para o qual os usuários finais que sejam internos à sua rede corporativa possam apontar suas conexões. Consulte

Adicionar uma configuração de gateway a um pod implantado do Horizon Cloud.

|