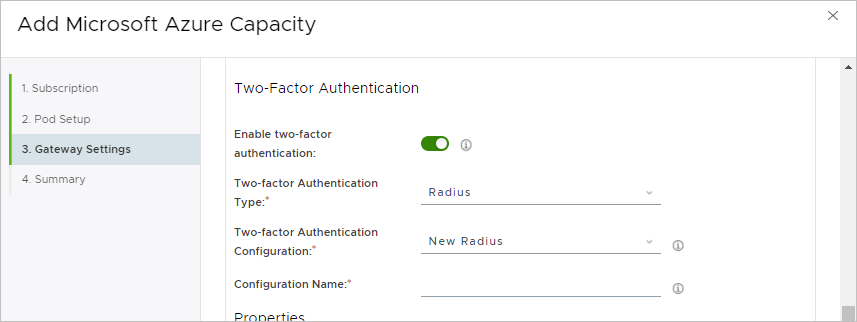

Na etapa do assistente de implantação do pod para especificar suas configurações do Unified Access Gateway, você também pode especificar o uso da autenticação de dois fatores para o acesso de seus usuários finais a suas áreas de trabalho e aplicativos por meio dessas configurações de gateway.

Quando os detalhes de autenticação de dois fatores forem especificados no assistente para uma configuração de gateway, durante o processo de implantação do pod, o implantador do pod configurará os dispositivos do Unified Access Gateway implantados correspondentes da configuração de gateway com os detalhes de autenticação de dois fatores especificados.

Conforme descrito na documentação do Unified Access Gateway, quando os dispositivos do Unified Access Gateway estão configurados para autenticação de dois fatores, os dispositivos do Unified Access Gateway autenticam as sessões de usuário de entrada de acordo com as políticas de autenticação de dois fatores especificadas. Depois que o Unified Access Gateway autenticar uma sessão de usuário de acordo com a política de autenticação especificada, o Unified Access Gateway encaminhará a solicitação de cliente do usuário final para uma área de trabalho ou aplicativo a ser inicializado para o gerenciador de pods implantado para estabelecer uma sessão de conexão entre o cliente e uma área de trabalho ou aplicativo disponível.

Pré-requisitos

Verifique se você cumpriu com os pré-requisitos descritos em Tenants de primeira geração: pré-requisitos para executar o assistente de implantação de pod de primeira geração.

Para a configuração do Unified Access Gateway interna ou externa para a qual você estiver inserindo os detalhes da autenticação de dois fatores, verifique se você concluiu os campos para a configuração do Unified Access Gateway no assistente, conforme descrito em Tenants de primeira geração: especificar a configuração do gateway do pod do Horizon Cloud. Ao configurar a autenticação de dois fatores para um servidor de autenticação local, você também fornece informações nos seguintes campos para que as instâncias do Unified Access Gateway possam resolver o roteamento para esse servidor local.

| Opção | Descrição |

|---|---|

| Endereços DNS | Especifique um ou mais endereços de servidores DNS que podem resolver o nome do seu servidor de autenticação local. |

| Rotas | Especifique uma ou mais rotas personalizadas que permitem que as instâncias do Unified Access Gateway do pod resolvam o roteamento de rede para seu servidor de autenticação local. Por exemplo, se você tiver um servidor RADIUS local que usa 10.10.60.20 como endereço IP, deverá usar 10.10.60.0/24 e seu endereço de gateway de rota padrão como uma rota personalizada. Você obtém seu endereço de gateway de rota padrão na configuração de Express Route ou de VPN que está usando para esse ambiente. Especifique as rotas personalizadas como uma lista separada por vírgulas no formato |

Verifique se você tem as seguintes informações usadas na configuração do seu servidor de autenticação, para que possa fornecê-las nos campos apropriados do assistente de implantação do pod. Se você estiver usando um servidor de autenticação RADIUS e tiver um servidor primário e um secundário, obtenha as informações de cada um deles.

- RADIUS

-

"Se você estiver definindo configurações para um servidor RADIUS primário e auxiliar, obtenha as informações para cada um deles."

- Endereço IP ou nome DNS do servidor de autenticação

- O segredo compartilhado que é usado para criptografia e descriptografia em mensagens do protocolo do servidor de autenticação

- Números de porta de autenticação, normalmente 1812/UDP para RADIUS.

- Tipo de protocolo de autenticação. Os tipos de autenticação incluem PAP (Password Authentication Protocol, Protocolo de autenticação de senha), CHAP (Challenge Handshake Authentication Protocol, Protocolo de autenticação por desafios de identidade), MSCHAP1, MSCHAP2 (Microsoft Challenge Handshake Authentication Protocol, Protocolo de autenticação por desafios de identidade, versões 1 e 2).

Observação: Verifique a documentação do seu fornecedor RADIUS para o protocolo de autenticação recomendado e siga o tipo de protocolo indicado. A capacidade do pod de oferecer suporte à autenticação de dois fatores com o RADIUS é fornecida pelas instâncias do Unified Access Gateway, e o Unified Access Gateway é compatível com PAP, CHAP, MSCHAP1 e MSCHAP2. Em geral, o PAP é menos seguro que o MSCHAP2. O PAP também é um protocolo mais simples que o MSCHAP2. Como resultado, embora a maioria dos fornecedores RADIUS seja compatível com o protocolo PAP mais simples, alguns não são tão compatíveis com o MSCHAP2 mais seguro.

- RSA SecurID

-

Observação: O tipo RSA SecurID é compatível com implantações do Horizon Cloud on Microsoft Azure que estão executando o manifesto 3139.x ou posterior. A opção de interface do usuário para especificar o tipo de RSA SecurID nos assistentes Adicionar Pod e Editar Pod se tornará visível para seleção nos assistentes a partir de meados de março de 2022.

- Chave de acesso do servidor do gerenciador de autenticação RSA SecurID.

- Número da porta de comunicação RSA SecurID. Normalmente. 5555, conforme definido nas configurações do sistema RSA Authentication Manager para a API de autenticação RSA SecurID.

- Nome do host do servidor do gerenciador de autenticação RSA SecurID.

- Endereço IP desse servidor do gerenciador de autenticação RSA SecurID.

- Se o servidor do gerenciador de autenticação RSA SecurID ou seu servidor do balanceador de carga tiver um certificado autoassinado, você precisará do certificado de autoridade de certificação para fornecer no assistente para Adicionar Pod. O certificado deve estar no formato PEM (tipos de arquivo

.cerou.certou.pem)