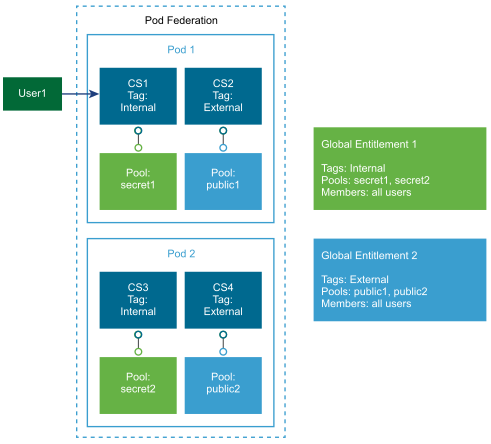

Este exemplo mostra um ambiente Arquitetura do Cloud Pod que inclui dois pods. Ambos os pods contêm duas instâncias do Servidor de Conexão. A primeira instância do Servidor de Conexão é compatível com usuários internos e a segunda instância do Servidor de Conexão é emparelhada com um appliance do Unified Access Gateway e oferece suporte a usuários externos.

Para impedir que usuários externos acessem determinados pools de desktops e aplicativos, você pode atribuir tags da seguinte maneira:

- Atribua a tag "Interno" à instância do Servidor de Conexão que oferece suporte aos usuários internos.

- Atribua a tag "External" às instâncias do Servidor de Conexão que oferecem suporte aos seus usuários externos.

- Atribua a tag "Interno" aos direitos globais que devem estar acessíveis apenas para usuários internos.

- Atribua a tag "Externo" aos direitos globais que devem ser acessíveis somente a usuários externos.

Os usuários externos não podem ver os direitos globais marcados como Internos porque fazem login por meio das instâncias do Servidor de Conexão marcadas como Externas. Os usuários internos não podem ver os direitos globais marcados como Externos porque fazem login por meio das instâncias do Servidor de Conexão marcadas como Internas.

No diagrama a seguir, User1 se conecta à instância do Servidor de Conexão chamada CS1. Como o CS1 é marcado como Interno e o Direito Global 1 também é marcado como interno, o Usuário1 só pode ver o Direito Global 1. Como o Direito Global 1 contém os pools secret1 e secret2, o Usuário1 só pode receber áreas de trabalho ou aplicativos dos pools secret1 e secret2.