Uma política contém uma ou mais regras de acesso. Cada regra consiste em configurações que você pode configurar para gerenciar o acesso do usuário ao portal Workspace ONE como um todo ou a aplicativos Web e desktop específicos.

Uma regra de política pode ser configurada para tomar uma ação tal como bloquear, permitir ou aumentar os usuários de autenticação com base em condições como: rede, tipo de dispositivo, inscrição de dispositivo Airwatch e status de conformidade, ou aplicativo sendo acessado.

Intervalo de rede

Para cada regra, você determina a base de usuários especificando um intervalo de rede. Um intervalo de rede consiste em um ou mais Intervalos de endereços IP. Você cria intervalos de rede a partir da guia Gerenciamento de Identidade e Acesso, Configuração > Intervalos de Rede antes de configurar conjuntos de políticas de acesso.

Cada instância de provedor de identidade na implantação vincula intervalos de rede a métodos de autenticação. Quando você configura uma regra de política, garanta que o intervalo de rede seja coberto por uma instância de provedor de identidade existente.

Você pode configurar intervalos de rede específicos para restringir a partir de onde os usuários podem efetuar login e acessar os aplicativos.

Tipo de dispositivo

Selecione o tipo de dispositivo que a regra gerencia. Os tipos de cliente são navegador da Web, aplicativo do Workspace ONE, iOS, Android, Windows 10, OS X e todos os tipos de dispositivo.

Você pode configurar regras para designar qual tipo de dispositivo pode acessar o conteúdo e configurar que todas as solicitações de autenticação provenientes desse tipo de dispositivo usem a regra de política.

Métodos de autenticação

Na regra de política, você define a ordem de aplicação dos métodos de autenticação. Os métodos de autenticação são aplicados na ordem em que estão listados. A primeira instância do provedor de identidade que atende ao método de autenticação e à configuração de intervalo de rede na política é selecionada. A solicitação de autenticação do usuário é encaminhada para a instância do provedor de identidade para autenticação. Se a autenticação falhar, é selecionado o próximo método de autenticação na lista.

Você pode configurar regras de política de acesso que exigem que os usuários passem as credenciais através de dois métodos de autenticação antes que eles possam fazer login. Se um ou ambos os métodos de autenticação falharem, e os métodos de fallback também estiverem configurados, será solicitado que os usuários insiram suas credenciais para os próximos métodos de autenticação configurados. Os dois cenários a seguir descrevem como o encadeamento de autenticação pode funcionar.

No primeiro cenário, a regra de política de acesso está configurada para exigir que os usuários se autentiquem com sua senha e credencial do Kerberos. A autenticação de fallback é configurada para exigir a senha e a credencial do RADIUS para autenticação. Um usuário insere a senha corretamente, mas não consegue inserir a credencial de autenticação correta do Kerberos. Como o usuário digitou a senha correta, a solicitação de autenticação de fallback destina-se apenas para a credencial do RADIUS. O usuário não precisa digitar novamente a senha.

No segundo cenário, a regra de política de acesso está configurada para exigir que os usuários se autentiquem com sua senha e credencial do Kerberos. A autenticação de fallback é configurada para exigir o RSA SecurID e o RADIUS para autenticação. Um usuário insere a senha corretamente, mas não consegue inserir a credencial de autenticação correta do Kerberos. A solicitação de autenticação de fallback destina-se tanto para a credencial RSA SecurID e a credencial RADIUS para autenticação.

Para configurar um acesso, a regra de política exige autenticação e verificação de conformidade do dispositivo; a Conformidade do dispositivo com o AirWatch deve ser habilitada na página do provedor de identidade integrado. Consulte Configurar a regra de política de acesso para a verificação de conformidade.

Duração da sessão de autenticação

Para cada regra, você define o número de horas de validade dessa autenticação. O valor Reautenticar após determina o tempo máximo que os usuários têm desde o último evento de autenticação para acessar o portal ou iniciar um aplicativo específico. Por exemplo, um valor de 4 em uma regra de aplicativo Web dá aos usuários quatro horas para iniciar o aplicativo Web a menos que eles iniciem outro evento de autenticação que estende o tempo.

Mensagem de Erro de Acesso Negado Personalizada

Quando os usuários tentam fazer login e não conseguem devido a credenciais inválidas, erros de configuração ou do sistema, aparece uma mensagem de acesso negado. A mensagem padrão é Acesso negado porque não foram encontrados métodos de autenticação válidos.

Você pode criar uma mensagem de erro personalizada para cada regra de política de acesso que substitui a mensagem padrão. A mensagem personalizada pode incluir texto e um link para uma mensagem de call to action. Por exemplo, em uma regra de política para dispositivos móveis que você deseja gerenciar, se um usuário tentar fazer login de um dispositivo não inscrito, você poderá criar a seguinte mensagem de erro personalizada. Inscreva o seu dispositivo para acessar recursos corporativos, clicando no link no final desta mensagem. Se o seu dispositivo já estiver inscrito, entre em contato com o suporte para obter ajuda.

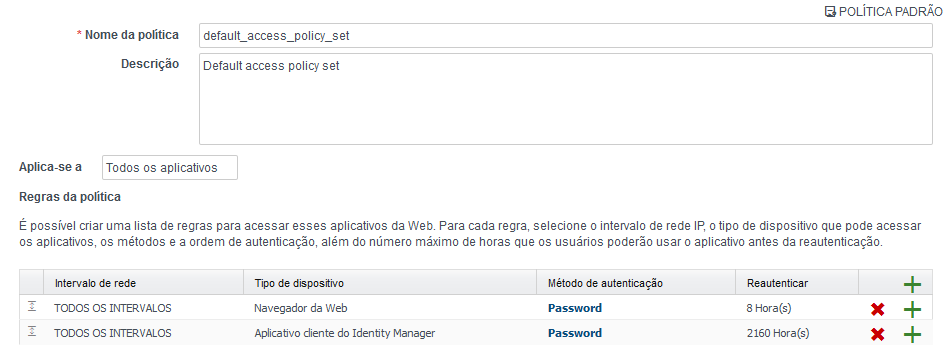

Exemplo de política padrão

A política a seguir é um exemplo de como você pode configurar a política padrão para controlar o acesso ao portal de aplicativos e a aplicativos da Web que não têm uma política específica atribuída a eles.

As regras de política são avaliadas na ordem listada na política. Você pode alterar a ordem das regras arrastando e soltando a regra na seção Regras de política.

-

Para a rede interna, dois métodos de autenticação são configurados para a regra, autenticação de senha e Kerberos como o método de fallback. Para acessar o portal de aplicativos de uma rede interna, o serviço tenta autenticar os usuários com a autenticação Kerberos primeiro, pois ele é o primeiro método de autenticação listado na regra. Se isso falhar, é solicitado que os usuários insiram sua senha do Active Directory. Os usuários fazem login usando um navegador e agora têm acesso a seus portais de usuário para uma sessão de oito horas.

Para o acesso a partir da rede externa (todos os intervalos), apenas um método de autenticação é configurado, RSA SecurID. Para acessar o portal de aplicativos a partir de uma rede externa, os usuários são obrigados a fazer login com a SecurID. Os usuários fazem login usando um navegador e agora têm acesso a seus portais de aplicativo para uma sessão de quatro horas.

Essa política padrão aplica-se a todos os aplicativos da Web e desktop que não têm uma política específica a um aplicativo.