Ao adicionar aplicativos Web e desktop ao catálogo, você pode criar políticas de acesso específicas para aplicativos. Por exemplo, você pode criar uma política com regras para um aplicativo Web que especifica quais endereços IP têm acesso ao aplicativo, usando quais métodos de autenticação e por quanto tempo até que uma nova autenticação seja necessária.

As seguintes políticas específicas para aplicativos Web fornecem um exemplo de uma política que você pode criar para controlar o acesso a aplicativos Web especificados.

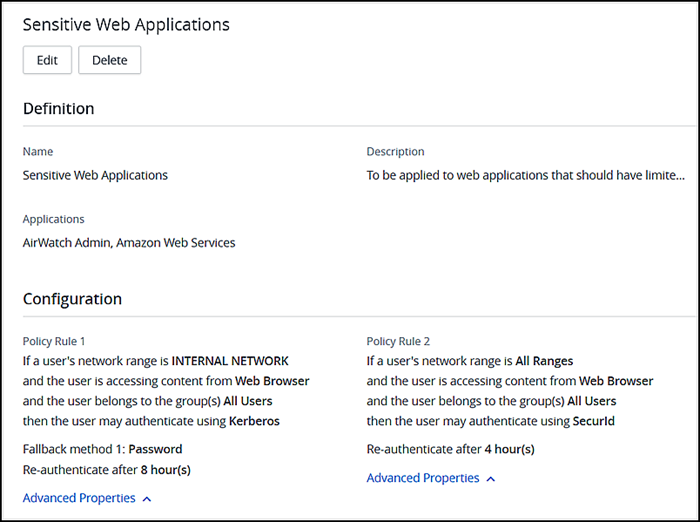

Exemplo 1 - Política específica para aplicativos Web rigorosa

Neste exemplo, uma nova política é criada e aplicada a um aplicativo Web confidencial.

Para acessar o serviço de fora da rede corporativa, o usuário deve fazer login com RSA SecurID. O usuário faz login usando um navegador e agora tem acesso ao portal da aplicativos para uma sessão de quatro horas, conforme determinado pela regra de acesso padrão.

Depois de quatro horas, o usuário tenta iniciar um aplicativos Web com o conjunto de políticas para Aplicativos Web Confidenciais aplicado.

O serviço verifica as regras da política e aplica essa política com o intervalo de rede TODOS OS INTERVALOS, pois a solicitação do usuário é proveniente de um navegador da Web e do intervalo de rede TODOS OS INTERVALOS.

O usuário fez login usando o método de autenticação via RSA SecurID, mas a sessão acabou de expirar. O usuário é redirecionado para uma nova autenticação. A reautenticação fornece a esse usuário outra sessão de quatro horas, bem como a capacidade de iniciar o aplicativo. Nas próximas quatro horas, o usuário pode continuar executando o aplicativo sem precisar repetir a autenticação.

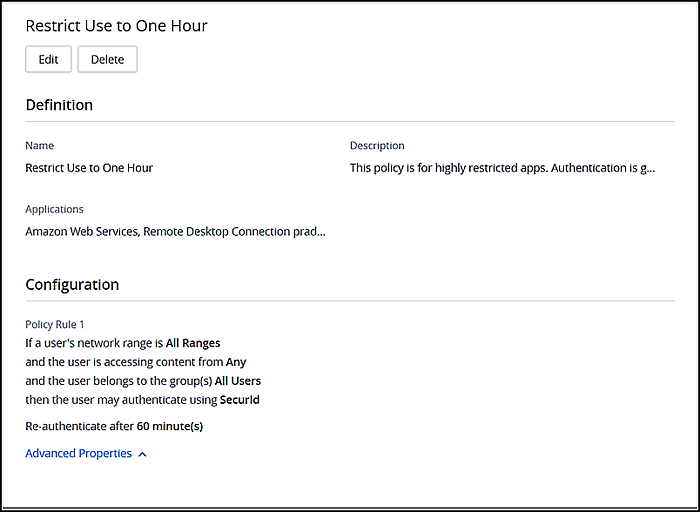

Exemplo 2 - Política específica para aplicativos Web mais rigorosa

Para que uma regra mais rigorosa seja aplicada a aplicativos Web extremamente confidenciais, você pode exigir uma nova autenticação com SecurID em qualquer dispositivo depois de uma hora. Veja a seguir um exemplo de como esse tipo de regra de política de acesso é implementado.

O usuário faz login de dentro da rede corporativa usando o método de autenticação Kerberos.

Agora, o usuário pode acessar o portal de aplicativos por oito horas, conforme definido no Exemplo 1.

O usuário tenta imediatamente iniciar um aplicativo Web com a regra de política do Exemplo 2 aplicada, o que exige a autenticação via RSA SecurID.

O usuário é redirecionado para a página de login de autenticação via RSA SecurID.

Após o login bem-sucedido do usuário, o serviço inicializa o aplicativo e salva o evento de autenticação.

O usuário pode continuar executando esse aplicativo por até uma hora, mas é solicitado a repetir a autenticação depois de uma hora, conforme estipulado pela regra de política.