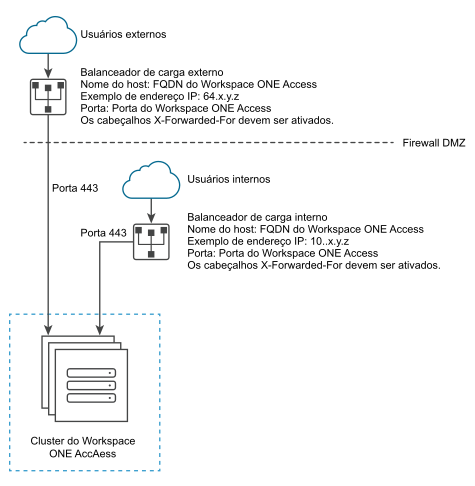

Durante a implementação do Workspace ONE Access, a instância do Workspace ONE Access é configurada dentro da rede interna. Se quiser fornecer acesso ao serviço aos usuários que se conectam de redes externas, você deverá instalar um balanceador de carga ou um proxy reverso, como o VMware NSX® Advanced Load Balancer™, o Apache, o Nginx ou o F5, na DMZ.

Se você não usar um balanceador de carga ou um proxy reverso, não poderá expandir o número de instâncias do Workspace ONE Access depois. Talvez seja necessário adicionar mais instâncias para fornecer redundância e balanceamento de carga. O diagrama a seguir mostra a arquitetura de implantação básica que você pode usar para habilitar o acesso externo.

Especificar o FQDN do Workspace ONE Access durante a implantação

Durante a implementação do dispositivo do Workspace ONE Access, você insere um único FQDN Workspace ONE Access e o número da porta. Esses valores devem apontar para o nome do host que você deseja que os usuários finais acessem.

A máquina do Workspace ONE Access é sempre executada na porta 443. Você pode usar um número da porta diferente para o balanceador de carga. Se você usar um número da porta diferente, deverá especificá-lo durante a implantação. Não utilize 8443 como o número da porta, pois esse número de porta é a porta administrativa do Workspace ONE Access e é exclusivo para cada máquina em um cluster.

Definições do balanceador de carga a serem configuradas

As configurações do balanceador de carga a serem definidas incluem a ativação dos cabeçalhos X-Forwarded-For e a definição correta do tempo limite do balanceador de carga. Além disso, a confiança SSL deve ser configurada entre a máquina do Workspace ONE Access e o balanceador de carga.

- Cabeçalhos X-Forwarded-For

Você deve ativar os cabeçalhos X-Forwarded-For no seu balanceador de carga. Isso determina o método de autenticação. Consulte a documentação fornecida pelo fornecedor do seu balanceador de carga para obter mais informações.

- Tempo limite do balanceador de carga

Para que o Workspace ONE Access funcione corretamente, talvez você precise aumentar o padrão do tempo limite de solicitação do balanceador de carga. O valor é definido em minutos. Se a configuração de tempo limite for muito baixa, talvez você veja este erro: "Erro 502: o serviço está indisponível".

- Não bloquear cookies de sessão

Não bloqueie cookies de sessão adicionando regras ao balanceador de carga. Adicionar tais regras ao balanceador de carga pode resultar em comportamento inconsistente e em solicitações com falha.

- Suporte a WebSocket

O balanceador de carga deve ter suporte ao WebSocket para habilitar canais de comunicação segura entre as instâncias do conector e os nós do Workspace ONE Access.

Para sua implantação, se os Serviços do VMware Workspace ONE Hub estiverem integrados, o suporte do WebSocket será necessário para as notificações dos Serviços do Hub. Portanto, o suporte ao WebSocket deve ser fornecido para navegadores e dispositivos do usuário final.

- Codificações com forward secrecy

Os requisitos da Apple iOS App Transport Security se aplicam ao aplicativo do Workspace ONE no iOS. Para permitir que os usuários usem o aplicativo do Workspace ONE no iOS, o balanceador de carga deve ter codificações com forward secrecy. As seguintes codificações atendem a esse requisito:

ECDHE_ECDSA_AES e ECDHE_RSA_AES no modo GCM ou CBC

como afirmado no documento Segurança de iOS do iOS 11:

"A App Transport Security oferece requisitos de conexão padrão para que os aplicativos adiram às práticas recomendadas para conexões seguras ao usarem as APIS NSURLConnection, CFURL ou NSURLSession. Por padrão, a App Transport Security limita a seleção de codificação para incluir apenas os pacotes que fornecem forward secrecy, especificamente ECDHE_ECDSA_AES e ECDHE_RSA_AES no modo GCM ou CBC."