Para configurar a autenticação FIDO2 no serviço Workspace ONE Access, ative a autenticação FIDO2, defina as configurações de FIDO2 e ative o FIDO2 no provedor de identidade integrado. Em seguida, configure as regras de política de acesso para autenticar com o FIDO2.

A autenticação FIDO2 está disponível para acessar aplicativos Web por meio do aplicativo Workspace ONE Intelligent Hub e do portal da Web do Hub.

Pré-requisitos

Requisitos do sistema

| Navegador | Sistema Operacional | Tipo de autenticador |

|---|---|---|

| Google Chrome 85 ou posterior | MacOS 10.15.7 | TouchID Externo (Yubikey) |

| Windows 10 | Windows Hello Externo (Yubikey) |

|

| Safari 14.02 ou posterior

Observação: Atualmente, os usuários não podem registrar seu autenticador FIDO2 no navegador Safari devido a uma alteração recente da Apple. Os usuários podem usar outro navegador compatível para registrar seu autenticador FIDO2 pela primeira vez. Depois que o autenticador é registrado, os usuários podem fazer login com o autenticador do Safari.

|

MacOS 10.15.7 | Externo (Yubikey) |

| Microsoft Edge Chromium 85 ou posterior | Windows 10 | Windows Hello Externo (Yubikey) |

| Firefox 81 ou posterior | Windows 10 | Externo (Yubikey) |

Procedimento

- No console do Workspace ONE Access, na página , selecione FIDO2

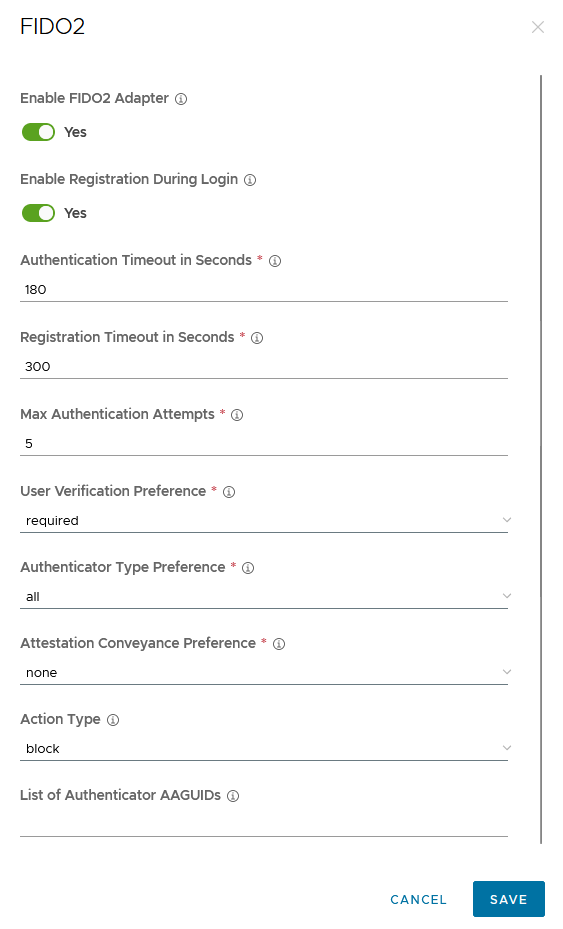

- Clique em CONFIGURAR e defina as configurações do FIDO2.

Opção Descrição Ativar adaptador FIDO Ative a autenticação FIDO2 no provedor de identidade integrado no serviço. Ativar registro durante o logon Ativado por padrão. Na primeira vez que um usuário tentar fazer logon quando a autenticação FIDO2 estiver ativada, os usuários serão solicitados a registrar seu autenticador FIDO2. Se você vai configurar a chave de segurança diretamente no console do Workspace ONE Access, na página , pode desativar essa configuração.

Máximo de tentativas de autenticação O número de vezes que um usuário pode tentar se autenticar antes de receber uma mensagem de Acesso Negado. Preferência de transmissão de atestado Os dados de atestado que são retornados do autenticador têm informações que podem ser usadas para rastrear usuários. Esta opção permite que o servidor do Workspace ONE Access indique quão importantes são os dados de atestado para o evento de registro do FIDO2.

- nenhuma. Este valor indica que a Parte Confiável não está interessada no atestado do autenticador. Nenhum é o valor recomendado a ser definido.

- indireta. Este valor indica que a Parte Confiável prefere uma transmissão de atestado que gera declarações de atestado verificáveis, mas permite que o cliente decida como obter tais declarações de declaração de atestado.

- direta. O padrão. Este valor indica que a Parte Confiável deseja receber a declaração de atestado conforme gerado pelo autenticador.

Observação: Se a preferência de transmissão de atestado for direta ou indireta, o autenticador TouchID não funcionará.

Preferência de verificação de usuário Configure como deseja que a verificação do usuário seja tratada. Obrigatório é o valor padrão. Esta opção oferece a maior segurança.

- desaconselhável. Este valor indica que a Parte Confiável não deseja que a verificação de usuário seja usada durante a autenticação.

- preferencial. Este valor indica que a Parte Confiável prefere a verificação do usuário, se possível, mas não falhará a operação se a resposta não tiver o sinalizador UV definido.

- obrigatório. O padrão. Este valor indica que a Parte Confiável requer a verificação do usuário para a operação e falhará a operação se a resposta não tiver o sinalizador UV definido.

Preferência de tipo de autenticador Selecione entre plataformas se os administradores estiverem registrando usuários. Selecione plataforma se os usuários estiverem registrando dispositivos. Selecione todos para usar as duas opções.

- plataforma. Autenticadores que estão conectados a um dispositivo. Por exemplo, um notebook executando o Windows Hello.

- entre plataformas. Autenticadores que são removíveis e entre plataformas. Por exemplo, uma YubiKey. Esses autenticadores podem ser utilizados em vários dispositivos.

- todos

Tempo limite de autenticação em segundos Insira, em segundos, quanto tempo aguardar por uma resposta antes da solicitação expirar. O tempo recomendado é 180 segundos (3 minutos). Tipo de ação (opcional) Você pode configurar restrições para usuários para permitir chaves de segurança FIDO2 específicas com base em seu AAGUID ou para bloquear chaves de segurança FIDO específicas com base em seu AAGUID.

Se você tiver selecionado um tipo de ação, configure a Lista de AAGUIDs de autenticador a ser gerenciada.

Bloquear é o valor recomendado a ser definido.

Lista de AAGUIDs de autenticador Liste o AAGUID da chave de segurança FIDO2 de todos os tipos de autenticadores que você deseja permitir ou bloquear.

Cada autenticador deve fornecer um GUID de atestado de autenticação (AAGUID) durante o registro. Um AAGUID é um identificador de 128 bits que indica o tipo, por exemplo, a marca e o modelo do autenticador.

O AAGUID é representado como uma cadeia de caracteres, por exemplo

7a98c250-6808-11cf-b73b-00aa00b677a7, consistindo em cinco cadeias de caracteres hexadecimais separadas por um traço (-). - Clique em SALVAR.

- Clique em CONFIGURAR e defina as configurações do FIDO2.

- Navegue até a página e selecione o provedor de identidade integrado que você já configurou.

- Na seção Métodos de Autenticação, selecione FIDO2.

- Clique em Salvar.

O que Fazer Depois

Crie uma regra de política de registro FIDO2 e uma regra de política de autenticação FIDO2 em Políticas. Consulte Criar políticas de autenticação FIDO2 no Workspace ONE Access (somente na nuvem).