Para configurar a autenticação de SSO Móvel (para Apple), defina as configurações de autenticação baseadas em certificado de SSO Móvel (para Apple) no console do Workspace ONE Access e carregue o certificado do emissor para a autenticação baseada em certificado.

Você configura os métodos de autenticação com base na nuvem no console do Workspace ONE Access na página . Após a configuração do método de autenticação, você associa o método de autenticação a um provedor de identidade integrado do Workspace ONE Access na página e cria regras de política de acesso para aplicar ao método de autenticação na página .

Como as configurações de autenticação de certificado de autenticação de Single Sign-On (para Apple) de SSO móvel (para Apple) são usadas

Para habilitar o login usando a autenticação de certificado de SSO móvel (para Apple), os certificados raiz e intermediários devem ser carregados no serviço do Workspace ONE Access. O certificado X.509 usa o padrão de infraestrutura de chave pública (PKI) para verificar se uma chave pública contida no certificado pertence ao usuário.

Ao configurar as configurações de autenticação baseadas em certificado SSO Móvel (para Apple), você define a ordem de pesquisa do identificador de usuário para localizar o identificador de usuário no certificado. Para a autenticação SSO Móvel (para Apple), o valor do atributo de identificador deve ser o mesmo valor nos serviços do Workspace ONE Access e Workspace ONE UEM. Caso contrário, Apple SSO falhará.

Você também cria uma lista de identificadores de objeto (OID) que são aceitos nas extensões de políticas de certificado. O OID é um identificador que está vinculado à instrução de prática de certificado. O valor a seguir é um exemplo de um espaço de nome OID 1.3.6.1.4.1.{PENnumber}.

Você pode configurar a verificação de revogação de certificado para impedir a autenticação de usuários com seus certificados revogados. Os certificados são frequentemente revogados quando um usuário deixa uma organização ou muda de um departamento para outro.

Para segurança adicional, você pode definir o Tipo de Configurações do Dispositivo para exigir que os usuários usem um método biométrico para desbloquear o dispositivo antes que o certificado seja usado para autenticar o login. Se essa configuração estiver definida, sempre que um usuário acessar um aplicativo que exija autenticação de certificado, ele será solicitado a inserir o método biométrico que você configurou.

Definição das configurações de verificação de revogação

Há suporte para a verificação de revogação de certificados com as listas de certificados revogados (CRL) e com o Protocolo de Status de Certificado Online (OCSP). Uma CRL é uma lista de certificados revogados publicados pela Autoridade de Certificação que emitiu os certificados. O OCSP é um protocolo de validação de certificado usado para obter o status de revogação de um certificado.

É possível definir a CRL e o OCSP na mesma configuração do adaptador de autenticação de certificado. Quando você configura os dois tipos de verificação de revogação de certificado e a caixa de seleção Usar CRL em caso de falha do OCSP é habilitada, o OCSP é verificado primeiro e, se o OCSP falhar, a verificação de revogação fará fallback para a CRL. A verificação de revogação não fará fallback para o OCSP se a CRL falhar.

Quando você habilita a revogação de certificado, o servidor do Workspace ONE Access lê uma CRL para determinar o status de revogação de um certificado de usuário. Se um certificado for revogado, a autenticação através do certificado falhará.

Fazer logon com a verificação de certificado OCSP é uma alternativa às listas de certificados revogados (CRL) usadas para executar uma verificação de revogação de certificado.

Quando você configura a autenticação baseada em certificado, quando Habilitar Revogação de Certificado e Habilitar Revogação de OCSP estão habilitadas, o Workspace ONE Access valida toda a cadeia de certificados, incluindo os certificados principal, intermediário e raiz. A verificação de revogação falhará se a verificação de qualquer certificado da cadeia falhar, ou se a chamada para a URL do OCSP falhar.

A URL do OCSP pode ser configurada manualmente na caixa de texto ou extraída da extensão de Acesso a Informações da Autoridade (AIA) do certificado que está sendo validado.

A opção do OCSP que você selecionar ao configurar a autenticação de certificado determina como o Workspace ONE Access usa a URL do OCSP.

- Somente Configuração. Realize a verificação de revogação de certificado usando a URL do OCSP fornecida na caixa de texto para validar toda a cadeia de certificados. Ignore as informações na extensão AIA do certificado. A caixa de texto URL do OCSP também deve ser configurada com o endereço do servidor do OCSP para a verificação de revogação.

- Somente Certificado (obrigatório). Realize a verificação de revogação de certificado usando a URL do OCSP que existe na extensão AIA de cada certificado na cadeia. A configuração na caixa de texto URL do OCSP é ignorada. Todos os certificados na cadeia devem ter uma URL do OCSP definida; caso contrário, a verificação de revogação de certificado apresentará falha.

- Somente Certificado (opcional). Execute somente a verificação de revogação de certificado usando a URL do OCSP que existe na extensão AIA do certificado. Não verifique a revogação se a URL do OCSP não existir na extensão AIA do certificado. A configuração na caixa de texto URL do OCSP é ignorada. Essa configuração é útil quando a verificação de revogação for desejada, mas alguns certificados intermediários ou raiz não contiverem a URL do OCSP na extensão AIA.

- Certificado com fallback para a configuração. Realize a verificação de revogação de certificado usando a URL do OCSP extraída da extensão AIA de cada certificado da cadeia, quando a URL do OCSP está disponível. Se a URL do OCSP não estiver na extensão AIA, verifique a revogação usando a URL do OCSP configurada na caixa de texto URL do OCSP. A caixa de texto URL do OCSP deve ser configurada com o endereço do servidor do OCSP.

Configurar a autenticação de certificado para SSO móvel (para Apple)

Pré-requisitos

- Salve o certificado do emissor que você carregará para a autenticação SSO Móvel (para Apple). Se você estiver usando o certificado do Workspace ONE UEM, exporte e salve o certificado raiz na página do console do Workspace ONE UEM .

- (Opcional) Lista de Identificadores de Objeto (OID) das políticas de certificado válidas para a autenticação de certificado.

- Para a verificação de revogação, a localização do arquivo da CRL e a URL do servidor OCSP.

- (Opcional) Local do arquivo de certificado de autenticação de resposta do OCSP.

- (Opcional) Selecione a autenticação biométrica a ser configurada.

- No console do Workspace ONE Access, acesse a página e selecione SSO Móvel (para Apple).

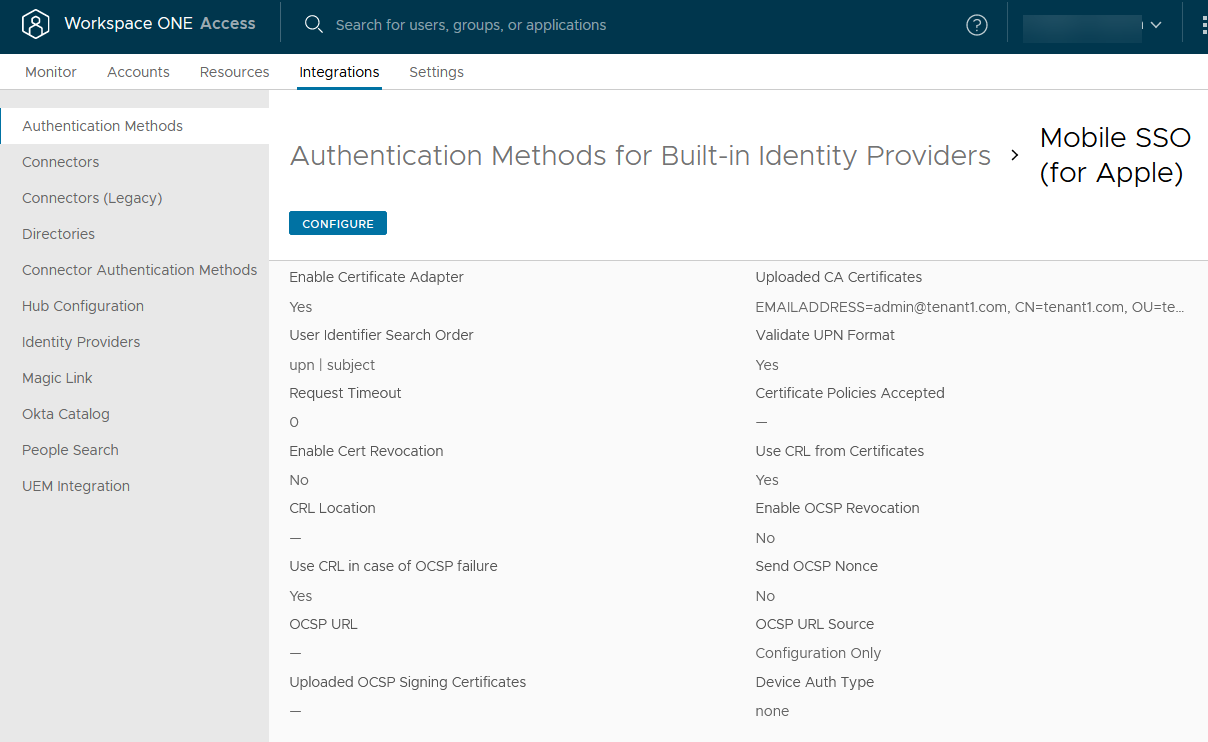

- Clique em CONFIGURAR e defina as configurações de autenticação do certificado.

Opção Descrição Ative o adaptador de certificado Altere para Sim para ativar a autenticação do certificado. Certificados da CA raiz e intermediária Certificados de CA Enviados

Selecione o certificado raiz que você salvou do console Workspace ONE UEM para carregar. O arquivo de certificado que é carregado está listado aqui.

Ordem de Pesquisa do Identificador do Usuário Selecione a ordem de pesquisa para localizar o identificador do usuário no certificado. Para a autenticação SSO Móvel (para Apple), o valor do atributo do identificador deve ser o mesmo valor nos serviços de Workspace ONE Access e Workspace ONE UEM. Caso contrário, Apple SSO falhará.

- upn. O valor UserPrincipalName do Nome Alternativo da Entidade.

- email. O endereço de e-mail do Nome Alternativo da Entidade.

- subject. O valor UID da Entidade. Se o UID não for encontrado no DN da entidade, o valor de UID na caixa de teste de CN será usado se a caixa de texto CN estiver configurada.

Observação:- Se uma autoridade de certificação do Workspace ONE UEM for usada para a geração de certificado de cliente, a Ordem de Pesquisa do Identificador do Usuário deverá ser UPN | Assunto.

- Se uma autoridade de certificação empresarial de terceiros for usada, a Ordem de Pesquisa do Identificador de Usuário deverá ser UPN | E-mail | Assunto e o modelo de certificado deverá conter o nome da entidade CN={DeviceUid}:{EnrollmentUser}. Certifique-se de incluir os dois pontos (:).

Validar Formato do UPN Altere para Sim para validar o formato da caixa de texto UserPrincipalName. Tempo Limite da Solicitação Insira, em segundos, quanto tempo aguardar por uma resposta. Se você inserir zero (0), o sistema aguardará indefinidamente uma resposta. Diretrizes de Certificado Aceitas Crie uma lista de identificadores de objeto que são aceitos nas extensões de Políticas de Certificado. Insira os números de objectID (OID) para a política de emissão de certificado. Clique em Adicionar para adicionar OIDs.

Ativar revogação de cert Altere para Sim para ativar a verificação de revogação de certificado. A verificação de revogação impede a autenticação dos usuários que têm certificados de usuário revogados.

Usar CRL dos Certificados Altere para Sim para usar a lista de revogação de certificados (CRL) publicada pela CA que emitiu os certificados para validar o status de um certificado revogado ou não revogado. Local da CRL Insira o caminho do arquivo do servidor ou o caminho do arquivo local do qual recuperar a lista de revogação de certificados. Ativar a revogação do OCSP Altere para Sim para usar o protocolo de validação de certificado do Protocolo de status de certificado online (OCSP) para definir o status de revogação de um certificado. Usar CRL em caso de falha do OCSP Se você configurar a CRL e o OCSP, poderá ativar essa alternância para fallback para usar a CRL se a opção de verificação OCSP não estiver disponível. Enviar nonce do OCSP Ative essa alternância se quiser que o identificador exclusivo da solicitação OCSP seja enviado na resposta. URL do OCSP Se você ativou a revogação do OCSP, digite o endereço do servidor do OCSP para a verificação de revogação. Fonte da URL OCSP Selecione a origem a ser usada para a verificação de revogação. - Selecione Somente Configuração para executar a verificação de revogação de certificado usando a URL do OCSP fornecida na caixa de texto URL do OCSP para validar toda a cadeia de certificados.

- Selecione Somente Certificado (obrigatório) para realizar a verificação de revogação de certificado usando a URL do OCSP que existe na extensão de Acesso às Informações da Autoridade (AIA) de cada certificado na cadeia. Todos os certificados na cadeia devem ter a URL do OCSP definida; caso contrário, a verificação de revogação de certificado falhará.

- Selecione Somente Certificado (opcional) para executar apenas a verificação de revogação de certificado usando a URL do OCSP que existe na extensão AIA do certificado. Não verifique a revogação se a URL do OCSP não existir na extensão AIA do certificado.

- Selecione Certificado com fallback para a configuração para executar a verificação de revogação de certificado usando a URL do OCSP extraída da extensão AIA de cada certificado na cadeia, quando a URL do OCSP estiver disponível.

Se a URL do OCSP não estiver na extensão AIA, o fallback será para verificar a revogação usando a URL do OCSP configurada na caixa de texto URL do OCSP. A caixa de texto URL do OCSP deve ser configurada com o endereço do servidor do OCSP.

Certificados de Autenticação do Respondente OCSP Certificados de Autenticação OCSP Carregados

Selecione os arquivos de Certificados de Autenticação do Respondente OCSP a serem carregados. Os arquivos carregados de Certificados de Autenticação de Respondente OCSP estão listados aqui.

Tipo de autenticação do dispositivo O SSO móvel (para Apple) permite que o usuário se autentique no dispositivo usando um mecanismo biométrico (FaceID ou TouchID) ou um código de acesso antes que o certificado no dispositivo seja usado para realizar a autenticação com o Workspace ONE Access. Se os usuários precisarem verificar com biometria ou biometria com código de acesso como backup, selecione a opção correta. Caso contrário, selecione NENHUM. - Clique em SALVAR.

As definições de configuração são mostradas na página métodos de autenticação SSO Móvel (para Apple).

Configurar um provedor de identidade integrado

Na página de provedor de identidade integrado do Workspace ONE Access, configure os usuários, os intervalos de rede e os métodos de autenticação que os usuários usam para Single Sign-On no portal de aplicativos.

Pré-requisitos

Para configurar o provedor de identidade integrado, certifique-se de concluir as tarefas a seguir.

- Os usuários e os grupos localizados em seu diretório empresarial devem ser sincronizados com os diretórios do Workspace ONE Access.

- Intervalos de rede criados na página .

- Os métodos de autenticação SSO Móvel (para Apple) configurados.

Procedimento

- Na página Integrações do console do Workspace ONE Access > Provedores de Identidade, clique em ADICIONAR, selecione o provedor de identidade identificado como IDP integrado e defina as configurações do provedor de identidade.

Opção Descrição Nome do provedor de identidade Insira um nome para esta instância do provedor de identidade integrado. Usuários Selecione os usuários para autenticação. Os diretórios que você configurou são listados. Adicionar um conector/métodos de autenticação do conector N/D Métodos de autenticação Os métodos de autenticação configurados na página Integrações > Métodos de Autenticação são exibidos. Selecione SSO Móvel (para Apple). Rede Os intervalos de rede existente configurados no serviço são listados. Selecione os intervalos de rede para os usuários com base nos endereços IP que você deseja direcionar a essa instância do provedor de identidade para autenticação. Exportação de Certificado KDC N/D - Clique em SALVAR.

Próximo passo

Configure a regra de política de acesso padrão para o SSO Móvel (para Apple).