Quando o console do Workspace ONE UEM e o console do Workspace ONE Access são configurados para a autenticação de SSO móvel de Android, você configurou as regras de tráfego de rede para que o aplicativo móvel do VMware Tunnel encaminhe o tráfego para 5262. Quando os usuários usam seus dispositivos Android para iniciar um aplicativo SAML que requer single-sign on, o aplicativo de túnel intercepta a solicitação e, com base nas regras de tráfego do dispositivo, estabelece um túnel de proxy para a porta 5262 do proxy de certificado.

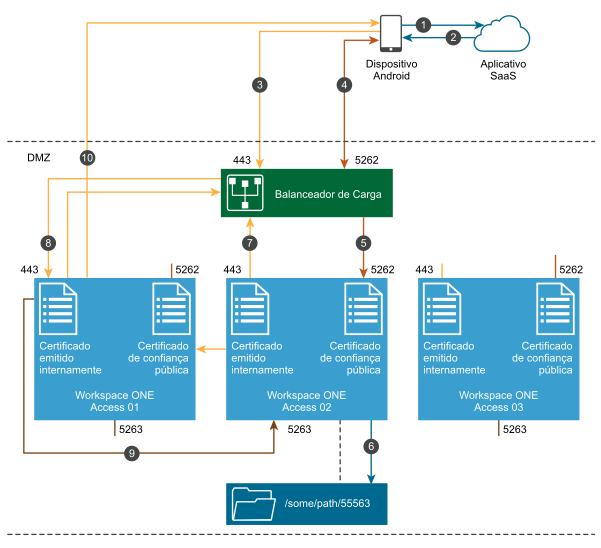

O diagrama a seguir mostra o fluxo de aprovação de autenticação quando os serviços de proxy de certificado são configurados com a porta 5262 e a porta 5263.

O fluxo de autenticação com a porta 5262 e a porta 5263 configuradas para o proxy de certificado.

- O usuário inicia um aplicativo SAML a partir de um dispositivo móvel Android.

- O aplicativo SAML solicita autenticação.

- A autenticação do Identity Manager na porta 443 é necessária para fazer login no aplicativo.

- As regras de tráfego de rede são configuradas para que o aplicativo VMware Tunnel direcione o tráfego para 5262. O aplicativo Tunnel intercepta a solicitação e, com base nas regras de tráfego do dispositivo, estabelece um túnel de proxy para a porta 5262 do proxy de certificado.

- O balanceador de carga é configurado com passagem SSL na porta 5262 e o balanceador de carga passa pela solicitação para a porta 5262 do proxy de certificado em um dos nós no cluster.

- O serviço de proxy de certificado recebe a solicitação, extrai o certificado do usuário e o armazena como um arquivo local usando o número da porta de origem da solicitação, por exemplo, a porta 55563, como uma chave de referência.

- O serviço de proxy de certificado encaminha a solicitação para o Workspace ONE Access para autenticação na porta 443 no balanceador de carga. O nó de envio, o Nó 2 neste exemplo, o endereço IP está incluído no cabeçalho X-Forwarded-For e as informações do número da porta de origem da solicitação original (porta 55563) no cabeçalho RemotePort.

- O balanceador de carga envia uma solicitação para a porta 443 em um dos nós com base nas regras do balanceador de carga, Nó 1 neste exemplo. Esta solicitação inclui o X-Forwarded-For e os cabeçalhos RemotePort.

- A porta 443 de serviço do Horizon no nó 1 comunica-se com o serviço de proxy de certificado na porta 5263 do Nó 2, que direciona o serviço para /some/path/55563 para recuperar o certificado de usuário e realizar a autenticação.

- O certificado é recuperado e o usuário é autenticado.