Para a autenticação de certificado do Android, o serviço de proxy de certificado é executado no nó do Workspace ONE Access como um serviço independente para receber conexões na porta 5262 e fazer proxy das conexões para o serviço do Workspace ONE Access na porta 443 para autenticação.

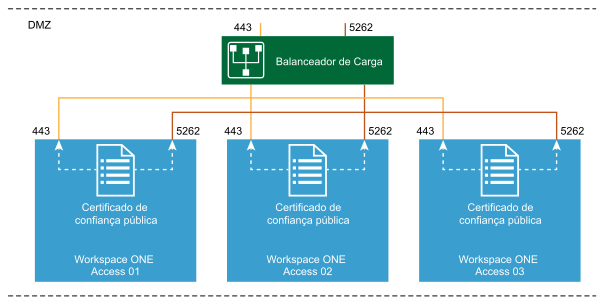

O tráfego HTTPS 443 para Workspace ONE Access pode ser definido como descarregamento de SSL de Camada 7 no balanceador de carga/proxy reverso ou permitido para passagem SSL como TCP de Camada 4 para o servidor de back-end. Quando o tráfego 443 é configurado com passagem SSL, o certificado publicamente confiável é compartilhado entre o serviço do Workspace ONE Access na porta 443 e o serviço do CertProxy na porta 5262. Nenhuma configuração adicional é necessária.

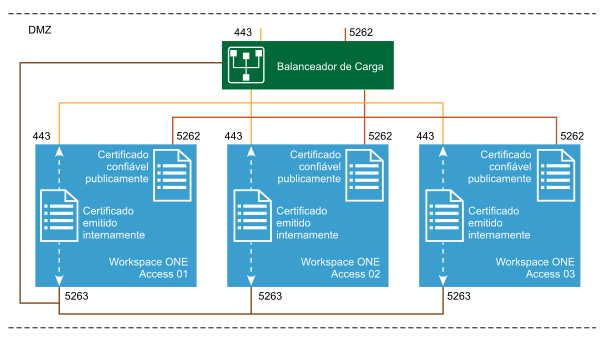

Se o tráfego HTTPS é descarregado do SSL no balanceador de carga/proxy reverso, o serviço do Workspace ONE Access usará um certificado autoassinado para confiança que é gerado durante o processo de instalação do aplicativo. Como o 5262 deve ser definido como TCP de Camada 4 SSL com passagem SSL que requer um certificado SSL publicamente confiável, isso leva a uma incompatibilidade de certificados entre os dois serviços em execução no host. Para contornar esse problema, o serviço do CertProxy requer uma porta secundária 5263 configurada no servidor. A porta 5263 compartilha o mesmo certificado autoassinado do que está sendo executado no serviço do Workspace ONE Access. A configuração da porta 5263 adicional permite que a comunicação seja protegida e confiável em todo o processo de SSO Móvel para Androids, além de permitir a descriptografia de tráfego HTTPS no balanceador de carga.

Decidindo entre a nova criptografia SSL e o descarregamento de SSL para o tráfego HTTP 443

A seguir, é possível ver uma matriz de decisão para ajudá-lo a configurar o serviço de proxy de certificado com o serviço do Workspace ONE Access.

Nessa matriz, os certificados SAN são definidos como um certificado contendo o FQDN do VIP Workspace ONE Access e cada FQDN da máquina do nó. O FQDN está no formato de um domínio/subdomínio não roteável. Com base no seu design da VMware, use a matriz para determinar se a porta 5263 está configurada.

| Namespace público | Namespace do DMZ | Tipo de certificado | Requisito do balanceador de carga | Porta 5263 do proxy de certificado necessária |

|---|---|---|---|---|

| Namespace compartilhado (.com / .com) | ||||

| examplo.com | examplo.com | Caractere curinga, SAN | Nova criptografia de SSL necessária | Não |

| examplo.com | examplo.com | CN de host único | Nova criptografia de SSL necessária | Sim |

| examplo.com | examplo.com | Caractere curinga, SAN | Passagem SSL necessária | Não |

| Namespace separado (.com/.dmz) | ||||

| examplo.com | examplo.dmz | Caractere curinga, CN de host único | Nova criptografia de SSL necessária | Sim |

| examplo.com | examplo.dmz | SAN | Nova criptografia de SSL necessária | Não |

| examplo.com | examplo.dmz | SAN | Passagem SSL necessária | Não |