Os casos de uso principais compatíveis com a integração do Workspace ONE e do Okta incluem a ativação do logon do Workspace ONE usando a autenticação do Okta, a inclusão dos aplicativos Okta ao catálogo do Workspace ONE e o incentivo à confiança do dispositivo e SSO universal em aplicativos nativos e da Web.

Login do Workspace ONE usando Okta

O aplicativo Workspace ONE, o aplicativo Workspace ONE Intelligent Hub e o portal da Web podem ser configurados para usar o Okta como um provedor de identidade confiável, permitindo que os usuários façam logon no usando as políticas de autenticação do Okta. Esse caso de uso também se aplica aos clientes do VMware Horizon® que estão usando o catálogo do Workspace ONE para inicializar áreas de trabalho e aplicativos do Horizon, mas ainda não implantaram o Workspace ONE UEM para gerenciar dispositivos.

Para implementar esse caso de uso, configure o seguinte:

Configurar o Okta como um provedor de identidade para o Workspace ONE

Catálogo Unificado

O catálogo do Workspace ONE pode ser configurado para publicar aplicativos federados por meio do Okta, juntamente com quaisquer outros aplicativos configurados por meio do Workspace ONE, como aplicativos e desktops Horizon e Citrix e aplicativos nativos com a tecnologia do Workspace ONE UEM. Isso permite que os usuários finais acessem um único aplicativo para descobrir, iniciar ou baixar seus aplicativos corporativos em qualquer dispositivo com uma experiência do usuário consistente.

Para implementar esse caso de uso, configure o seguinte:

Confiança no dispositivo

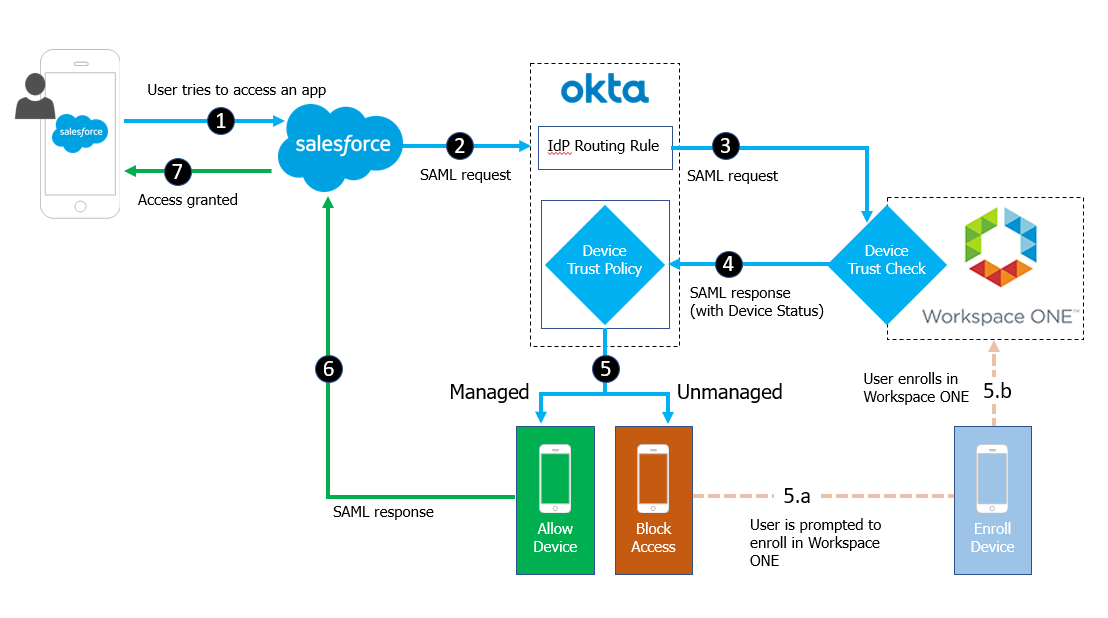

A integração do Okta com o Workspace ONE permite que os administradores estabeleçam a confiança do dispositivo ao avaliarem a postura do dispositivo, como se o dispositivo foi gerenciado antes de permitir que os usuários finais acessem aplicativos confidenciais. Para dispositivos iOS e Android, as políticas de postura de dispositivo são configuradas no Okta e avaliadas sempre que um usuário faz logon em um aplicativo protegido.

Por exemplo, um fluxo de confiança de dispositivo usando o aplicativo Salesforce seguiria essa sequência para dispositivos iOS e Android:

- O usuário final tenta acessar o tenant do Salesforce.

- O Salesforce é redirecionado para o Okta como o provedor de identidade configurado.

- O Okta processa a solicitação de entrada e direciona o cliente para o provedor de identidade do Workspace ONE IDP com base nas regras de roteamento configuradas.

- O Workspace ONE desafia o usuário para autenticação usando o SSO Móvel para iOS ou o SSO Móvel para Android e redireciona novamente para o Okta com o status de confiança do dispositivo.

- O Okta conclui a avaliação da política de confiança do dispositivo.

Se o dispositivo não for gerenciado, o usuário será solicitado a se inscrever no Workspace ONE.

- O Okta emite a asserção SAML para o Salesforce, se a regra de confiança do dispositivo foi satisfeita com base na resposta da asserção SAML recebida do Workspace ONE.

O caso de uso de Confiança do Dispositivo requer a configuração de ponta a ponta, abrangendo todos os procedimentos neste documento. Para implementar esse caso de uso, configure o seguinte:

- Configurar o Okta como um provedor de identidade para o Workspace ONE

- Configurar o VMware Identity Manager como um provedor de identidade no Okta

Estabeleça um relacionamento baseado em SAML com o Workspace ONE para verificação de confiança em dispositivos.

- Configurar a origem do aplicativo no VMware Identity Manager

- Configurar os aplicativos Okta no VMware Identity Manager

- Configure as regras de roteamento e as políticas de acesso do provedor de identidade.

- (Dispositivos iOS e Android) Configurar políticas de confiança do dispositivo e de acesso do cliente para dispositivos iOS e Android

- (Dispositivos de área de trabalho) Configurar políticas de acesso e de confiança do dispositivo para dispositivos de área de trabalho