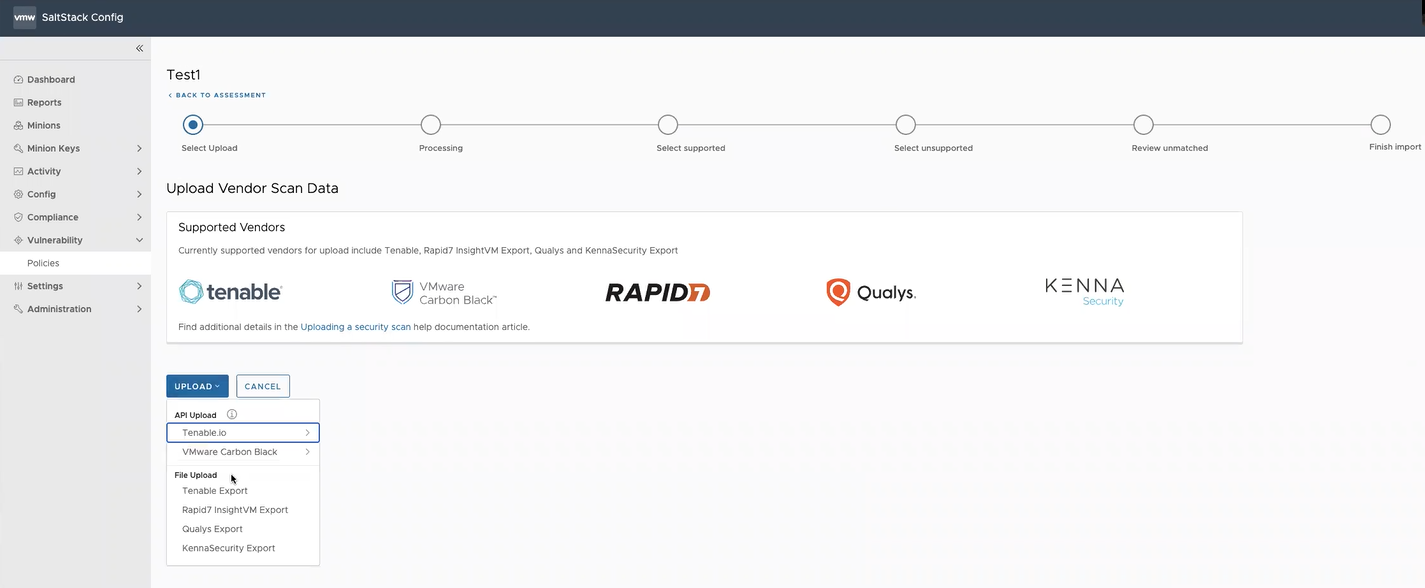

Como alternativa para executar uma avaliação sobre uma política de vulnerabilidade, o SaltStack SecOps Vulnerability é compatível com a importação de verificações de segurança geradas por uma variedade de fornecedores de terceiros.

Em vez de executar uma avaliação em uma política de vulnerabilidade, você pode importar uma verificação de segurança de terceiros diretamente para o SaltStack Config e corrigir os comunicados de segurança identificados usando o SaltStack SecOps Vulnerability. Consulte Como executar uma avaliação de vulnerabilidade para obter mais informações sobre como executar uma avaliação padrão.

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

Você pode importar um terceiro de um arquivo, de um conector ou usando a linha de comando.

Pré-requisitos

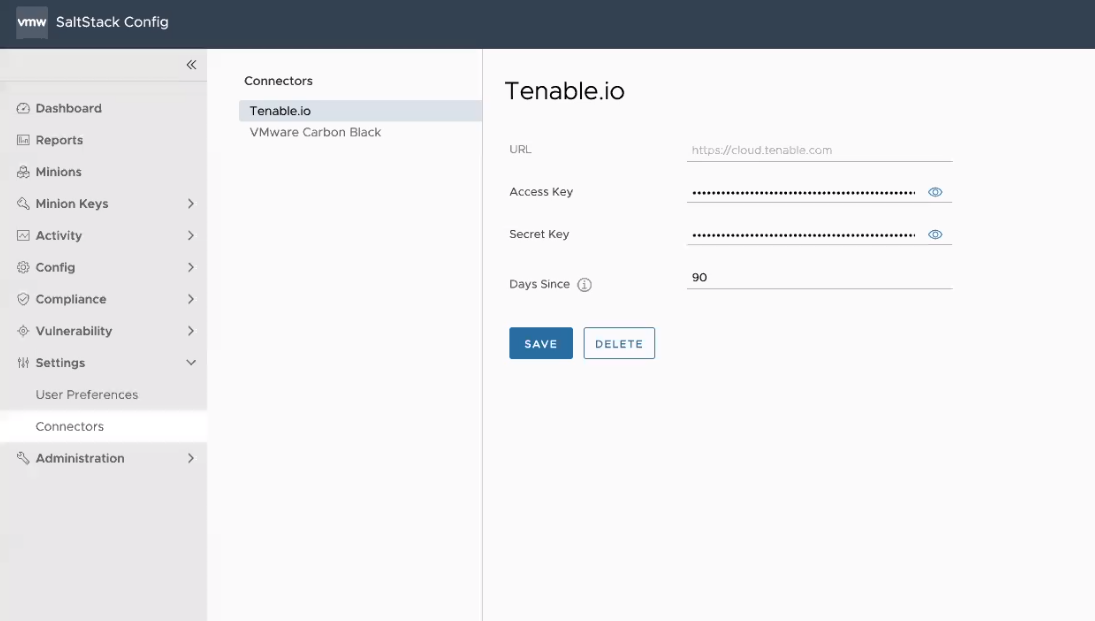

Antes de poder importar uma verificação de segurança de terceiros, você deve configurar um conector. O conector deve ser configurado primeiro usando as chaves de API da ferramenta de terceiros.

Para configurar um conector Tenable.io:

| Campo do Conector | Descrição |

|---|---|

| Chave Secreta e Chave de Acesso | Par de chaves necessário para autenticação na API do conector. Para obter mais informações sobre como gerar suas chaves, consulte a documentação do Tenable.io. |

| URL | URL base para solicitações de API. O padrão é https://cloud.tenable.com. |

| Dias desde | Consulte o histórico de verificações do Tenable.io a contar deste número de dias atrás. Deixe em branco para consultar um período ilimitado. Quando você usa um conector para importar resultados de verificações, o SaltStack SecOps Vulnerability usa os resultados mais recentes por nó disponíveis nesse período.

Observação: Para garantir que a sua política contenha os dados de verificações mais recentes, certifique-se de executar novamente a importação depois de cada verificação. O

SaltStack SecOps Vulnerability não sonda o Tenable.io para obter os dados de verificação mais recentes automaticamente.

|

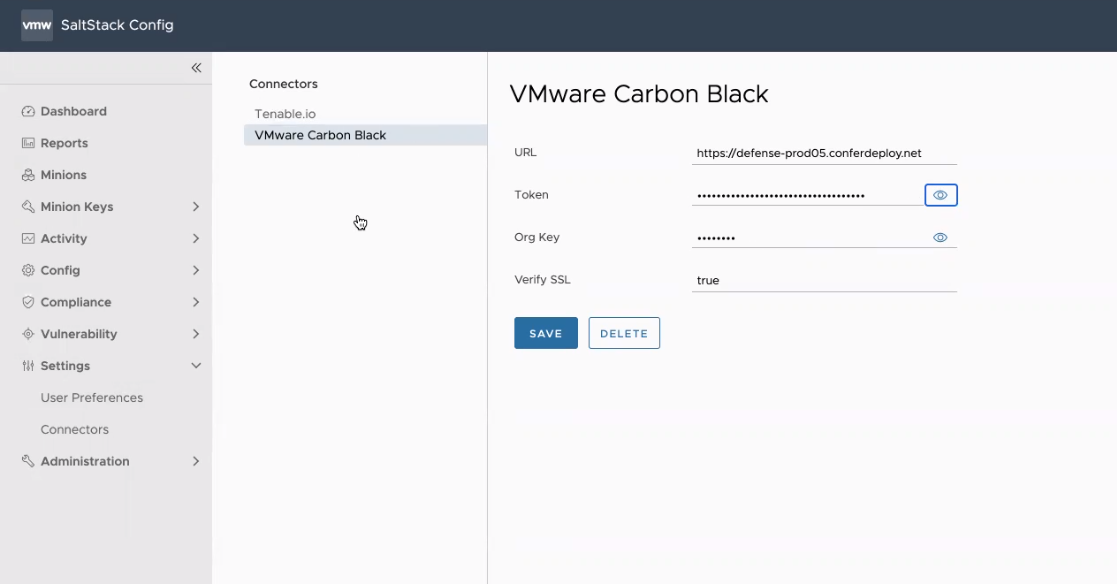

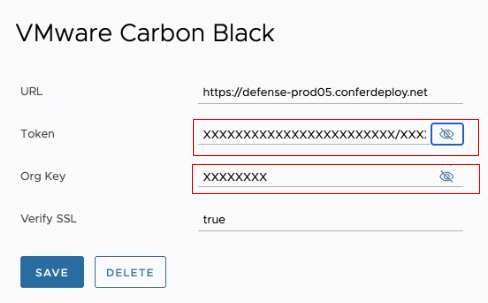

Para configurar um conector Carbon Black (somente Windows):

Antes de poder configurar um conector Carbon Black, você deve configurar um ambiente de kit de sensores Carbon Black para Subordinados do Windows.

- Inicie um ambiente SaltStack Config e implante um servidor Windows.

- Instale o subordinado Salt no servidor Windows. Para obter mais informações, consulte Instalação do subordinado Salt.

- Aceite as chaves de mestres no SaltStack Config e as chaves de subordinados do SaltStack Config ou do Mestre Salt.

- Instale o kit de sensores do Carbon Black no subordinado do Windows. Para obter mais informações, consulte Instalando sensores em cargas de trabalho de VM.

- No SaltStack SecOps, defina uma política com um grupo de destino que contenha o subordinado do Windows.

- Após a conclusão da ingestão da VM do SaltStack Config, sincronize o módulo Carbon Black do SaltStack Config a partir do mestre Salt, executando estes comandos:

salt mywindowsminion saltutil.sync_modules saltenv=sse. - No subordinado do Windows, defina a granulação de dispositivo do Carbon Black, executando

salt mywindowsminion carbonblack.set_device_grain.

| Campo do Conector | Descrição |

|---|---|

| URL | URL para solicitações de API |

| Token e Chave da Organização | Par de chaves necessário para autenticação na API do conector.

Observação: Se você excluir um conector VMware Carbon Black, esses campos serão preenchidos com caracteres "xxxx". Isso é feito para manter o formato de chave do token de "xxxxxxxxxxxxxxxxxxxxxxxx/xxxxxxx"

|

| Verificar SSL | O padrão é definido como verdadeiro. |

- Clique em Subordinados e selecione Todos os Subordinados ou selecione um subordinado específico para um grupo-alvo de políticas.

- Clique em Executar Comando e execute estes comandos:

saltutil.sync_all,carbon_black.set_device_grainesaltutil.refresh_grains.

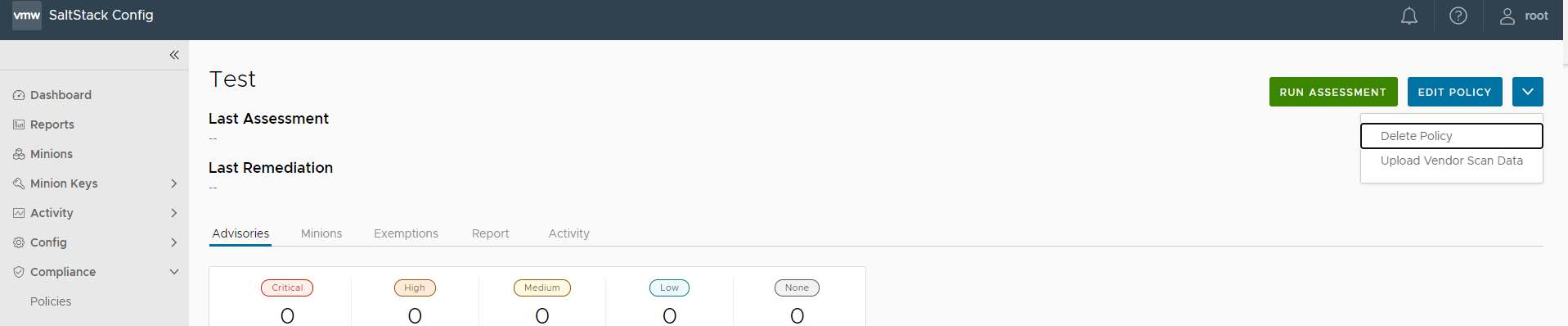

Procedimento

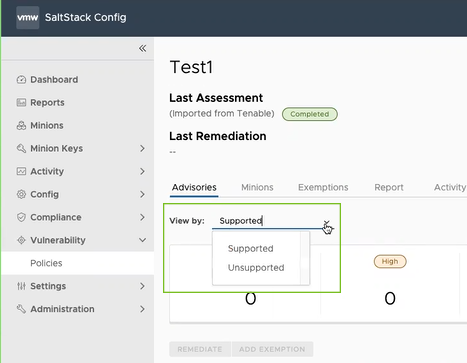

Resultados

O que Fazer Depois

Agora, você pode remediar esses comunicados. Consulte Como corrigir meus comunicados para obter mais informações.