O SaltStack SecOps Compliance é uma solução de segurança e conformidade de infraestrutura de TI que combina segurança com operações de TI, tudo em uma única plataforma. Sua biblioteca de segurança contém os mais recentes padrões de segurança baseados em guias de proteção com práticas recomendadas do setor, como CIS, e muito mais. Ele usa a biblioteca para não só avaliar a segurança da sua infraestrutura, como também para remediar sistemas fora de conformidade instantaneamente.

Para usar o SaltStack SecOps Compliance, primeiro defina uma política e, em seguida, verifique os sistemas com base nessa política. A verificação detecta sistemas fora de conformidade e permite que você remedie problemas instantaneamente. Além disso, é possível inserir isenções e especificar permissões de usuários para garantir que todos os caminhos para a remediação sejam personalizados para as necessidades da sua organização.

Esta seção descreve como usar o SaltStack SecOps Compliance na interface do usuário do SaltStack Config. No entanto, você também pode usar o SaltStack SecOps Compliance por meio da API (RaaS). Consulte a documentação sobre endpoints de RPC da API (RaaS) ou entre em contato com um administrador para obter assistência.

O SaltStack SecOps Compliance aproveita os poderosos recursos de gerenciamento de configurações e execução remota do Salt para colocar todos os seus ativos de infraestrutura em conformidade com vários benchmarks de segurança do setor. Ele se integra ao SaltStack Config para aplicar medidas de segurança em alta escala, respeitando as isenções personalizadas com base nas necessidades da sua organização.

Políticas

Para proteger seus ativos de infraestrutura com o SaltStack SecOps Compliance, comece definindo políticas. O SaltStack SecOps Compliance fornece diferentes benchmarks do setor para você escolher, incluindo verificações de CIS e muito mais. Para obter mais informações sobre como definir políticas, consulte Criando uma política.

Cada referência inclui uma coleção de verificações de segurança. Você pode optar por aplicar todas as verificações disponíveis para um determinado benchmark ou usar apenas um subconjunto de verificações disponíveis. O uso de um subconjunto de verificações é útil para personalizar o SaltStack SecOps Compliance de acordo com as suas necessidades de infraestrutura exclusivas, por exemplo, se a remediação de uma determinada verificação implicar riscos de desfazer uma dependência conhecida. Para obter mais informações sobre benchmarks e verificações, consulte Políticas de conformidade.

Avaliações e remediação

O SaltStack SecOps Compliance usa sua política de conformidade como base para avaliar a segurança da sua infraestrutura. Após cada avaliação, o SaltStack SecOps Compliance fornece um relatório destacando quaisquer sistemas estão fora de conformidade, juntamente com a remediação recomendada. Consulte Executando uma avaliação.

Após uma avaliação, você poderá remediar todos os nós fora de conformidade. Por conveniência, o SaltStack SecOps Compliance permite que você remedie tudo de uma só vez ou corrija apenas um subconjunto de nós ou verificações. Para obter mais informações sobre remediação, consulte Remediando todas as verificações.

Personalização

Para personalizar o SaltStack SecOps Compliance de acordo com as necessidades da sua organização, você pode isentar certas verificações e nós da remediação. Também pode inserir valores variáveis para impor requisitos mais rigorosos do que os padrões do setor. Para obter mais informações sobre isenções, consulte Adicionando isenções.

Outro método de personalização consiste em configurar permissões de usuários para permitir que apenas determinados usuários façam remediações e, ao mesmo tempo, permitir que outros avaliem ou definam políticas. Isso oferece controle total sobre todas as ações realizadas. Para obter mais informações sobre permissões, consulte Funções e permissões.

Criando uma política

- Na página inicial do SaltStack SecOps Compliance, clique em Criar política.

- Insira o nome da política e selecione um destino ao qual aplicá-la. Em seguida, clique em Avançar.

Observação:

Um destino é o grupo de subordinados, em um ou vários mestres Salt, ao qual o comando Salt de um trabalho se aplica. Um mestre Salt também pode ser gerenciado como um subordinado, podendo ser um destino se estiver executando o serviço de subordinados. Subordinados são nós que executam o serviço de subordinados e que podem ouvir comandos de um mestre Salt e executar as tarefas solicitadas. Consulte Subordinados para obter mais informações.

- Na guia Benchmarks, selecione todos os benchmarks que você deseja incluir na política e clique em Avançar.

Se nenhum benchmark for exibido, talvez seja necessário baixar conteúdo de conformidade. Consulte Atualizando a biblioteca de segurança ou entre em contato com seu administrador para obter ajuda.

Observação:Ao trabalhar com benchmarks do Windows Server, verifique atentamente o conteúdo incluído nos benchmarks selecionados. O conteúdo de CIS para determinados benchmarks (registado com uma dica de ferramenta

) é distribuído em três benchmarks diferentes, da seguinte forma:

) é distribuído em três benchmarks diferentes, da seguinte forma:- Conteúdo mestre do domínio

- Conteúdo do membro

- Conteúdo do mestre e do membro do domínio

Isso significa que, se quiser incluir todo o conteúdo do Membro, você deverá selecionar os benchmarks para “Membro” e também para “Mestre e membro do domínio”.

- Na guia Verificações, selecione todas as verificações que você deseja incluir na política. As verificações disponíveis são determinadas pelos Benchmarks selecionados.

Para ver mais detalhes sobre uma verificação, como a descrição e a remediação associada, clique no ícone de setas duplas

para abrir um painel de detalhes.

para abrir um painel de detalhes.As verificações personalizadas incluem um ícone de usuário

, em contraste com as verificações do SaltStack

, em contraste com as verificações do SaltStack  .

.Para saber mais sobre verificações, consulte Políticas de conformidade.

Para filtrar a lista, clique no botão Filtrar

. É possível remover filtros ativos clicando em Limpar Filtros.Observação:

. É possível remover filtros ativos clicando em Limpar Filtros.Observação:Políticas que incluem muitas verificações podem resultar em longos tempos de processamento durante a avaliação. Isso também pode atrasar outros processos, como trabalhos em execução, no SaltStack Config. Certifique-se de incluir apenas as verificações necessárias e de levar em conta o tempo extra necessário para executar avaliações grandes.

- Clique em Seguinte.

- Na guia Variáveis, insira ou modifique variáveis de acordo com suas necessidades ou aceite os valores padrão. Em seguida, clique em Avançar.

Observação:

Os valores inseridos definem como o SaltStack SecOps Compliance executa as verificações selecionadas. Os valores padrão são recomendados. Para obter mais informações sobre variáveis, consulte Políticas de conformidade.

- Na tela Agendamento, defina a frequência de agendamento e clique em Salvar. Para obter mais informações sobre como definir configurações de agendamento, consulte Políticas de conformidade.

- (Opcional) Selecione Executar avaliação ao salvar.

- Clique em Salvar.

A política agora está salva. Se você optar por executar uma avaliação ao salvar, a avaliação começará a ser executada.

Editando uma política

- Na página inicial do SaltStack SecOps Compliance, selecione a política que você deseja editar.

- Na tela da política, clique em Editar política no canto superior direito.

- Edite a política conforme necessário e clique em Salvar.

Atualizando a biblioteca de segurança

- Clique em Administração > SecOps no menu lateral.

- Em Conteúdo de Conformidade - SaltStack, clique em Verificar atualizações.

Executando uma avaliação

Políticas que incluem muitas verificações podem resultar em longos tempos de processamento durante a avaliação. Isso também pode atrasar outros processos, como trabalhos em execução, no SaltStack Config. Certifique-se de levar em conta o tempo extra necessário para executar avaliações grandes.

- Na página inicial do SaltStack SecOps Compliance, selecione uma política.

- Na página inicial da política, clique em Executar avaliação. A tela Atividade é aberta.

As avaliações concluídas são listadas na tela Atividade, juntamente com seu status, JID (ID do trabalho) e outras informações.

Observação:Durante a avaliação, não são feitas alterações. Você terá a capacidade de remediar problemas mais tarde. Consulte Remediando todas as verificações.

Visualizando resultados da avaliação

- Na página inicial do SaltStack SecOps Compliance, selecione uma política.

- A página inicial da política mostra os resultados da avaliação mais recente, organizados por verificação.

Para filtrar a lista, clique no botão Filtrar

. É possível remover filtros ativos clicando em Limpar Filtros.

. É possível remover filtros ativos clicando em Limpar Filtros.Você também pode selecionar um cabeçalho de coluna para classificar os resultados, por exemplo, pode classificar a coluna Fora de conformidade para visualizar primeiro os nós fora de conformidade.

Você pode selecionar a guia Subordinados para visualizar os resultados da avaliação por subordinado.

Observação:Antes de visualizar os resultados da avaliação, você deve executar a avaliação. Consulte Executando uma avaliação.

Compreendendo os resultados da avaliação

Para obter uma referência de resultados de avaliação, consulte Resultados de avaliações.

Baixando o relatório de avaliação

- Na página inicial do SaltStack SecOps Compliance, selecione uma política para visualizar os resultados da última avaliação.

- Na página inicial da política, acesse a guia Relatório e clique em Baixar.

- No menu suspenso resultante, selecione JSON.

Seu navegador da Web começa a baixar o relatório.

Remediando todas as verificações

Depois que sistemas fora de conformidade forem identificados, o próximo passo será a remediação. Você pode optar por remediar verificações ou nós (chamados de subordinados) individuais, ou por remediar todas as verificações em todos os nós. No entanto, ao executar Remediar tudo, verificações ou nós isentos não são remediados.

Para remediar todas as verificações em todos os subordinados:

- Na página inicial do SaltStack SecOps Compliance, selecione uma política para visualizar os resultados da avaliação mais recente.

- Na guia Verificações, clique em Remediar tudo no canto superior direito.

- Na caixa de diálogo de confirmação, clique em Remediar tudo.

O SaltStack SecOps Compliance começa a remediar todas as verificações em todos os nós fora de conformidade. Você pode rastrear o status da remediação na guia Atividade.

- Quando a remediação estiver concluída, execute uma nova avaliação para confirmar que seus sistemas estão em conformidade.

Observação:

Para alcançar a conformidade total, talvez seja necessário repetir o processo de remediação e verificação várias vezes, especialmente se você tiver executado Remediar tudo com base em muitas verificações fora de conformidade. Isso ocorre porque algumas verificações dependem da conclusão de outras. Por exemplo, uma verificação pode exigir um pacote que seja implantado por outra verificação antes que ela possa ser remediada corretamente.

Remediação por verificação

- Na tela da política, selecione uma verificação para abrir sua descrição.

- Role para baixo após a descrição da verificação até uma lista de resultados da última avaliação. Os resultados são ordenados por subordinado.

Se um cabeçalho de coluna incluir um ícone de filtro

, você poderá filtrar os resultados por esse tipo de coluna. Clique no ícone e selecione uma opção de filtro no menu ou digite o texto com base no qual você deseja filtrar. É possível remover filtros ativos clicando em Limpar Filtros.

, você poderá filtrar os resultados por esse tipo de coluna. Clique no ícone e selecione uma opção de filtro no menu ou digite o texto com base no qual você deseja filtrar. É possível remover filtros ativos clicando em Limpar Filtros. - Selecione todos os subordinados que você deseja remediar para a verificação ativa.

- Clique em Remediar.

Remediação por subordinado

- Na tela da política, acesse a guia Subordinados e selecione um subordinado.

- Selecione todas as verificações que você deseja remediar para o subordinado ativo.

Se um cabeçalho de coluna incluir um ícone de filtro

, você poderá filtrar os resultados por esse tipo de coluna. Clique no ícone e selecione uma opção de filtro no menu ou digite o texto com base no qual você deseja filtrar. É possível remover filtros ativos clicando em Limpar Filtros.

, você poderá filtrar os resultados por esse tipo de coluna. Clique no ícone e selecione uma opção de filtro no menu ou digite o texto com base no qual você deseja filtrar. É possível remover filtros ativos clicando em Limpar Filtros. - Clique em Remediar.

Adicionando isenções

- Na tela da política, selecione as verificações que você deseja isentar da remediação.

- Clique em Adicionar isenção.

- Insira o motivo da isenção e clique em Adicionar isenção para confirmar. Você sempre poderá remover as isenções mais tarde, se necessário.

Itens isentos não serão corrigidos. Se uma remediação for executada em relação a uma política que inclui o item isento, ela será ignorada para esse item.

Observação:É possível adicionar uma isenção antes ou depois de executar a avaliação. Você também pode definir uma política personalizada que exclua verificações com base nas suas necessidades. Consulte Criando uma política.

Adicionando isenções por subordinado

- Na tela da política, acesse a guia Subordinados.

- Selecione os subordinados que você deseja isentar da remediação.

- Clique em Adicionar isenção.

- Insira o motivo da isenção e clique em Adicionar isenção para confirmar. Você sempre poderá remover as isenções mais tarde, se necessário.

Itens isentos não serão corrigidos. Se uma remediação for executada em relação a uma política que inclui o item isento, ela será ignorada para esse item.

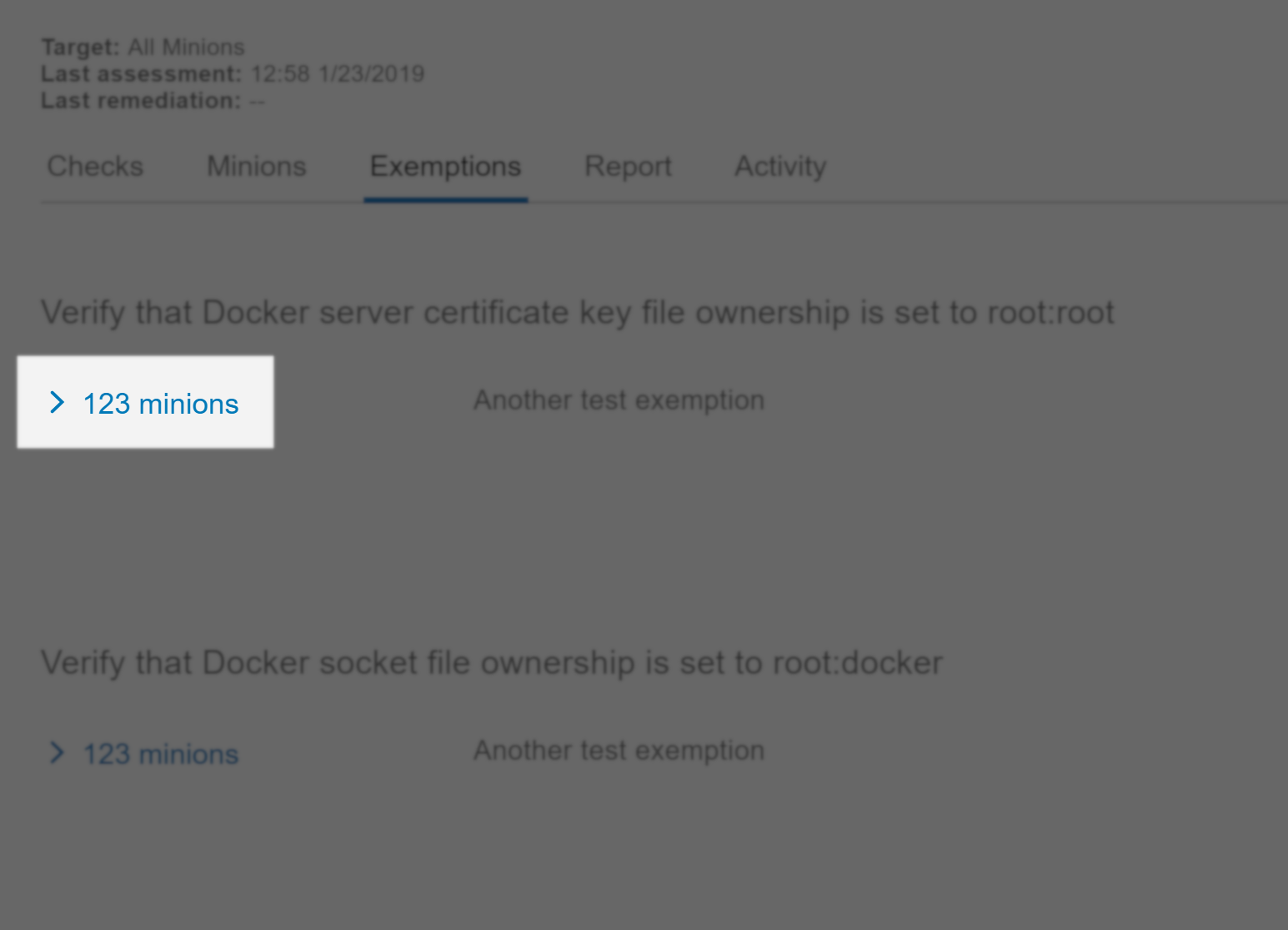

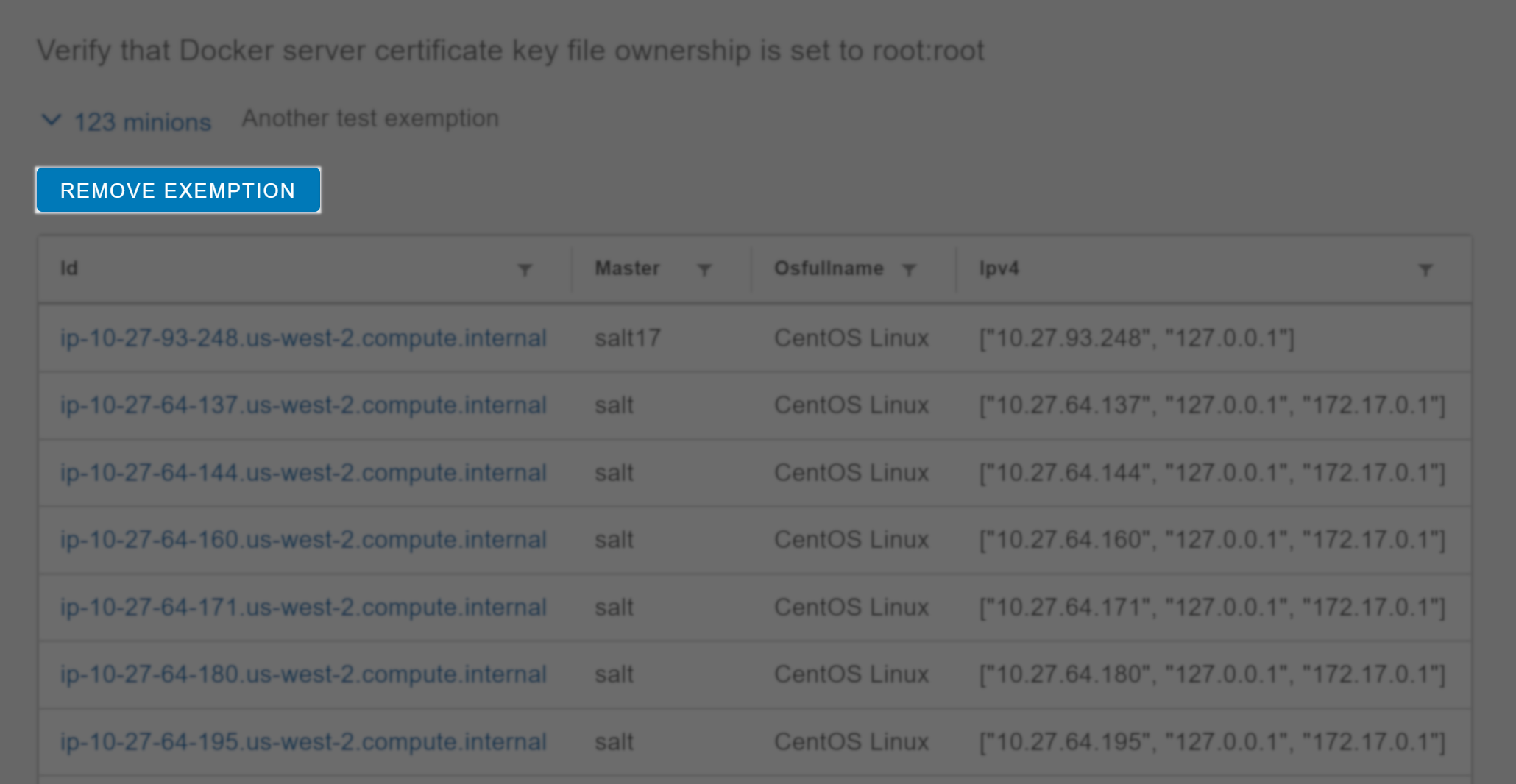

Removendo uma isenção

- Na tela da política, acesse a guia Isenções.

- Role para cima/baixo na página para ver uma lista de todas as isenções.

Observação:

Pode haver mais isenções fora da tela quando você abrir pela primeira vez a guia Isenções. Continue rolando em direção ao final da tela para ver todas as isenções.

- Clique no menu suspenso da isenção que você deseja remover.

Isso abre uma lista de todos os subordinados afetados.

- Clique em Remover isenção.

- Na caixa de diálogo de confirmação, clique em Remover isenção.

Definindo permissões do SaltStack SecOps Compliance

Acesse o editor de permissões para modificar as permissões do SaltStack SecOps Compliance. Para obter mais informações sobre funções e permissões do SaltStack Config, consulte Funções e permissões.

A biblioteca de conteúdo do SaltStack SecOps Compliance

A biblioteca de conteúdo do SaltStack SecOps Compliance consiste em conteúdo de segurança e conformidade pré-criado e com base em práticas recomendadas do setor, incluindo:

- CIS

Políticas de conformidade

Políticas de conformidade são conjuntos de verificações de segurança, e especificações que determinam a quais nós cada verificação se aplica, no SaltStack SecOps Compliance. Políticas também podem incluir agendamentos, bem como especificações para lidar com isenções.

Cada componente de uma política de segurança é descrito com mais detalhes abaixo.

Destino

Um destino é o grupo de subordinados, em um ou vários mestres Salt, ao qual o comando Salt de um trabalho se aplica. Um mestre Salt também pode ser gerenciado como um subordinado, podendo ser um destino se estiver executando o serviço de subordinados. Quando você escolher um destino no SaltStack SecOps Compliance, defina os nós com os quais deseja executar verificações de segurança. Você pode escolher um destino existente ou criar um novo. Consulte Subordinados para obter mais informações.

Benchmarks

Benchmarks são categorias de verificações de segurança. Os benchmarks do SaltStack SecOps Compliance são definidos por especialistas amplamente aceitos, enquanto benchmarks personalizados podem ser definidos pelos padrões da sua própria organização. Você pode usar benchmarks para ajudar a criar uma variedade de políticas diferentes otimizadas para diferentes grupos de nós. Por exemplo, você pode criar uma política do Oracle Linux que aplique verificações CIS aos seus subordinados do Oracle Linux e uma política do Docker que aplique verificações CIS aos seus subordinados do Docker.

Consulte Conteúdo personalizado do Sack SecOps Compliance para obter mais informações sobre como criar verificações e benchmarks personalizados.

O SaltStack SecOps Compliance ajuda a simplificar o processo de definição da sua política de segurança, agrupando verificações de segurança por benchmark.

Verificações

Uma verificação é um padrão de segurança que o SaltStack SecOps Compliance avalia em termos de conformidade. A biblioteca do SaltStack SecOps Compliance atualiza verificações com frequência à medida que os padrões de segurança mudam. Além das verificações incluídas na biblioteca de conteúdo do SaltStack SecOps Compliance, você pode criar suas próprias verificações personalizadas. As verificações personalizadas incluem um ícone de usuário  , em contraste com as verificações do SaltStack

, em contraste com as verificações do SaltStack  . Consulte Conteúdo personalizado do Sack SecOps Compliance para obter mais informações sobre como criar verificações e benchmarks personalizados.

. Consulte Conteúdo personalizado do Sack SecOps Compliance para obter mais informações sobre como criar verificações e benchmarks personalizados.

Cada verificação inclui os seguintes campos de informações.

- Descrição

- Breve descrição da verificação.

- Ação

- Breve descrição da ação que será realizada após a remediação.

- Interrupção

- Usada apenas para fins de testes internos. Para obter mais informações, entre em contato com o administrador.

- Descrição global

- Descrição detalhada da verificação.

- Osfinger

- Lista de valores osfinger para os quais a verificação é implementada. osfinger está localizado em grains.itens para cada subordinado. Ele identifica o sistema operacional do subordinado e sua versão de lançamento principal. Grãos são uma interface que deriva informações sobre o sistema subjacente. Grãos são coletados para o sistema operacional, o nome de domínio, o endereço IP, o kernel, o tipo de SO, a memória e muitas outras propriedades do sistema. Para obter mais informações sobre grãos, consulte Referência de grãos Salt.

- Perfil

- Lista de perfis de configuração para diferentes benchmarks. Esses perfis de configuração definem como destino diferentes funções de uma máquina dentro de um ambiente (por exemplo, em um servidor ou uma estação de trabalho) e diferentes níveis de segurança em contraste com o uso prático.

- Lógica

- Descrição da lógica de implementação da verificação. Isso inclui os motivos pelos quais você pode querer implementar a verificação.

- Refs

- Referências cruzadas de conformidade entre benchmarks.

- Remediar

- (Não incluído em todas as verificações): valor que indica se o SaltStack SecOps Compliance é capaz de remediar nós fora de conformidade, já que nem todas as verificações incluem etapas específicas e acionáveis de remediação. Por exemplo, o SaltStack SecOps Compliance não corrige CIS 1.1.6: Certifique-se de que uma partição separada exista para /var, já que não existe um método universal para reparticionar cada sistema. “False” indica uma verificação que não pode ser remediada. Quando “True” (padrão), esse campo não é exibido.

- Remediação

- Descrição de como os sistemas fora de conformidade serão corrigidos, se aplicável. Observe que algumas verificações não incluem etapas específicas e acionáveis de remediação. Consulte Remediar acima.

- Pontuado

- Valor pontuado do benchmark CIS. Recomendações pontuadas afetam a pontuação de benchmark do destino, enquanto as recomendações não pontuadas não afetam essa pontuação. “True” indica Pontuadas e “False” indica Não Pontadas.

- Arquivo de estado

- Cópia do Estado Salt que será aplicado para executar a verificação e, se aplicável, a remediação subsequente.

Variáveis

Variáveis no SaltStack SecOps Compliance são usadas para transmitir valores para os Estados Salt que compõem verificações de segurança. Para obter os melhores resultados, use os valores padrão fornecidos.

Para obter mais informações sobre Estados Salt, consulte o tutorial de Estados Salt.

Agendamentos

Escolha a frequência de agendamento entre Recorrente, Repetir em Data e Hora, Uma vez ou Expressão Cron. Opções adicionais estão disponíveis dependendo da atividade agendada e da frequência de agendamento escolhida.

- Recorrente

- Defina um intervalo para repetir o agendamento, com campos opcionais para a data de início ou término, expansão e número máximo de trabalhos paralelos.

- Repetir em Data e Hora

- Escolha para repetir o agendamento semanal ou diariamente, com campos opcionais para a data de início ou de término e o número máximo de trabalhos paralelos.

- Uma vez

- Especifique uma data e hora para executar o trabalho.

- Cron

- Insira uma expressão cron para definir um agendamento personalizado com base na sintaxe Croniter. Consulte o editor CronTab para conhecer as diretrizes de sintaxe. Para obter melhores resultados, evite agendar trabalhos com menos de 60 segundos de distância ao definir uma expressão Cron personalizada.

Status da atividade

Na página inicial da política, a guia Atividade mostra uma lista de avaliações e remediações concluídas ou em andamento. Ela inclui os seguintes status.

| Status | Descrição |

|---|---|

| Em Fila | A operação está pronta para ser executada, mas os subordinados ainda não coletaram a tarefa para iniciar a operação. |

| Concluído | A execução da operação foi encerrada. |

| Parcial | A operação ainda está aguardando o retorno de alguns subordinados, embora o mestre Salt tenha relatado que a operação da atividade terminou. Subordinados são nós que executam o serviço de subordinados e que podem ouvir comandos de um mestre Salt e executar as tarefas solicitadas. O mestre Salt é um nó central usado para emitir comandos para subordinados. |

Você pode rastrear todas as atividades no SaltStack Config, incluindo avaliações e remediações, no espaço de trabalho Atividade principal do SaltStack Config. Consulte Atividade.

Resultados de avaliações

Consulte o seguinte para entender resultados de avaliações. Para obter mais informações sobre como acessar resultados de avaliações, consulte Visualizando resultados da avaliação.

Status de retorno

Após uma remediação, o SaltStack SecOps Compliance rotula cada sistema com um dos seguintes status de retorno.

- Em conformidade

- A configuração está no seu estado pretendido em comparação com o padrão ou benchmark.

- Fora de conformidade

- A configuração não está no seu estado pretendido em comparação com o padrão ou benchmark. Recomenda-se uma investigação mais aprofundada e uma possível remediação.

- Não Aplicável

- A configuração não é aplicável a esse sistema, por exemplo, uma execução de uma verificação do CentOS no AIX.

- Desconhecido

- Avaliações ou remediações não foram executadas.

- Erro

- O SaltStack SecOps Compliance encontrou um erro ao executar a avaliação ou remediação.