O vCenter Single Sign-On permite que os componentes do vSphere se comuniquem uns com os outros por meio de um mecanismo de token seguro.

- Autenticação de usuários por meio da federação de provedor de identidade externo ou do provedor de identidade integrado do vCenter Server. O provedor de identidade integrado oferece suporte a contas locais, Active Directory ou OpenLDAP, Autenticação Integrada do Windows (IWA) e mecanismos de autenticação diversos (cartão inteligente, RSA SecurID e Autenticação de Sessão do Windows).

- Autenticação de usuários da solução por meio de certificados.

- Security Token Service (STS)

- SSL para tráfego seguro.

Visão geral do provedor de identidade

Antes do vSphere 7.0, o vCenter Server inclui um provedor de identidade integrado. Por padrão, o vCenter Server usa o domínio vsphere.local como a origem da identidade (mas você pode alterá-lo durante a instalação). Você pode configurar o provedor de identidade integrado do vCenter Server para usar o Active Directory (AD) como sua origem de identidade usando LDAP / S, OpenLDAP / S e Autenticação Integrada do Windows (IWA). Essas configurações permitem que os clientes façam login no vCenter Server usando suas contas do AD.

A partir do vSphere 7.0, você pode configurar o vCenter Server para um provedor de identidade externo usando a autenticação federada. Nessa configuração, você substitui vCenter Server como o provedor de identidade. Atualmente, o vSphere oferece suporte ao Active Directory Federation Services (AD FS) como o provedor de identidade externo. Nessa configuração, o AD FS interage com as fontes de identidade em nome de vCenter Server.

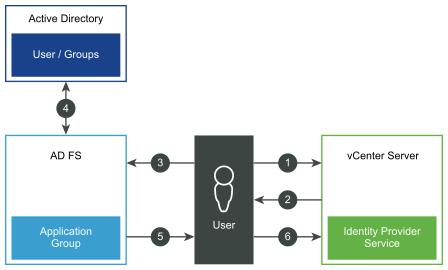

Login do usuário com autenticação federada do provedor de identidade do vCenter Server

A figura a seguir mostra o fluxo de login do usuário para a Federação do Provedor de Identidade do vCenter Server.

vCenter Server, AD FS e Active Directory interagem da seguinte maneira:

- O usuário inicia na página inicial do vCenter Server inserindo um nome de usuário.

- Se o nome de usuário for para um domínio federado, o vCenter Server redirecionará a solicitação de autenticação para o AD FS.

- Se necessário, o AD FS solicita que o usuário faça login com as credenciais de Active Directory.

- O AD FS autentica o usuário com Active Directory.

- O AD FS emite um token de segurança com informações de grupo de Active Directory.

- vCenter Server usa o token para fazer login do usuário.

Caso o provedor de identidade externo esteja inacessível, o processo de login retorna para a página inicial do vCenter Server, mostrando uma mensagem de informação apropriada. Os usuários ainda podem fazer login usando suas contas locais na origem de identidade vsphere.local.

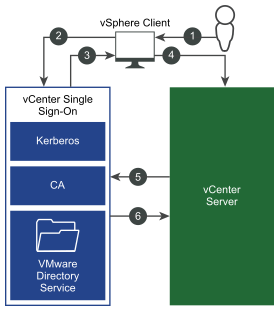

Login do usuário com o provedor de identidade integrado do vCenter Server

A figura a seguir mostra o fluxo de login do usuário quando vCenter Server atua como o provedor de identidade.

- Um usuário faz login no vSphere Client com um nome de usuário e senha para acessar o sistema do vCenter Server ou outro serviço do vCenter.

Quando a Autenticação Integrada do Windows (IWA) tiver sido configurada, os usuários também poderão fazer login sem precisar reinserir a senha do Windows, marcando a caixa de seleção Usar autenticação de sessão do Windows (Use Windows session authentication).

- O vSphere Client passa as informações de login para o serviço vCenter Single Sign-On, que verifica o token SAML do vSphere Client. Se o vSphere Client tiver um token válido, vCenter Single Sign-On verificará se o usuário está na origem de identidade configurada (por exemplo, Active Directory).

- Se apenas o nome de usuário for usado, vCenter Single Sign-On verificará o domínio padrão.

- Se um nome de domínio estiver incluído com o nome de usuário ( DOMAIN \ user1 ou user1 @ DOMAIN ), vCenter Single Sign-On verificará esse domínio.

- Se o usuário puder se autenticar na origem da identidade, vCenter Single Sign-On retornará um token que representa o usuário para o vSphere Client.

- O vSphere Client passa o token para o sistema vCenter Server.

- vCenter Server verifica com o servidor do vCenter Single Sign-On se o token é válido e não expirou.

- O servidor do vCenter Single Sign-On retorna o token para o sistema do vCenter Server, usando a Estrutura de Autorização do vCenter Server para permitir o acesso do usuário.

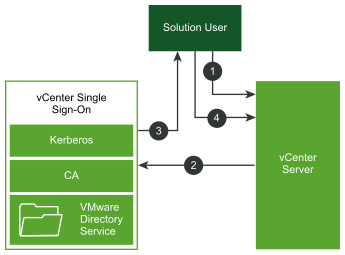

Login para usuários da solução

Os usuários da solução são conjuntos de serviços usados na infraestrutura do vCenter Server, por exemplo, extensões do vCenter Server. Extensões do VMware e extensões potencialmente de terceiros também podem autenticar no vCenter Single Sign-On.

A figura a seguir mostra o fluxo de login para usuários da solução.

- O usuário da solução tenta se conectar a um serviço do vCenter Server.

- O usuário da solução é redirecionado para vCenter Single Sign-On. Se o usuário da solução for novo no vCenter Single Sign-On, ele deverá apresentar um certificado válido.

- Se o certificado for válido, vCenter Single Sign-On atribuirá um token SAML (token de portador) ao usuário da solução. O token é assinado por vCenter Single Sign-On.

- O usuário da solução é redirecionado para vCenter Single Sign-On e pode realizar tarefas com base em suas permissões.

Na próxima vez que o usuário da solução precisar se autenticar, ele poderá usar o token SAML para fazer login no vCenter Server.

Por padrão, esse handshake é automático porque o VMCA provisiona os usuários da solução com certificados durante a inicialização. Se a política da sua empresa exigir certificados assinados por uma autoridade de certificação de terceiros, você poderá substituir os certificados de usuário da solução por certificados assinados por uma autoridade de certificação de terceiros. Se esses certificados forem válidos, vCenter Single Sign-On atribuirá um token SAML ao usuário da solução. Consulte Usar certificados personalizados com o vSphere.

Criptografia compatível

A criptografia AES, que é o nível mais alto de criptografia, é suportada. A criptografia com suporte afeta a segurança quando vCenter Single Sign-On usa Active Directory como uma fonte de identidade.

Ele também afeta a segurança sempre que um ESXi host ou vCenter Server é associado ao Active Directory.