A inicialização segura faz parte do padrão de firmware UEFI. Com a inicialização segura habilitada, uma máquina se recusa a carregar qualquer driver ou aplicativo UEFI, a menos que o bootloader do sistema operacional esteja assinado criptograficamente. A partir do vSphere 6.5, o ESXi oferece suporte à inicialização segura se estiver habilitado no hardware.

Visão geral da UEFI Secure Boot

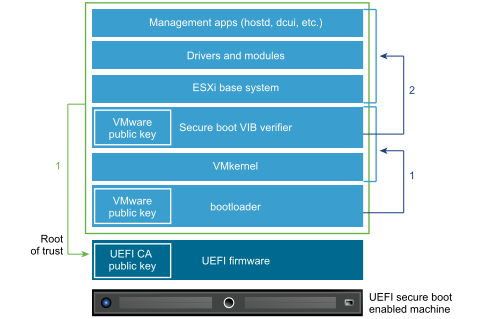

A versão 6.5 e posteriores do ESXi oferece suporte à inicialização segura da UEFI em cada nível da pilha de inicialização.

Com a inicialização segura ativada, a sequência de inicialização prossegue da seguinte maneira.

- Começando com o vSphere 6.5, o ESXi bootloader contém uma VMware chave pública. O carregador de inicialização usa essa chave para verificar a assinatura do kernel e um pequeno subconjunto do sistema que inclui um verificador VIB de inicialização segura.

- O verificador VIB verifica todos os pacotes VIB instalados no sistema.

Nesse ponto, todo o sistema é inicializado com a raiz de confiança nos certificados que fazem parte do firmware UEFI.

Solução de problemas de inicialização segura da UEFI

Se a inicialização segura não for bem-sucedida em qualquer nível da sequência de inicialização, ocorrerá um erro.

- Se você tentar inicializar com um carregador de inicialização não assinado ou adulterado, ocorrerá um erro durante a sequência de inicialização. A mensagem exata depende do fornecedor do hardware. Pode parecer o seguinte erro, mas pode ser diferente.

UEFI0073: Unable to boot PXE Device...because of the Secure Boot policy

- Se o kernel tiver sido adulterado, ocorrerá um erro como o seguinte.

Fatal error: 39 (Secure Boot Failed)

- Se um pacote (VIB ou driver) tiver sido adulterado, será exibida uma tela roxa com a seguinte mensagem.

UEFI Secure Boot failed: Failed to verify signatures of the following vibs (XX)

Para resolver problemas com a inicialização segura, siga estas etapas.

- Reinicie o host com a inicialização segura desativada.

- Execute o script de verificação de inicialização segura (consulte Executar o script de validação de inicialização segura em um host ESXi atualizado).

- Examine as informações no arquivo /var/log/esxupdate.log .