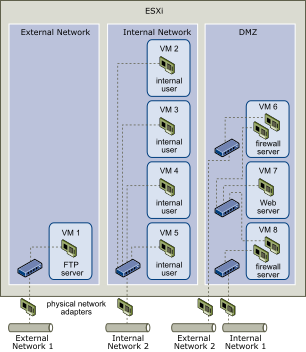

O sistema do ESXi é projetado para que você possa conectar alguns grupos de máquinas virtuais à rede interna, outros à rede externa e outros ainda a ambas - tudo no mesmo host. Esse recurso é uma conseqüência do isolamento básico da máquina virtual, juntamente com um uso bem planejado de recursos de rede virtual.

Na figura, o administrador do sistema configurou um host em três zonas de máquina virtual distintas: servidor FTP, máquinas virtuais internas e DMZ. Cada zona tem uma função exclusiva.

- Servidor FTP

- A Máquina Virtual 1 é configurada com software FTP e atua como uma área de retenção para dados enviados de e para recursos externos, como formulários e materiais de apoio localizados por um fornecedor.

- Máquinas virtuais internas

- As máquinas virtuais de 2 a 5 são reservadas para uso interno. Essas máquinas virtuais processam e armazenam dados privados da empresa, como registros médicos, acordos legais e investigações de fraude. Como resultado, os administradores do sistema devem garantir o mais alto nível de proteção para essas máquinas virtuais.

- DMZ

- As máquinas virtuais de 6 a 8 são configuradas como uma DMZ que o grupo de marketing usa para publicar o site externo da empresa.

Ao aproveitar o isolamento da máquina virtual, configurar corretamente os switches virtuais e manter a separação de rede, o administrador do sistema pode hospedar todas as três zonas de máquina virtual no mesmo host ESXi e ter certeza de que não haverá violações de dados ou recursos.

A empresa impõe o isolamento entre os grupos de máquinas virtuais usando várias redes internas e externas e certificando-se de que os switches virtuais e os adaptadores de rede físicos de cada grupo estejam separados dos de outros grupos.

Como nenhum dos switches virtuais abrange zonas de máquina virtual, o administrador do sistema consegue eliminar o risco de vazamento de pacotes de uma zona para outra. Um switch virtual, por design, não pode vazar pacotes diretamente para outro switch virtual. A única maneira de os pacotes viajarem de um switch virtual para outro é nas seguintes circunstâncias:

- Os switches virtuais estão conectados à mesma LAN física.

- Os switches virtuais se conectam a uma máquina virtual comum, que pode ser usada para transmitir pacotes.

Nenhuma dessas condições ocorre na configuração de amostra. Se os administradores de sistema quiserem verificar se não há caminhos de switch virtual comuns, eles poderão verificar possíveis pontos de contato compartilhados revisando o layout do switch de rede no vSphere Client.

Para proteger os recursos das máquinas virtuais, o administrador do sistema reduz o risco de ataques DoS e DDoS configurando uma reserva de recursos e um limite para cada máquina virtual. O administrador do sistema protege ainda mais o host e as máquinas virtuais do ESXi instalando firewalls de software no front-end e nos back-ends da DMZ, garantindo que o host esteja atrás de um firewall físico e configurando os recursos de armazenamento em rede para que cada um tenha seu próprio virtual switch.