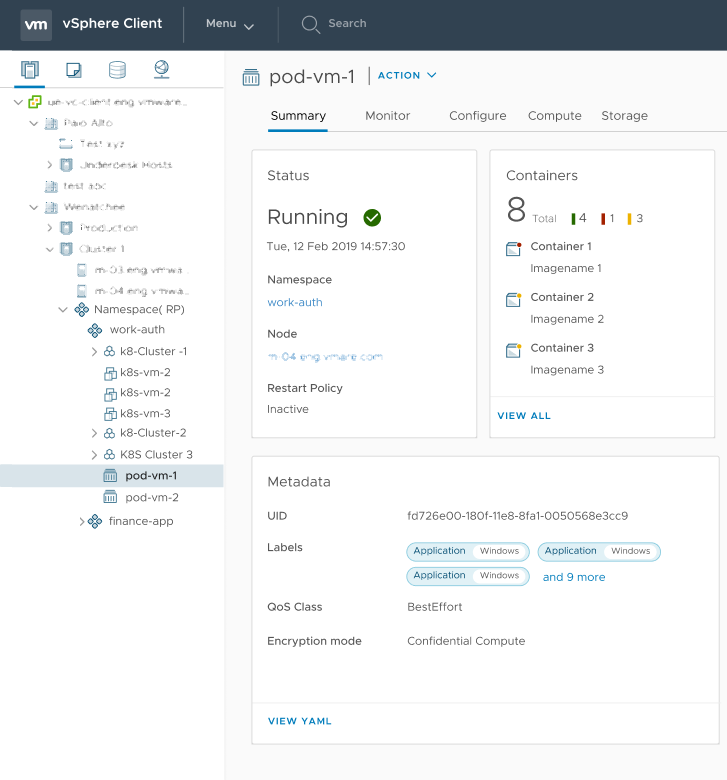

Com o vSphere with Tanzu, você pode executar o vSphere Pods confidencial em um Supervisor Cluster. Um vSphere Pod confidencial usa uma tecnologia de hardware que mantém a memória do sistema operacional convidado criptografada, protegendo-a contra o acesso do hipervisor.

Pré-requisitos

Para habilitar o SEV-ES em um host

ESXi, um administrador do vSphere deve seguir estas diretrizes:

- Use os hosts que suportam a funcionalidade SEV-ES. Atualmente, o SEV-ES é compatível apenas com CPUs AMD EPYC 7xx2 (codinome Roma ) e CPUs posteriores.

- Use a versão ESXi do 7.0 Update 2 ou posterior.

- Ative o SEV-ES em uma configuração de BIOS do sistema do ESXi. Consulte a documentação do seu sistema para obter mais informações sobre como acessar a configuração do BIOS.

- Ao habilitar o SEV-ES no BIOS, insira um valor para a configuração Minimum SEV non-ES ASID (Minimum SEV non-ES ASID) igual ao número de VMs SEV-ES e confidencial vSphere Pods no host mais um. Por exemplo, se você planeja executar 100 VMs SEV-ES e 128 vSphere Pods, insira pelo menos 229. Você pode inserir uma configuração de até 500.

Procedimento

O que Fazer Depois