Para configurar a Federação do Provedor de Identidade vCenter Server com eficiência, você deve compreender os fluxos de comunicação que ocorrem.

Você pode configurar a Federação do Provedor de Identidade vCenter Server para AD FS ou Okta.

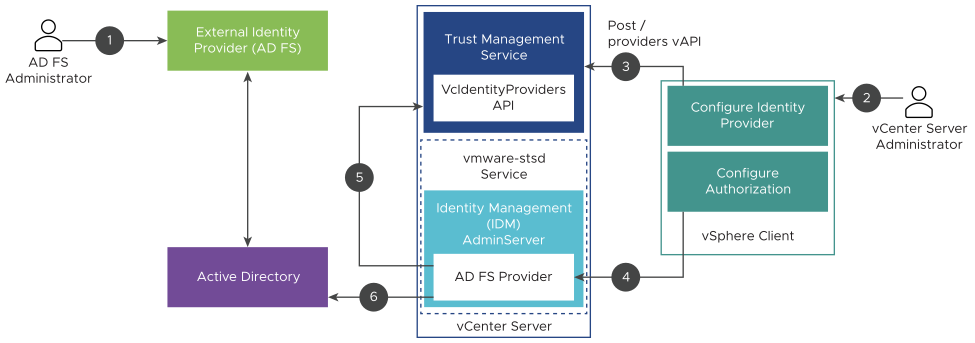

vCenter Server Fluxo do processo de configuração da Federação do Provedor de Identidade para AD FS

A figura a seguir mostra o fluxo do processo que ocorre ao configurar a vCenter Server Federação do Provedor de Identidade para AD FS.

vCenter Server, AD FS e Active Directory interagem da seguinte forma.

- O administrador do AD FS configura um aplicativo OIDC do AD FS para vCenter Server.

- O administrador do vCenter Server faz login no vCenter Server usando o vSphere Client.

- O administrador do vCenter Server adiciona um provedor de identidade do AD FS a vCenter Server e também insere informações sobre o domínio Active Directory.

vCenter Server precisa dessas informações para estabelecer uma conexão LDAP com o domínio Active Directory do servidor AD FS. Usando essa conexão, vCenter Server procura usuários e grupos e os adiciona a vCenter Server grupos locais na próxima etapa. Consulte a seção intitulada "Pesquisando no domínio Active Directory" a seguir para obter mais informações.

- O administrador do vCenter Server configura as permissões de autorização em vCenter Server para usuários do AD FS.

- O Provedor AD FS consulta a API VcIdentityProviders para obter as informações de conexão LDAP para a origem Active Directory.

- O Provedor AD FS pesquisa Active Directory os usuários ou grupos consultados para concluir a configuração de Autorização.

Pesquisando o domínio Active Directory

Configure o AD FS como o provedor de identidade externo em vCenter Server usando o assistente para Configurar Provedor de Identidade Principal no vSphere Client. Como parte do processo de configuração, você deve inserir informações sobre seu domínio Active Directory, incluindo informações de nomes distintos de usuários e grupos. A configuração do AD FS para autenticação requer essas Active Directory informações de conexão. Essa conexão é necessária para pesquisar e mapear Active Directory nomes de usuário e grupos para funções e permissões em vCenter Server, enquanto o AD FS é usado para a autenticação do usuário. Esta etapa do assistente para Configurar Provedor de Identidade Principal não cria uma origem de identidade Active Directory Sobre LDAP. Em vez disso, o vCenter Server usa essas informações para estabelecer uma conexão válida com capacidade de pesquisa para seu domínio do Active Directory para encontrar usuários e grupos lá.

Considere um exemplo usando as seguintes entradas de nome distinto:

- Nome distinto de base para usuários: cn=Users,dc=corp,dc=local

- Nome distinto de base para grupos: dc=corp,dc=local

- Nome de usuário: cn=Administrador,cn=Usuários,dc=corp,dc=local

Se o usuário [email protected] for membro do grupo [email protected], inserir essas informações no assistente permitirá que um administrador do vCenter Server procure e localize o grupo [email protected] e o adicione ao { vCenter Server Grupo [email protected]. Como resultado, o usuário [email protected] recebe privilégios administrativos em vCenter Server ao fazer login.

vCenter Server também usa esse processo de pesquisa quando você configura permissões globais para Active Directory usuários e grupos. Em ambos os casos, configurando permissões globais ou adicionando um usuário ou grupo, você seleciona o domínio que inseriu para o provedor de identificação do AD FS no menu suspenso Domínio (Domain) para pesquisar e selecionar usuários e grupos do seu domínio Active Directory.

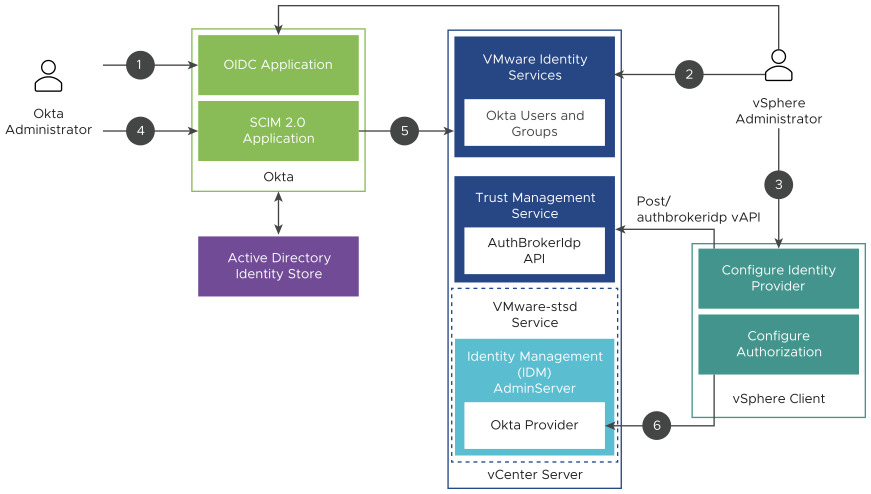

vCenter Server Fluxo do processo de configuração da Federação do Provedor de Identidade para o Okta

A figura a seguir mostra o fluxo do processo que ocorre ao configurar a vCenter Server Federação do Provedor de Identidade para o Okta.

vCenter Server, Okta e Active Directory interagem da seguinte forma.

- O administrador do Okta configura um aplicativo Okta OIDC para vCenter Server.

- O administrador do vCenter Server faz login no vCenter Server usando o vSphere Client, adiciona um provedor de identidade do Okta a vCenter Server e também insere informações de domínio.

- O administrador do vCenter Server fornece o URI de redirecionamento (obtido da página de configuração do provedor de identidade no vSphere Client) ao administrador do Okta para adicionar ao aplicativo OIDC criado na etapa 2.

- O administrador do Okta configura um aplicativo SCIM 2.0.

- O administrador do Okta atribui os usuários e grupos ao aplicativo SCIM 2.0 e envia os usuários e grupos para vCenter Server.

- O administrador do vCenter Server configura as permissões de autorização no vCenter Server para usuários do Okta.

Pesquisando os usuários e grupos locais do Okta

Como o Okta usa o System for Cross-domain Identity Management (SCIM) para usuários e grupos, esses usuários e grupos residem no seu vCenter Server. Quando você pesquisa seus usuários e grupos do Okta, por exemplo, para atribuir permissões, a pesquisa ocorre localmente no vCenter Server.

vCenter Server também usa esse processo de pesquisa quando você configura permissões globais para usuários e grupos do Okta. Em ambos os casos, configurando permissões globais ou adicionando um usuário ou grupo, você seleciona o domínio que inseriu para seu provedor de identidade do Okta no menu suspenso Domínio (Domain) para pesquisar e selecionar usuários e grupos do seu Domínio Okta.