vSphere é compatível com vários modelos para determinar se um usuário tem permissão para executar uma tarefa. A associação a um grupo vCenter Single Sign-On decide o que você tem permissão para fazer. Sua função em um objeto ou sua permissão global determina se você tem permissão para executar outras tarefas.

Como funcionam as permissões no vSphere

vSphere permite que usuários com privilégios concedam a outros usuários permissões para executar tarefas. Você pode usar permissões globais ou usar permissões vCenter Server locais para autorizar outros usuários para instâncias vCenter Server individuais.

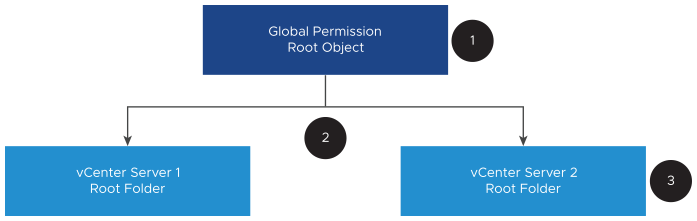

A figura a seguir ilustra como as permissões globais e locais funcionam.

Nesta figura:

- Você atribui uma permissão global no nível do objeto raiz com a opção "Propagar para filhos" selecionada.

- vCenter Server propaga as permissões para as hierarquias de objeto vCenter Server 1 e vCenter Server 2 no ambiente.

- Uma permissão local na pasta raiz em vCenter Server 2 substitui a permissão global.

- vCenter Server Permissões

-

O modelo de permissão para sistemas vCenter Server depende da atribuição de permissões a objetos na hierarquia de objetos. Os usuários obtêm permissões das seguintes maneiras.

- De uma permissão específica para o usuário ou dos grupos dos quais o usuário é membro

- De uma permissão no objeto ou por meio da herança de permissão de um objeto pai

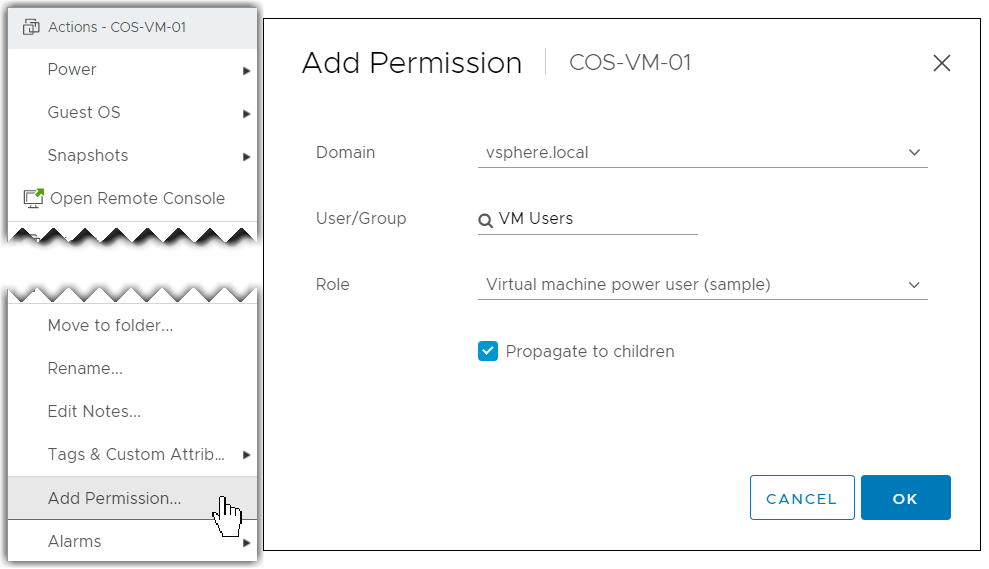

Cada permissão concede a um usuário ou grupo um conjunto de privilégios, ou seja, uma função para um objeto selecionado. Você pode usar o vSphere Client para adicionar permissões. Por exemplo, você pode clicar com o botão direito do mouse em uma máquina virtual, selecionar Adicionar permissão (Add Permission) e preencher a caixa de diálogo para atribuir uma função a um grupo de usuários. Essa função concede a esses usuários os privilégios correspondentes na máquina virtual.

Figura 2. Adicionando permissões a uma máquina virtual usando o vSphere Client

- Permissões Globais

- As permissões globais concedem a um usuário ou grupo privilégios para visualizar ou gerenciar todos os objetos em cada uma das hierarquias de inventário das soluções na implantação. Ou seja, as permissões globais são aplicadas a um objeto raiz global que abrange hierarquias de inventário de solução. (As soluções incluem vCenter Server, VMware Aria Automation Orchestrator e assim por diante.) As permissões globais também se aplicam a objetos globais, como tags e bibliotecas de conteúdo. Por exemplo, considere uma implantação que consiste em duas soluções, vCenter Server e VMware Aria Automation Orchestrator. Você pode usar permissões globais para atribuir uma função a um grupo de usuários que tem privilégios somente leitura para todos os objetos nas hierarquias de objetos vCenter Server e VMware Aria Automation Orchestrator.

- Associação de grupo em vCenter Single Sign-On grupos

- Os membros de um grupo de domínio vCenter Single Sign-On podem executar determinadas tarefas. Por exemplo, você poderá executar o gerenciamento de licenças se for membro do grupo LicenseService.Administrators. Consulte a documentação do vSphere Autenticação.

Noções básicas sobre o modelo de permissão no nível do objeto

Você autoriza um usuário ou grupo a executar tarefas em objetos vCenter Server usando permissões no objeto. Do ponto de vista programático, quando um usuário tenta realizar uma operação, um método de API é executado. vCenter Server verifica as permissões para esse método para ver se o usuário está autorizado a executar a operação. Por exemplo, quando um usuário tenta adicionar um host, o método AddStandaloneHost_Task é invocado. Esse método requer que a função do usuário tenha o privilégio Host.Inventory.AddStandaloneHost. Se a verificação não encontrar esse privilégio, o usuário terá a permissão negada para adicionar o host.

Os conceitos a seguir são importantes.

- Permissões

- Cada objeto na hierarquia de objetos vCenter Server tem permissões associadas. Cada permissão especifica para um grupo ou usuário quais privilégios esse grupo ou usuário tem no objeto. As permissões podem ser propagadas para objetos filho.

- Usuários e grupos

- Em sistemas vCenter Server, você pode atribuir privilégios apenas a usuários autenticados ou grupos de usuários autenticados. Os usuários são autenticados por meio de vCenter Single Sign-On. Usuários e grupos devem ser definidos na fonte de identidade que vCenter Single Sign-On usa para autenticar. Defina usuários e grupos usando as ferramentas em sua origem de identidade, por exemplo, Active Directory.

- Privilégios

- Privilégios são controles de acesso refinados. Você pode agrupar esses privilégios em funções, que podem ser mapeadas para usuários ou grupos.

- Funções

- Funções são conjuntos de privilégios. As funções permitem que você atribua permissões a um objeto com base em um conjunto típico de tarefas que os usuários realizam. As funções do sistema, como Administrador, são predefinidas em vCenter Server e não podem ser alteradas. vCenter Server também fornece algumas funções de amostra padrão, como Administrador do Pool de Recursos, que você pode modificar. Você pode criar funções personalizadas do zero ou clonando e modificando funções de exemplo. Consulte Criar uma função personalizada vCenter Server.

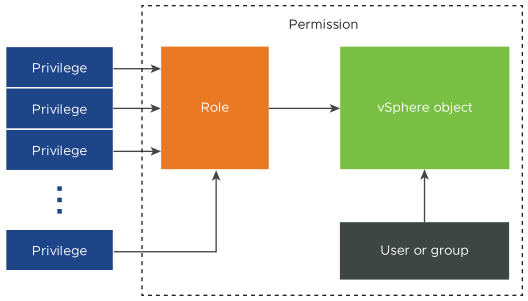

A figura a seguir ilustra como uma permissão é criada a partir de privilégios e funções e atribuída a um usuário ou grupo para um objeto vSphere.

- Selecione o objeto ao qual você deseja aplicar a permissão na hierarquia de objetos vCenter Server.

- Selecione o grupo ou o usuário que deve ter privilégios no objeto.

- Selecione privilégios individuais ou uma função, que é um conjunto de privilégios, que o grupo ou o usuário deve ter no objeto.

Por padrão, Propagar para filhos não está selecionado. Você deve marcar a caixa de seleção para que o grupo ou usuário tenha a função selecionada no objeto selecionado e em seus objetos filho.

vCenter Server oferece funções de amostra, que combinam conjuntos de privilégios usados com frequência. Você também pode criar funções personalizadas combinando um conjunto de funções.

As permissões geralmente devem ser definidas em um objeto de origem e em um objeto de destino. Por exemplo, se você mover uma máquina virtual, precisará de privilégios nessa máquina virtual, mas também de privilégios no centro de dados de destino.

| Para saber sobre... | Ver... |

|---|---|

| Criando funções personalizadas. | Criar uma função personalizada vCenter Server |

| Todos os privilégios e os objetos aos quais você pode aplicar os privilégios | Privilégios definidos |

| Conjuntos de privilégios necessários em diferentes objetos para diferentes tarefas. | vCenter Server Privilégios necessários para tarefas comuns |

O que é a validação do usuário do vCenter Server

Os sistemas vCenter Server que usam um serviço de diretório validam usuários e grupos regularmente no domínio de diretório do usuário. A validação ocorre em intervalos regulares especificados nas configurações de vCenter Server. Por exemplo, suponha que o usuário Smith tenha uma função atribuída em vários objetos. O administrador do domínio altera o nome para Smith2. O host conclui que Smith não existe mais e remove as permissões associadas a esse usuário dos objetos vSphere quando ocorrer a próxima validação.

Da mesma forma, se o usuário Smith for removido do domínio, todas as permissões associadas a esse usuário serão removidas quando ocorrer a próxima validação. Se um novo usuário Smith for adicionado ao domínio antes que a próxima validação ocorra, o novo usuário Smith substituirá o antigo usuário Smith nas permissões em qualquer objeto.

Herança hierárquica de permissões em vSphere

Ao atribuir uma permissão a um objeto, você pode escolher se a permissão se propaga para baixo na hierarquia do objeto. Você define a propagação para cada permissão. A propagação não é aplicada universalmente. As permissões definidas para um objeto filho sempre substituem as permissões propagadas de objetos pai.

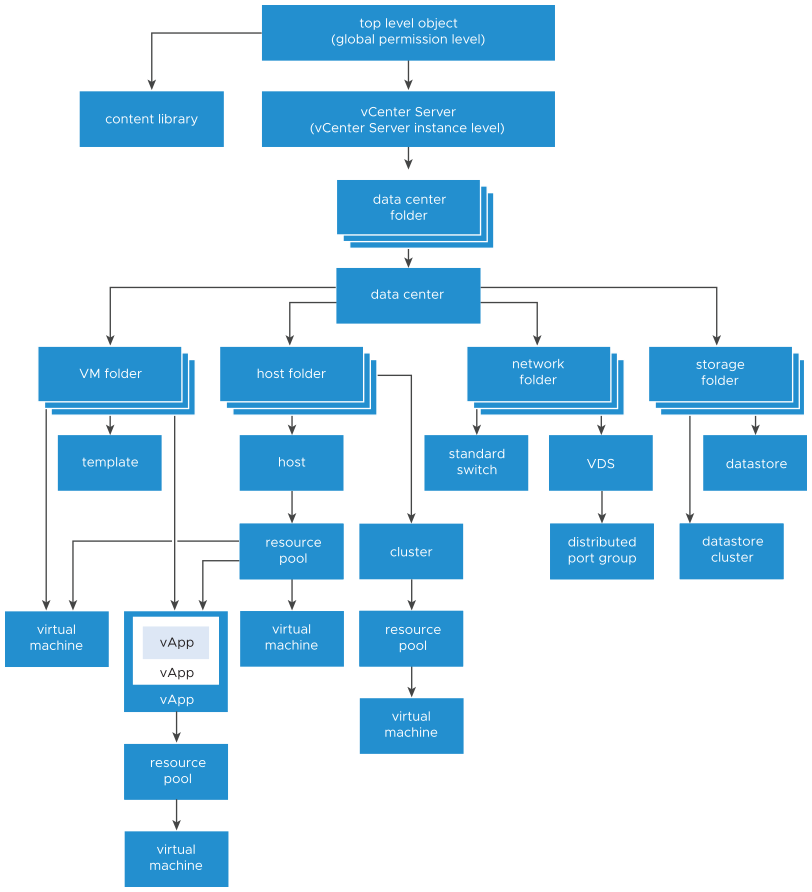

Sobre esta figura:

- Você não pode definir permissões diretas nas pastas de VM, host, rede e armazenamento. Ou seja, essas pastas agem como contêineres e, como tal, não são visíveis para os usuários.

- Você não pode definir permissões em comutadores padrão.

A maioria dos objetos de inventário herda permissões de um único objeto pai na hierarquia. Por exemplo, um armazenamento de dados herda permissões de sua pasta de armazenamento de dados pai ou do centro de dados pai. As máquinas virtuais herdam permissões da pasta da máquina virtual pai e do host, cluster ou pool de recursos pai simultaneamente.

Por exemplo, você pode definir permissões para um comutador distribuído e seus grupos de portas distribuídas associados, definindo permissões em um objeto pai, como uma pasta ou um centro de dados. Você também deve selecionar a opção para propagar essas permissões para objetos filho.

As permissões assumem várias formas na hierarquia.

Entidades Gerenciadas

As entidades gerenciadas referem-se aos seguintes objetos vSphere. As entidades gerenciadas oferecem operações específicas que variam de acordo com o tipo de entidade. Os usuários com privilégios podem definir permissões em entidades gerenciadas. Consulte a documentação do vSphere API para obter mais informações sobre objetos, propriedades e métodos do vSphere.

- Clusters

- Centros de dados

- Datastores

- Clusters de armazenamento de dados

- Pastas

- Hosts

- Redes (exceto vSphere Switches Distribuídos)

- Grupos de portas distribuídas

- Pools de recursos

- Modelos

- Máquinas virtuais

- vSphere vApps

Entidades Globais

Você não pode modificar permissões em entidades que derivam permissões do sistema raiz vCenter Server.

- Campos personalizados

- Licenças

- Funções

- Intervalos de estatísticas

- Sessões