Os serviços do vSphere Trust Authority, pelo menos um servidor de chaves externo compatível com KMIP, os sistemas do vCenter Server e seus hosts do ESXi contribuem para a Infraestrutura Confiável.

O que é uma infraestrutura confiável

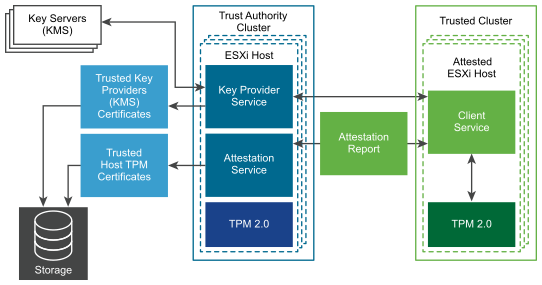

Uma Infraestrutura Confiável consiste em pelo menos um Cluster vSphere Trust Authority, pelo menos um Cluster Confiável e pelo menos um servidor de chaves externo compatível com KMIP. Cada cluster contém hosts ESXi que executam serviços vSphere Trust Authority específicos, conforme mostrado na figura a seguir.

A configuração do Cluster do Trust Authority habilita dois serviços:

- Serviço de Atestado

- Serviço de provedor de chaves

Quando você configura o vSphere Trust Authority, os hosts ESXi no Cluster Confiável se comunicam com o Serviço de Atestado. O Serviço de Provedor de Chaves se interpõe entre os Hosts Confiáveis e um ou mais provedores de chaves confiáveis.

O que é o serviço de atestado do vSphere Trust Authority

O Serviço de Atestado gera um documento assinado que contém asserções que descrevem o estado binário e de configuração dos hosts ESXi remotos no Cluster Confiável. O Serviço de Atestado atesta o estado dos hosts ESXi usando um chip Trusted Platform Module (TPM) 2.0 como base para medição e relatórios de software. O TPM no host ESXi remoto mede a pilha de software e envia os dados de configuração para o Serviço de Atestado. O Serviço de Atestado verifica se a assinatura de medição de software pode ser atribuída a uma chave de endosso do TPM confiável (EK) configurada anteriormente. O Serviço de Atestado também garante que a medição do software corresponda a um de um conjunto de imagens ESXi anteriormente abençoadas. O Serviço de Atestado assina um JSON Web Token (JWT) que emite para o host ESXi, fornecendo as declarações sobre a identidade, a validade e a configuração do host ESXi.

O que é o serviço de provedor de chaves vSphere Trust Authority

O Serviço de Provedor de Chaves elimina a necessidade de os hosts vCenter Server e ESXi exigirem credenciais diretas do servidor de chaves. Em vSphere Trust Authority, para que um host ESXi tenha acesso a uma chave de criptografia, ele deve ser autenticado com o Serviço de Provedor de Chave.

Para que o Serviço de Provedor de Chaves se conecte a um servidor de chaves, o administrador do Trust Authority deve definir uma configuração de confiança. Para a maioria dos servidores compatíveis com KMIP, a definição de uma configuração de confiança envolve a configuração de certificados de cliente e servidor.

Para garantir que as chaves sejam liberadas somente para ESXi Hosts Confiáveis, o Serviço de Provedor de Chaves atua como um gatekeeper para os servidores de chaves. O Serviço de Provedor de Chaves oculta as especificidades do servidor de chaves do restante da pilha de software do centro de dados usando o conceito de um provedor de chaves confiável. Cada provedor de chave confiável tem uma única chave de criptografia primária configurada e faz referência a um ou mais servidores de chaves. O Serviço de Provedor de Chaves pode ter vários provedores de chaves confiáveis configurados. Por exemplo, talvez você queira ter um provedor de chaves confiável separado para cada departamento em uma organização. Cada provedor de chave confiável usa uma chave primária diferente, mas pode fazer referência ao mesmo servidor de chaves de backup.

Depois que você criar um provedor de chaves confiável, o Serviço de Provedor de Chaves poderá aceitar solicitações dos ESXi Hosts Confiáveis para executar operações criptográficas nesse provedor de chaves confiável.

Quando um Host Confiável ESXi solicita operações em um provedor de chave confiável, o Serviço de Provedor de Chave certifica-se de que o host ESXi que está tentando obter a chave de criptografia seja atestado. Após passar em todas as verificações, o Host Confiável ESXi recebe chaves de criptografia do Serviço de Provedor de Chave.

Quais portas são usadas por vSphere Trust Authority

Os serviços vSphere Trust Authority detectam conexões atrás do proxy reverso do host ESXi. Toda a comunicação ocorre por HTTPS na porta 443.

O que são vSphere Trust Authority hosts confiáveis

Os hosts confiáveis ESXi são configurados para usar provedores de chaves confiáveis para realizar operações criptográficas. Os hosts confiáveis do ESXi realizam operações de chave comunicando-se com o Serviço de Provedor de Chave e o Serviço de Atestado. Para autenticação e autorização, os ESXi hosts confiáveis usam um token obtido do Serviço de Atestado. Para obter um token válido, o Host Confiável ESXi deve atestar com êxito o Serviço de Atestado. O token contém determinadas declarações que são usadas para decidir se o Host Confiável ESXi está autorizado a acessar um provedor de chaves confiável.

vSphere Trust Authority e o requisito do servidor de chaves

vSphere Trust Authority requer o uso de pelo menos um servidor de chaves. Nas versões vSphere anteriores, um servidor de chaves era chamado de Servidor de Gerenciamento de Chaves ou KMS. Atualmente, o vSphere Virtual Machine Encryption oferece suporte a servidores de chaves compatíveis com KMIP 1.1.

Como o vSphere Trust Authority armazena informações de configuração e estado

vCenter Server é principalmente um serviço de passagem para informações de configuração e estado de vSphere Trust Authority. A maioria das informações de configuração e estado do vSphere Trust Authority é armazenada nos hosts ESXi no banco de dados do ConfigStore. Algumas informações de estado também são armazenadas no banco de dados vCenter Server.

Como o vSphere Trust Authority se integra ao vCenter Server

Configure instâncias vCenter Server separadas para gerenciar o Cluster do Trust Authority e o Cluster Confiável. Consulte Configurando vSphere Trust Authority.

Em um Cluster Confiável, o vCenter Server gerencia as chamadas de API do Trust Authority e as passa para os hosts ESXi. O vCenter Server replica as chamadas de API em todos os hosts ESXi no cluster confiável.

Depois de configurar o vSphere Trust Authority inicialmente, você pode adicionar ou remover hosts do ESXi de ou para um Cluster do Trust Authority ou um Cluster Confiável. Consulte Adicionando e removendo hosts vSphere Trust Authority.