Você configura os serviços do vSphere Trust Authority para atestar seus hosts do ESXi, que se tornam capazes de realizar operações criptográficas confiáveis.

vSphere Trust Authority usa o atestado remoto para hosts ESXi para provar a autenticidade do software inicializado. O atestado verifica se os hosts ESXi estão executando um software VMware autêntico ou um software de parceiro assinado por VMware. O atestado depende de medições que estão enraizadas em um chip Trusted Platform Module (TPM) 2.0 instalado no host ESXi. Em vSphere Trust Authority, um ESXi pode acessar chaves de criptografia e realizar operações criptográficas somente após ter sido atestado.

vSphere Trust Authority Glossário

vSphere Trust Authority apresenta termos e definições específicos que são importantes de entender.

| Prazo | Definição |

|---|---|

| VMware vSphere® Trust Authority™ | Especifica um conjunto de serviços que habilita uma Infraestrutura Confiável. Ele é responsável por garantir que os hosts ESXi estejam executando software confiável e por liberar chaves de criptografia apenas para hosts ESXi confiáveis. |

| vSphere Trust Authority Componentes | Os componentes vSphere Trust Authority são:

|

| Serviço de Atestado | Atesta o estado de um host ESXi remoto. Usa o TPM 2.0 para estabelecer uma raiz confiável de hardware e verifica as medidas de software em relação a uma lista de versões ESXi aprovadas pelo administrador. |

| Serviço de provedor de chaves | Encapsula um ou mais servidores de chaves e expõe Provedores de Chave Confiáveis que podem ser especificados ao criptografar máquinas virtuais. Atualmente, os servidores de chaves estão limitados ao protocolo KMIP. |

| Infraestrutura confiável | Uma Infraestrutura Confiável consiste em:

Observação: Você deve usar sistemas

vCenter Server separados para o Cluster do Trust Authority e o Cluster Confiável.

|

| Cluster do Trust Authority | Consiste em um cluster vCenter Server de hosts ESXi que executam os componentes vSphere Trust Authority (o Serviço de Atestado e o Serviço de Provedor de Chave). |

| Host do Trust Authority | Um host ESXi executando componentes vSphere Trust Authority (o Serviço de Atestado e o Serviço de Provedor de Chave). |

| Cluster confiável | Consiste em um cluster vCenter Server de hosts ESXi confiáveis que são atestados remotamente pelo Cluster do Trust Authority. Embora não seja estritamente necessário, um Serviço de Provedor de Chave configurado aumenta muito o valor fornecido por um Cluster Confiável. |

| Host confiável | Um host ESXi cujo software foi validado pelo Serviço de Atestado de Cluster do Trust Authority. Esse host executa máquinas virtuais de carga de trabalho que podem ser criptografadas usando Provedores de Chave publicados pelo Serviço de Provedor de Chave de Cluster do Trust Authority. |

| vSphere Criptografia para máquinas virtuais | Com a Criptografia de Máquina Virtual vSphere, você pode criar máquinas virtuais criptografadas e criptografar máquinas virtuais existentes. vSphere A Criptografia de Máquina Virtual foi introduzida no vSphere 6.5. Consulte vSphere Chaves de criptografia e provedores de chaves para ver as diferenças em como os provedores de chaves lidam com chaves de criptografia. |

| Provedor de Chave Confiável | Um Provedor de Chave que encapsula uma única chave de criptografia em um servidor de chaves. O acesso à chave de criptografia requer que o Serviço de Atestado reconheça que o software ESXi foi verificado no Host Confiável. |

| Provedor de Chave Padrão | Um Provedor de Chaves que obtém chaves de criptografia diretamente de um servidor de chaves e as distribui para os hosts necessários em um centro de dados. Anteriormente referido em vSphere como Cluster KMS. |

| Servidor de chaves | Um servidor de gerenciamento de chaves (KMS) KMIP que está associado a um Provedor de Chaves. |

| Carga de trabalho vCenter Server | O vCenter Server que gerencia e é usado para configurar um ou mais Clusters Confiáveis. |

vSphere Trust Authority Noções básicas

Com vSphere Trust Authority, você pode:

- Fornecer a ESXi hosts uma raiz de confiança de hardware e recursos de atestado remoto

- Restrinja o gerenciamento de chaves de criptografia liberando chaves apenas para hosts ESXi atestados

- Criar um ambiente administrativo mais seguro para gerenciar a confiança

- Centralize o gerenciamento de vários servidores de chaves

- Continuar a realizar operações criptográficas em máquinas virtuais, mas com um nível aprimorado de gerenciamento de chaves de criptografia

No vSphere 6.5 e 6.7, a criptografia da máquina virtual depende de vCenter Server para obter chaves de criptografia de um servidor de chaves e enviá-las por push para hosts ESXi conforme necessário. vCenter Server autentica com o servidor de chaves usando certificados de cliente e servidor, que são armazenados em VMware Endpoint Certificate Store (VECS). As chaves de criptografia que são enviadas do servidor de chaves passam pela memória vCenter Server para os hosts ESXi necessários (com a criptografia de dados fornecida pelo TLS pela rede). Além disso, vSphere depende de verificações de privilégios em vCenter Server para validar as permissões do usuário e impor restrições de acesso ao servidor principal. Embora essa arquitetura seja segura, ela não aborda a possibilidade de um vCenter Server comprometido, um administrador vCenter Server não autorizado ou um erro de gerenciamento ou configuração que pode resultar em segredos vazados ou roubados.

No vSphere 7.0 e posterior, o vSphere Trust Authority soluciona esses problemas. Você pode criar uma base de computação confiável, que consiste em um conjunto seguro e gerenciável de hosts ESXi. vSphere Trust Authority implementa um serviço de atestado remoto para os hosts ESXi nos quais você deseja confiar. Além disso, o vSphere Trust Authority aprimora o suporte ao atestado do TPM 2.0 (adicionado a vSphere a partir da versão 6.7), para implementar restrições de acesso em chaves de criptografia e, assim, proteger melhor os segredos de carga de trabalho da máquina virtual. Além disso, vSphere Trust Authority permite que apenas administradores autorizados do Trust Authority configurem serviços do vSphere Trust Authority e configurem hosts do Trust Authority. O administrador do Trust Authority pode ser o mesmo usuário que o usuário administrador vSphere ou um usuário separado.

Por fim, o vSphere Trust Authority permite que você execute suas cargas de trabalho em um ambiente mais seguro e protegido:

- Detecção de adulteração

- Não permitir alterações não autorizadas

- Como evitar malware e modificações

- Limitando cargas de trabalho confidenciais para serem executadas apenas em uma pilha de hardware e software segura e verificada

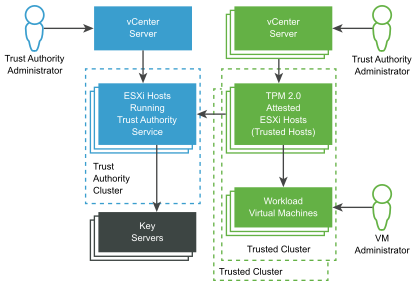

vSphere Trust Authority Arquitetura

A figura a seguir mostra uma visualização simplificada da arquitetura vSphere Trust Authority.

Nesta figura:

- vCenter Server sistemas

Sistemas vCenter Server separados gerenciam o Cluster do Trust Authority e os Clusters Confiáveis.

- Cluster do Trust Authority

Consiste nos hosts ESXi que executam os componentes vSphere Trust Authority.

- Servidores de chaves

Armazene as chaves de criptografia usadas pelo Serviço de Provedor de Chave quando as operações de criptografia são executadas. Os servidores de chaves são externos a vSphere Trust Authority.

- Clusters confiáveis

Consistem nos ESXi hosts confiáveis, que foram atestados remotamente com um TPM e que executam cargas de trabalho criptografadas.

- Administrador do Trust Authority

Administrador que é membro do grupo vCenter Server TrustedAdmins e configura a Infraestrutura Confiável.

vSphere Trust Authority permite flexibilidade na forma como você designa administradores do Trust Authority. Os administradores do Trust Authority na figura podem ser usuários separados. Também é possível que os administradores do Trust Authority sejam o mesmo usuário, usando credenciais que estão vinculadas nos sistemas vCenter Server. Nesse caso, é o mesmo usuário e o mesmo grupo TrustedAdmins.

- Administrador de VM

Administrador que recebeu privilégios para gerenciar as máquinas virtuais de carga de trabalho criptografadas nos hosts confiáveis.