Você pode configurar o Supervisor com qualquer provedor de identidade compatível com OIDC, como o Okta. Você configura o IDP com a URL de retorno de chamada para Supervisor.

Provedores OIDC Externos Suportados

| IDP externo | Configuração |

|---|---|

| Exemplo de configuração do OIDC usando o Okta Consulte também Configurar o Okta como um provedor OIDC para Pinniped |

|

| Configurar Workspace ONE Access como um provedor OIDC para Pinniped |

|

| Google OAuth |

Configurando o IDP com a URL de retorno de chamada para Supervisor

https://SUPERVISOR-VIP/wcp/pinniped/callback.

Ao configurar o provedor de identidade externo para uso com o TKG em Supervisor, você fornece ao provedor de identidade externo a URL de retorno de chamada que está disponível em vCenter Server em .

Exemplo de configuração do OIDC usando o Okta

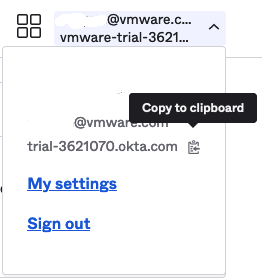

- Copie a URL de retorno de chamada do provedor de identidade necessária para criar uma conexão OIDC entre o Okta e o vCenter Server.

Usando o vSphere Client, obtenha a URL de retorno de chamada do provedor de identidade em . Copie essa URL para um local temporário.

Figura 1. URL de retorno de chamada do IDP

- Faça login na conta do Okta para sua organização ou crie uma conta de avaliação em https://www.okta.com/. Clique no botão Administrador para abrir o console de administração do Okta.

Figura 2. Console de administração do Okta

- Na página Introdução no console do administrador, navegue até .

Figura 3. Introdução ao Okta

- Selecione a opção para Criar integração de aplicativo (Create App Integration).

Figura 4. Integração do aplicativo Okta Create

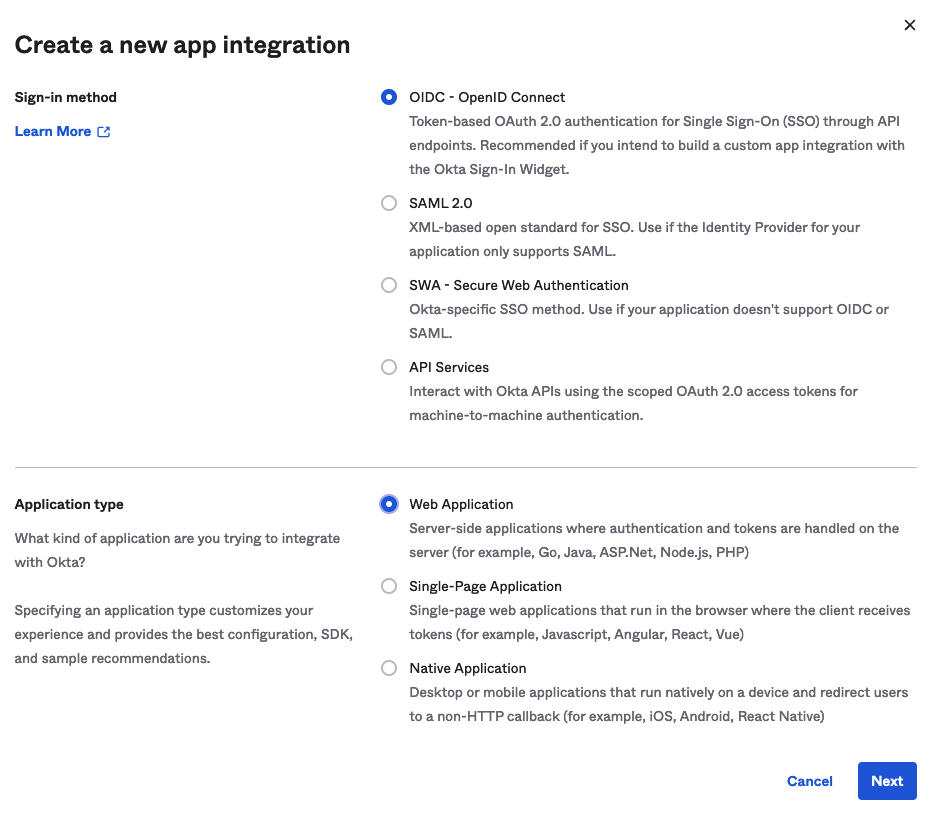

- Crie a nova integração do aplicativo.

- Defina o método de login como OIDC - OpenID Connect

- Defina o tipo de aplicativo como WebAplicativo

Figura 5. Método de logon do Okta e tipo de aplicativo

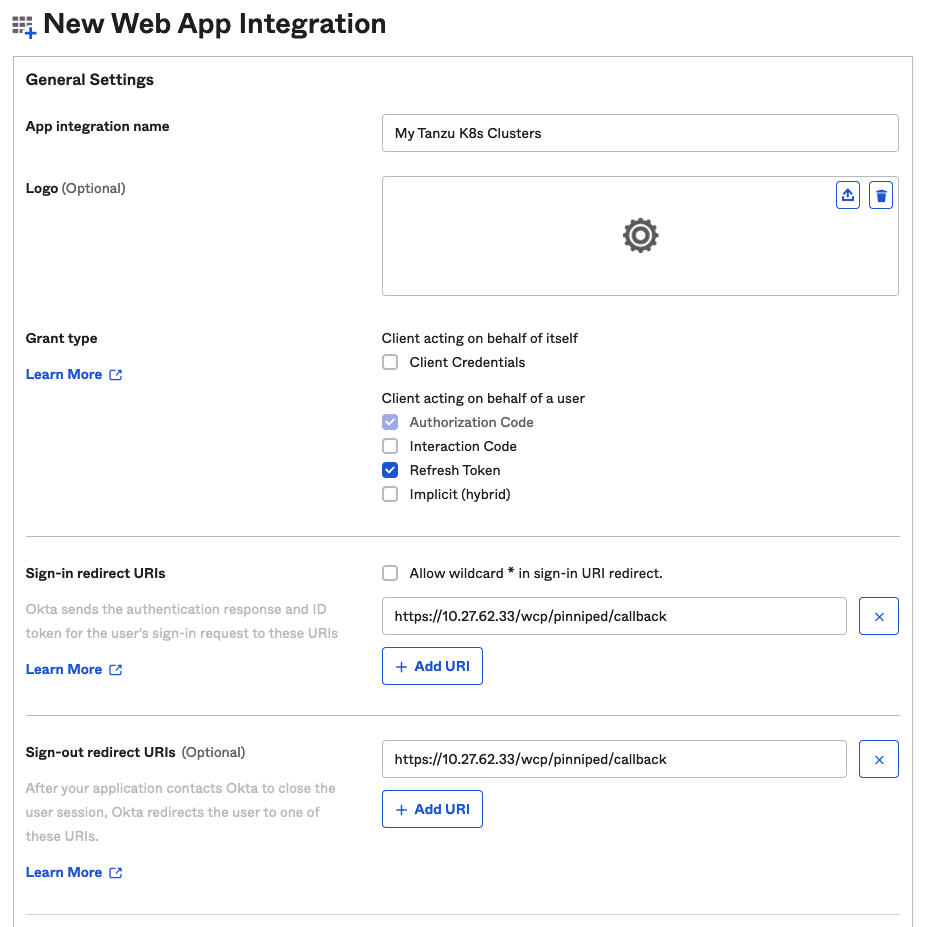

- Configure os detalhes de integração do aplicativo Web do Okta.

- Forneça um Nome de integração do aplicativo, que é uma string definida pelo usuário.

- Especifique o Tipo de concessão: selecione Código de autorização e também selecione Atualizar token.

- URIs de redirecionamento de login: digite a URL de retorno de chamada do provedor de identidade que você copiou de Supervisor (consulte a Etapa 1), como

https://10.27.62.33/wcp/pinnipend/callback. - URIs de redirecionamento de logout: digite a URL de retorno de chamada do provedor de identidade que você copiou de Supervisor (consulte a Etapa 1), como

https://10.27.62.33/wcp/pinnipend/callback.

Figura 6. Detalhes de integração do aplicativo Okta Web

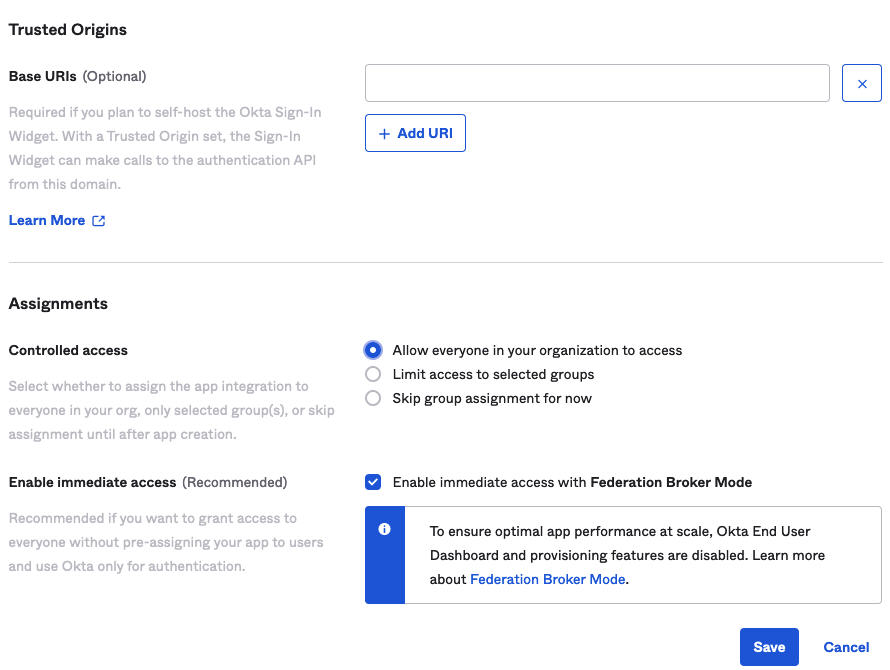

- Configure o controle de acesso do usuário.

Na seção , você tem a opção de controlar quais usuários do Okta que existem em sua organização podem acessar clusters Tanzu Kubernetes Grid. No exemplo, permita que todos os definidos na organização tenham acesso.

Figura 7. Controle de acesso do Okta

- Clique em Salvar (Save) e copie o ID do cliente (Client ID) e o Segredo do cliente (Client Secret) que são retornados.

Quando você salva a configuração da OKTA, o console de administração fornece um ID do cliente (Client ID) e um Segredo do cliente (Client Secret). Copie os dois dados porque você precisa deles para configurar o Supervisor com um provedor de identidade externo.

Figura 8. Segredo e ID do cliente OIDC

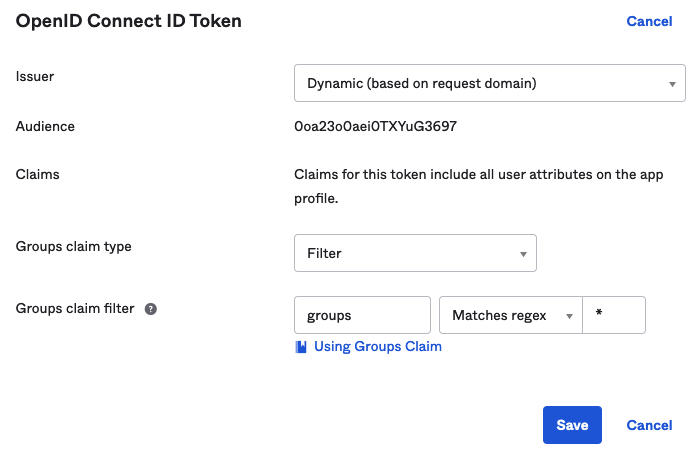

- Configure o token de ID do OpenID Connect.

Clique na guia Fazer login (Sign On). Na seção Token de ID do OpenID Connect (OpenID Connect ID Token), clique no link Editar, preencha o filtro Tipo de declaração de grupos (Groups claim type ) e Salvar (Save) as configurações.

Por exemplo, se você quiser que o nome da reivindicação "grupos" corresponda a todos os grupos, selecione .

Figura 9. Token de ID do OpenID Connect

- Copie a URL do emissor (Issuer URL).

Para configurar o Supervisor, você precisa do URL do emissor (Issuer URL), além do ID do cliente (Client ID) e do Segredo do cliente (Client Secret).

Copie a URL do emissor (Issuer URL) do console de administração do Okta.Figura 10. URL do emissor do Okta