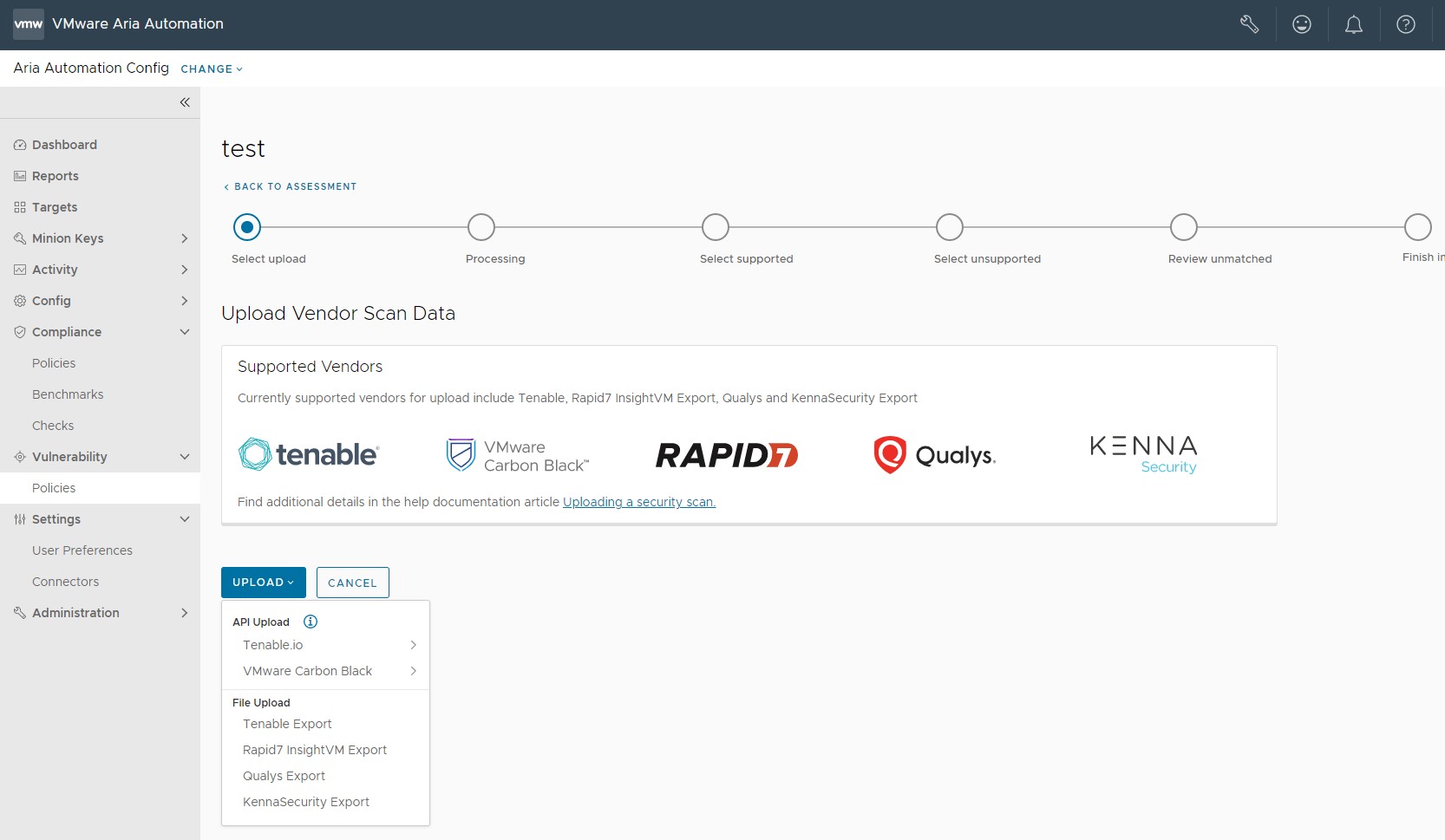

Automation for Secure Hosts Vulnerability 支持导入由各种第三方供应商生成的安全扫描,作为对漏洞策略运行评估的替代方法。

除了根据漏洞策略运行漏洞评估外,还可以将第三方安全扫描直接导入到 Automation Config 并使用 Automation for Secure Hosts Vulnerability 修复确定的安全公告。有关运行标准评估的详细信息,请参见如何运行漏洞评估。

Automation for Secure Hosts Vulnerability 支持以下来源的第三方扫描:

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

将第三方扫描导入安全策略后,

Automation Config 会将工作节点与扫描识别的节点进行匹配。

注: 默认情况下,所有

Automation Config 用户都可以访问“连接器”工作区。但是,用户需要具有运行漏洞供应商导入的权限以及

Automation for Secure Hosts Vulnerability 许可证才能成功从连接器导入漏洞。

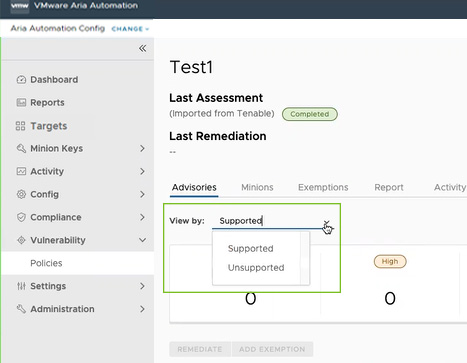

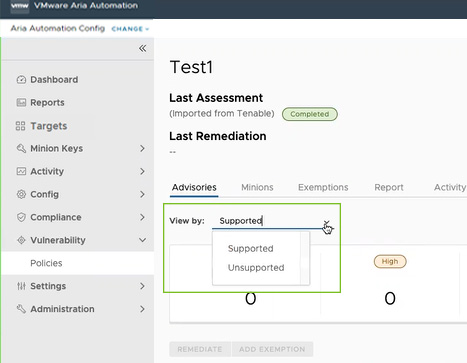

安全策略仪表板列出了第三方扫描识别的公告,以及每个公告是否支持进行修复。

注: 如果导出文件较大,可能需要使用第三方工具扫描网络中的一小部分节点。或者,也可以使用命令行界面 (CLI) 或 API 导入大型扫描。

导入扫描后,策略将显示一个摘要,您可以在两个视图之间切换:支持的漏洞和不支持的漏洞。支持的漏洞是可以使用

Automation Config 进行修复的公告。不支持的漏洞是无法使用

Automation Config 进行修复的公告。

注: 此“查看方式”切换选项仅适用于供应商导入的数据。使用

Automation for Secure Hosts 内容创建的数据不显示此“查看方式”切换字段。

您可以从文件、连接器或使用命令行导入第三方。

前提条件

必须先配置连接器,然后才能导入第三方安全扫描。必须先使用第三方工具的 API 密钥配置连接器。

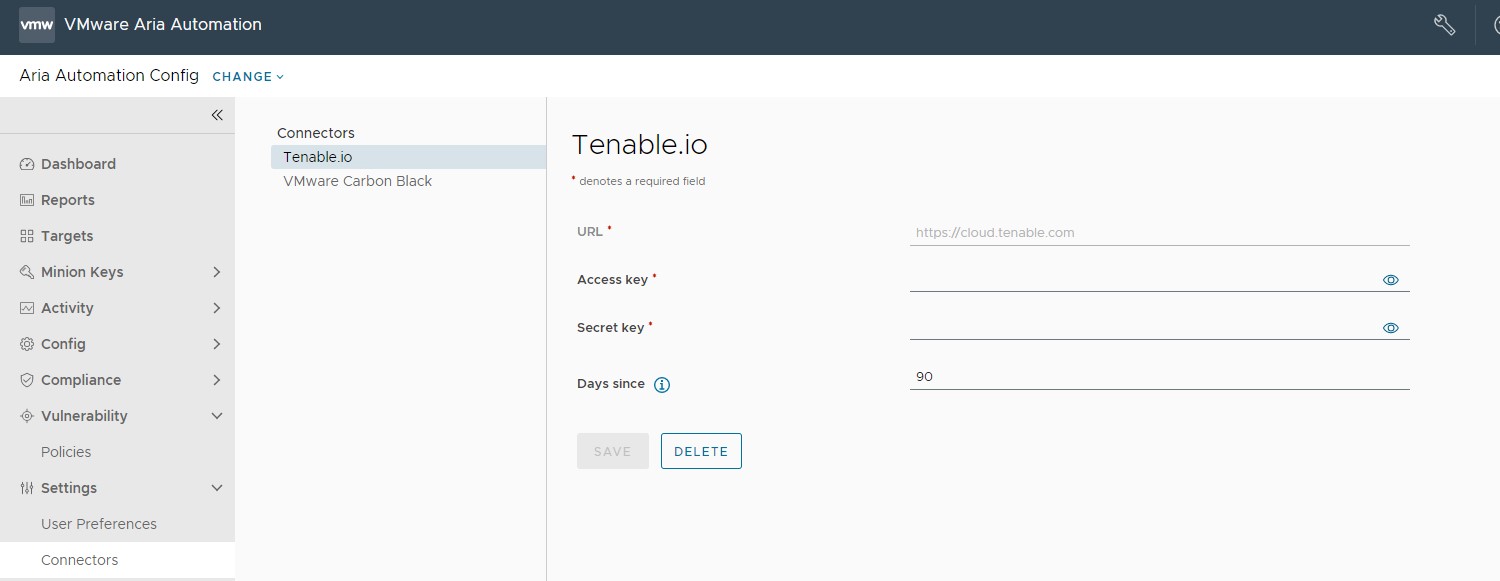

配置 Tenable.io 连接器:

要配置 Tenable.io 连接器,请导航到

,输入连接器所需的详细信息,然后单击

保存。

| 连接器字段 | 说明 |

|---|---|

| 密钥和访问密钥 | 通过连接器 API 进行身份验证所需的密钥对。有关生成密钥的更多信息,请参见 Tenable.io 文档。 |

| URL | API 请求的基本 URL。默认为 https://cloud.tenable.com。 |

| 至今的天数 | 查询从此天数前开始的 Tenable.io 扫描历史记录。留空将查询无限时间段。使用连接器导入扫描结果时,Automation for Secure Hosts Vulnerability 将使用此时段内每个节点的最近可用结果。

注: 要确保策略包含最新的扫描数据,请确保每次扫描后重新运行导入。

Automation for Secure Hosts Vulnerability 不自动在 Tenable.io 中轮询最新扫描数据。

|

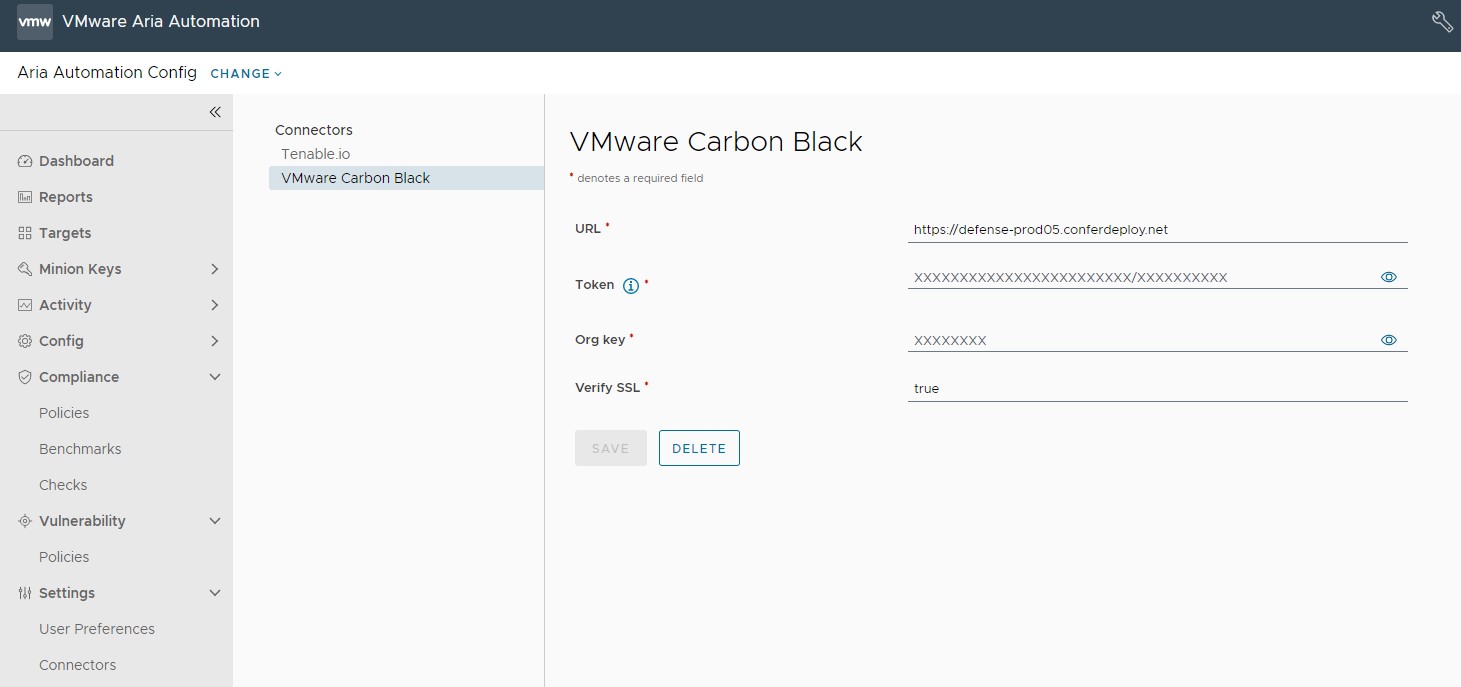

配置 Carbon Black 连接器(仅限 Windows):

要配置 Carbon Black 连接器,需要在 Carbon Black Cloud 中启用设备读取权限并创建 API 令牌代码。有关创建 API 令牌代码的详细信息,请参见

漏洞评估 API。

注:

Automation for Secure Hosts 仅支持 VMware Carbon Black Cloud 的连接器和扫描。

Automation for Secure Hosts 仅使用 IPv4 和 Carbon Black 设备进行匹配,并使用 risk_meter_score 进行显示。未使用任何其他信息。

必须先设置 Windows 工作节点 Carbon Black 传感器工具包环境,然后才能配置 Carbon Black 连接器。

要设置 Carbon Black 传感器套件环境,请执行以下操作:

- 启动 Automation Config 环境并部署 Windows 服务器。

- 在 Windows 服务器上安装 Salt 工作节点。有关详细信息,请参见 Salt 工作节点安装。

- 接受 Automation Config 中的主节点密钥以及 Automation Config 或 Salt 主节点中的工作节点密钥。

- 在 Windows 工作节点上安装 Carbon Black 传感器套件。有关详细信息,请参见在虚拟机工作负载上安装传感器。

- 在 Automation for Secure Hosts 中,对包含 Windows 工作节点的目标组定义策略。

- Automation Config VMan 摄取完成后,运行以下命令,从 Salt 主节点同步 Automation Config Carbon Black 模块:

salt mywindowsminion saltutil.sync_modules saltenv=sse。 - 在 Windows 工作节点上,运行

salt mywindowsminion carbonblack.set_device_grain,设置 Carbon Black 设备颗粒。

设置 Carbon Black 传感器工具包环境后,可以导航到

,在

Automation Config 中配置 Carbon Black 连接器。输入连接器所需的详细信息,然后单击

保存。

| 连接器字段 | 说明 |

|---|---|

| URL | API 请求的 URL |

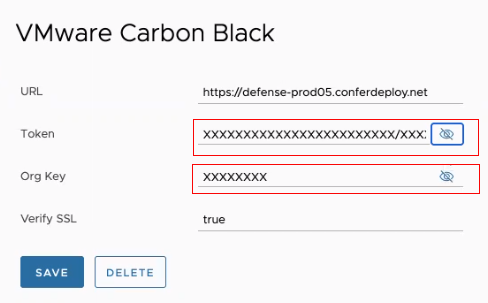

| 令牌和组织密钥 | 通过连接器 API 进行身份验证所需的密钥对。

注: 如果删除 VMware Carbon Black 连接器,这些字段将填充“xxxx”字符。这是为了保持令牌密钥格式“xxxxxxxxxxxx/xxxxxxx”

|

| 验证 SSL | 默认值设置为 true。 |

- 单击目标,然后为策略目标组选择所有工作节点或特定的工作节点。

- 单击运行命令,然后运行以下命令:

saltutil.sync_all、carbon_black.set_device_grain和saltutil.refresh_grains。

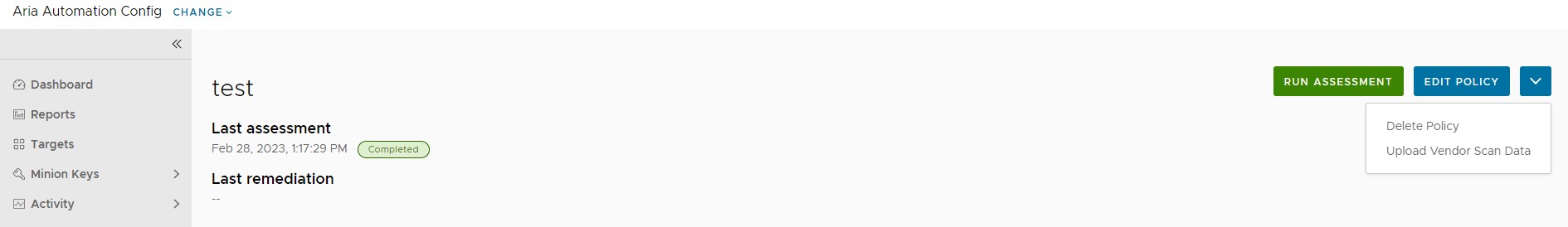

过程

结果

所选公告将导入到

Automation for Secure Hosts Vulnerability,并在策略仪表板中显示为评估。策略仪表板还会在策略标题下显示“导入自”,以指明最新评估是从第三方工具导入的。

注: 仅当导入扫描时,才会运行评估。无法按计划运行导入的扫描评估。

下一步做什么

现在,可以修复这些公告。有关详细信息,请参见如何修复公告。