PowerShell 脚本可在您的环境中准备所有配置设置。当您通过运行 PowerShell 脚本来部署 Unified Access Gateway 时,该解决方案会在第一次系统引导时为生产做好准备。

重要说明: 在 PowerShell 部署中,您可以在 INI 文件中提供所有设置,以便

Unified Access Gateway 实例在引导后可直接用于生产。如果您不想在部署后更改任何设置,则无需提供管理 UI 密码。

但是,如果在部署过程中未提供管理 UI 密码,则管理 UI 和 API 都将不可用。如果在部署时未提供管理 UI 密码,则以后将无法通过添加用户来启用对管理 UI 或 API 的访问权限。您必须重新部署 Unified Access Gateway。

您可以在 INI 文件中包含用于创建具有监控角色的低特权管理员用户的参数。不支持创建超级用户管理员用户。在部署 Unified Access Gateway 实例之前,您可以为 root 用户和管理员用户配置密码策略。

有关参数的更多信息,您可以查看使用等效管理 UI 参数的章节。例如:用于部署 Unified Access Gateway 的 PowerShell 参数和使用“OVF 模板”向导部署 Unified Access Gateway 中介绍了一些部署参数,有关系统配置、syslog 服务器设置、网络设置等中所用参数的信息,请参阅从管理配置页面中配置 Unified Access Gateway,以及有关 Edge 服务和其他 Unified Access Gateway 用例(例如 Workspace ONE Intelligence 和身份桥接)中所用参数的信息,请参阅Unified Access Gateway 部署用例。

前提条件

- 如果是 Hyper-V 部署并且要使用静态 IP 来升级 Unified Access Gateway,请在部署新的 Unified Access Gateway 实例之前删除旧设备。

- 验证满足使用此脚本的相应系统要求。

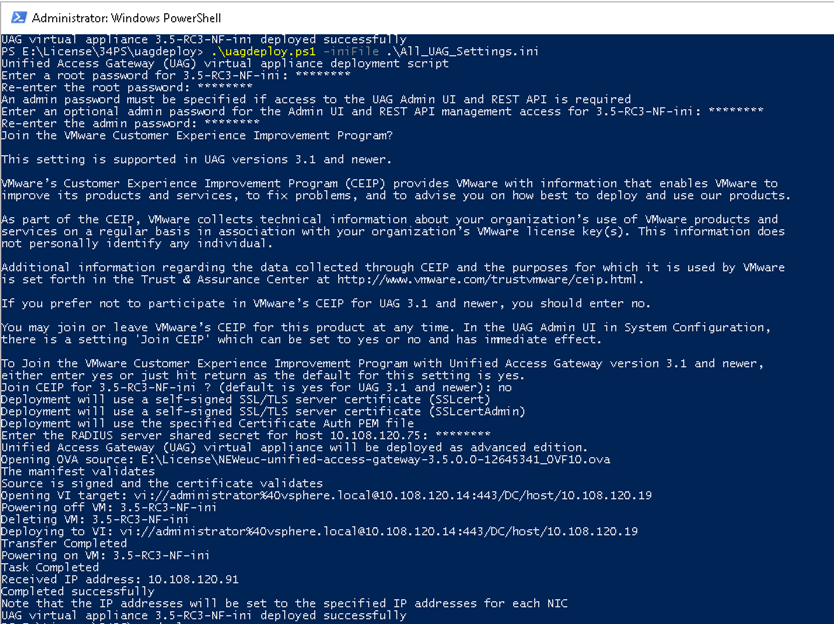

以下是可来于在您的环境中部署 Unified Access Gateway 的示例脚本。

图 1. PowerShell 示例脚本

过程

结果

下一步做什么

如果要在保留现有设置的同时升级

Unified Access Gateway,请编辑

.ini 文件以将源引用更改为新版本,然后重新运行

.ini 文件:

uagdeploy.ps1 uag1.ini。此过程最多可能需要 3 分钟的时间。

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

如果要在没有服务中断的情况下进行升级,请参阅零停机时间升级。