本节介绍如何在具有单个或双隔离区 (DMZ) 的环境中使用 Unified Access Gateway 3.9 及更高版本支持 VMware Horizon。

Unified Access Gateway 是一种 VMware 虚拟设备,用于支持对多个 VMware End-User Computing 企业产品进行安全远程访问。例如,使用 Unified Access Gateway 支持远程访问 VMware Horizon,以访问虚拟桌面和远程桌面托管应用程序。

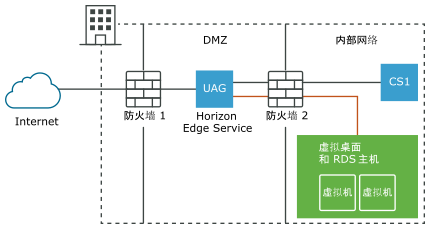

单个 DMZ 部署

要在组织的数据中心内部部署 Horizon,通常会在单个 DMZ 中安装 Unified Access Gateway 设备,从而在 Internet 与客户数据中心之间提供一个网络隔离层。

Unified Access Gateway 具有一个适用于所有 Horizon 协议的内置安全机制,可确保进入数据中心的网络流量只有经过身份验证的用户产生的流量。在 DMZ 中丢弃任何未验证流量。

图 2-1 显示了这一场景。对于简单设置,它仅显示 DMZ 中的单个 Unified Access Gateway 设备,但在支持高可用性的大规模生产环境中,通常在负载均衡器前面部署多个 Unified Access Gateway 设备。有关配置 Unified Access Gateway 设备以在单个 DMZ 中使用的详细信息,请参见标准文档《部署和配置 Unified Access Gateway》。

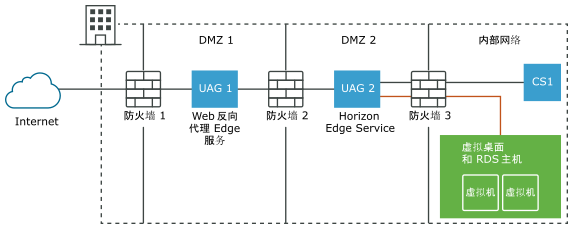

双 DMZ 部署

某些组织具有两个 DMZ。这通常称为双 DMZ 或双跃点 DMZ,有时用于在 Internet 和内部网络之间提供一层额外的安全保护。

上面的图 3-1 显示了具有双 DMZ 的网络。在此部署中,为 Horizon Edge 服务配置 DMZ 2 中 UAG 2 的方式与上一节中所述的单个 DMZ 的配置方式完全相同。面向防火墙 1 的 Internet 配置与单个 DMZ 的配置相同。应允许所需的 TCP 和 UDP 端口,并将防火墙 1 仅路由到 DMZ 1 中的 Unified Access Gateway 设备。对于防火墙 2 的 TCP 和 UDP 端口,这些端口与防火墙 1 相同,只是规则应仅允许使用 DMZ 1 中 Unified Access Gateway 设备的源 IP 地址,并且只应将此流量转发到 DMZ 2 中的 Unified Access Gateway 设备。这可确保进入 DMZ 2 的唯一网络流量是已经过 DMZ 1 Unified Access Gateway 设备筛选的流量。

DMZ 1 中的 UAG 1 被配置为 Horizon 协议的 Web 反向代理。它会终止来自客户端的 TLS 连接,并在 UAG 1 和 UAG 2 之间建立新 TLS 连接时,先对该流量进行特定的 Horizon URL 验证,然后再将其转发到 UAG 2。对于从 Internet 到 UAG 1 的任何网络流量,如果就 Horizon 的端口号、TLS 版本、密码和 HTTPS URL 模式而言,不符合 UAG 1 上配置的 Horizon 协议规范,则会在 DMZ 1 中被丢弃。系统会将有效的 Horizon 网络流量转发到 DMZ 2 中的 UAG 2,以提供下一层安全保护。

tunnelExternalUrl,blastExternalUrl 和可选的

pcoip ExternalUrl)将这些协议连接到

Unified Access Gateway 环境。它们必须设置为将这些连接路由到

UAG 1 的值。