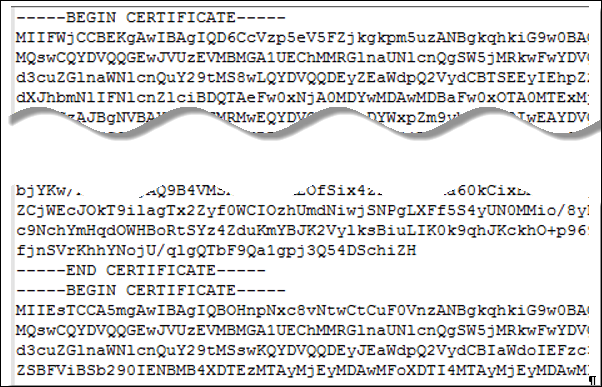

要使用 Unified Access Gateway REST API 配置证书设置,或使用 PowerShell 脚本,您必须将证书转换为用于证书链和私钥的 PEM 格式文件,然后将 .pem 文件转换为包含嵌入的换行符的单行格式。

在配置 Unified Access Gateway 时,可能需要转换三种类型的证书。

- 应始终为 Unified Access Gateway 设备安装和配置 TLS/SSL 服务器证书。

- 如果打算使用智能卡身份验证,您必须为放在智能卡中的证书安装和配置可信 CA 颁发者证书。

- 如果打算使用智能卡身份验证,VMware 建议您为 Unified Access Gateway 设备上安装的 SAML 服务器证书的签名 CA 安装并配置根证书。

对于所有这些类型的证书,请执行相同的步骤以将证书转换为包含证书链的 PEM 格式的文件。对于 TLS/SSL 服务器证书和根证书,还应将每个文件转换为包含私钥的 PEM 文件。然后,必须将每个 .pem 文件转换为可在 JSON 字符串中传递给 Unified Access Gateway REST API 的单行格式。

前提条件

- 确认您具有证书文件。该文件可以采用 PKCS#12(.p12 或 .pfx)格式,也可以采用 Java JKS 或 JCEKS 格式。

- 熟悉用于转换证书的 openssl 命令行工具。要查看密码列表格式,您可以在 Web 浏览器中搜索“openssl 密码字符串”。

- 如果证书采用 Java JKS 或 JCEKS 格式,请熟悉 Java keytool 命令行工具,以便先将证书转换为 .p12 或 .pks 格式,然后再转换为 .pem 文件。

过程

结果

现在,您可以将这些 .pem 文件与博客帖子“使用 PowerShell 部署 VMware Unified Access Gateway”(Using PowerShell to Deploy VMware Unified Access Gateway)(网址为 https://communities.vmware.com/docs/DOC-30835)附带的 PowerShell 脚本结合使用来配置 Unified Access Gateway 的证书。或者,也可以创建并使用 JSON 请求来配置证书。

下一步做什么

您可以使用 CA 签名的证书来更新默认的自签名证书。请参阅#GUID-59A33B87-B3E9-4A80-9348-1AE841EDF567。有关智能卡证书,请参阅证书和智能卡身份验证。