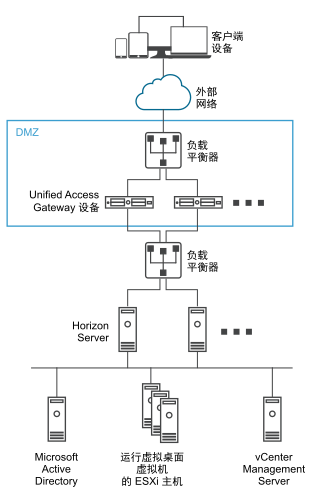

基于 DMZ 的 Unified Access Gateway 设备要求在前端防火墙和后端防火墙上使用特定的防火墙规则。安装过程中,Unified Access Gateway 服务的默认设置是在特定网络端口进行侦听。

基于 DMZ 的 Unified Access Gateway 设备部署通常包含两个防火墙。

- 需要部署一个面向外部网络的前端防火墙,用于保护 DMZ 和内部网络。您需要将该防火墙配置为允许外部网络流量到达 DMZ。

- 需要在 DMZ 和内部网络之间部署一个后端防火墙,用于提供第二层安全保障。您需要将该防火墙配置为仅接受 DMZ 内的服务产生的流量。

防火墙策略可严格控制来自 DMZ 服务的入站通信,这样将大幅降低内部网络受到威胁的风险。

要允许外部客户端设备连接到 DMZ 中的 Unified Access Gateway 设备,前端防火墙必须允许特定端口上的流量。默认情况下,外部客户端设备和外部 Web 客户端 (HTML Access) 会使用 TCP 端口 443 连接到 DMZ 中的 Unified Access Gateway 设备。如果您使用 Blast 协议,则必须在防火墙中打开端口 8443,但是您也可以为 Blast 配置端口 443。

| 端口 | 门户 | 源 | 目标 | 说明 |

|---|---|---|---|---|

| 443 | TCP | Internet | Unified Access Gateway | 适用于 Web 流量、Horizon Client XML - API、Horizon 隧道和 Blast Extreme |

| 443 | UDP | Internet | Unified Access Gateway | UDP(可选) |

| 8443 | UDP | Internet | Unified Access Gateway | Blast Extreme(可选) |

| 8443 | TCP | Internet | Unified Access Gateway | Blast Extreme(可选) |

| 4172 | TCP 和 UDP | Internet | Unified Access Gateway | PCoIP(可选) |

| 443 | TCP | Unified Access Gateway | Horizon 代理 | Horizon Client XML-API |

| 22443 | TCP 和 UDP | Unified Access Gateway | 桌面和 RDS 主机 | Blast Extreme |

| 4172 | TCP 和 UDP | Unified Access Gateway | 桌面和 RDS 主机 | PCoIP(可选) |

| 32111 | TCP | Unified Access Gateway | 桌面和 RDS 主机 | USB 重定向的框架通道 |

| 9427 | TCP | Unified Access Gateway | 桌面和 RDS 主机 | MMR 和 CDR |

| 9443 | TCP | 管理 UI | Unified Access Gateway | 管理界面 |

|

注: 所有 UDP 端口均要求允许转发数据报和回复数据报。

|

||||

下图显示了包含前端和后端防火墙的配置示例。