可以配置 Unified Access Gateway 桥接功能,以便使用证书验证对内部部署的旧版非 SAML 应用程序进行单点登录 (SSO)。

前提条件

在开始配置过程之前,请先确保您拥有以下文件和证书:

后端应用程序(例如 Sharepoint 或 JIRA)的 Keytab 文件

根 CA 证书或包含用户中间证书的整个证书链

您必须已在 Workspace ONE UEM 控制台中添加并上载了证书。请参阅允许 Workspace ONE UEM 控制台提取并使用 CA 证书。

请参阅相关产品文档,以便为非 SAML 应用程序生成根证书和用户证书以及 Keytab 文件。

确保打开了 TCP/UDP 端口 88,因为 Unified Access Gateway 使用该端口与 Active Directory 进行 Kerberos 通信。

过程

- 从中,转到:

- 从中,单击添加。

- 单击选择并上载 OCSP 签名证书。

- 选择领域设置齿轮箱图标,并按照配置领域设置中的说明配置领域设置。

- 从常规设置 > Edge 服务设置中,选择反向代理设置齿轮箱图标。

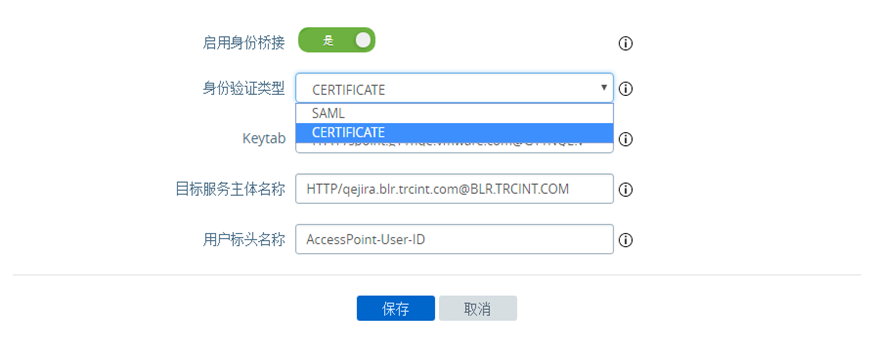

- 将启用身份桥接设置设置为是,并配置以下身份桥接设置,然后单击保存。

选项

说明

身份验证类型

从下拉菜单中选择“证书”。

Keytab

在下拉菜单中,为该反向代理选择已配置的 Keytab。

目标服务主体名称

输入 Kerberos 服务主体名称。每个主体始终采用领域名称进行完全限定。例如,myco_hostname@MYCOMPANY。以大写字母形式键入领域名称。如果您未向文本框中添加名称,则服务主体名称将派生自代理目标 URL 的主机名。

用户标头名称

对于基于标头的身份验证,输入包含派生自断言的用户 ID 的 HTTP 标头名称,或使用默认名称 AccessPoint-User-ID。

下一步做什么

使用 VMware Browser 访问目标网站时,该目标网站会充当反向代理。Unified Access Gateway 会验证所提供的证书。如果证书有效,浏览器将显示后端应用程序的用户界面页。

有关具体的错误消息和故障排除信息,请参阅错误故障排除:身份桥接。