其中的一个 Unified Access Gateway 配置设置是使用的虚拟网卡 (Network Interface Card, NIC) 数。在部署 Unified Access Gateway 时,请为您的网络选择一个部署配置。

您可以指定单、双或三网卡设置,分别指定为 onenic、twonic 和 threenic。

如果减少在每个虚拟 LAN 上打开的端口数并将不同类型的网络流量分开,则可以显著提高安全性。优点主要在于在深度防御 DMZ 安全设计策略中将不同类型的网络流量分开并隔离。可以在 DMZ 中实施单独的物理交换机,在 DMZ 中使用多个虚拟 LAN 或作为完整 VMware NSX 管理的 DMZ 的一部分以实现该功能。

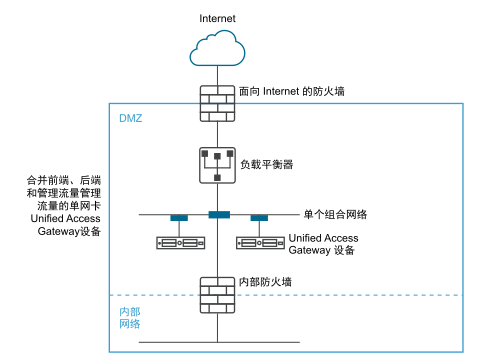

典型单网卡 DMZ 部署

最简单的 Unified Access Gateway 部署是使用单个网卡,所有网络流量将合并到单个网络上。来自面向 Internet 防火墙的流量将传送到某个可用的 Unified Access Gateway 设备。然后,Unified Access Gateway 将授权的流量通过内部防火墙转发到内部网络上的资源。Unified Access Gateway 将放弃未授权的流量。

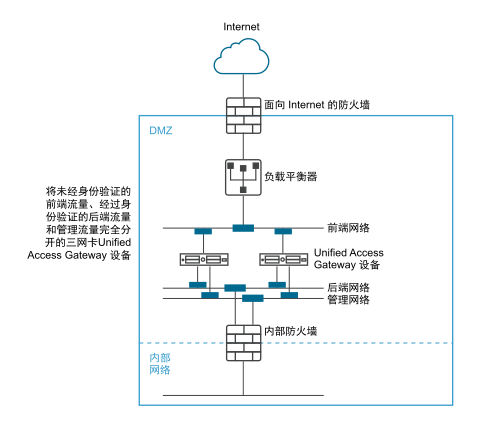

将未验证的用户流量与后端和管理流量分开

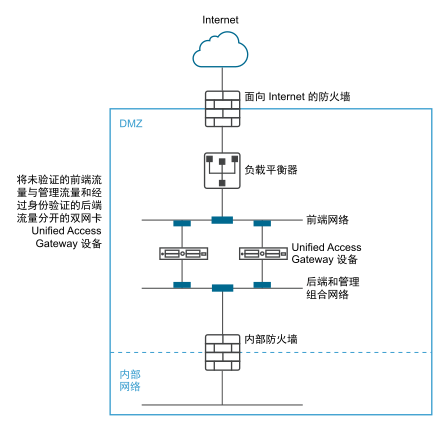

单网卡部署的替代选项是指定两个网卡。第一个网卡仍用于面向 Internet 的未验证访问,但将验证的后端流量和管理流量拆分到不同的网络上。

在双网卡部署中,Unified Access Gateway 必须对通过内部防火墙进入内部网络的流量进行授权。未授权的流量不会传送到该后端网络上。管理流量(如用于 Unified Access Gateway 的 REST API)仅位于该第二个网络上。

如果未验证的前端网络上的设备(如负载平衡器)受到安全威胁,则无法在该双网卡部署中重新配置该设备以绕过 Unified Access Gateway。它将第 4 层防火墙规则与第 7 层 Unified Access Gateway 安全功能合并在一起。同样,如果错误地将面向 Internet 的防火墙配置为允许 TCP 端口 9443 通过,这仍然不会向 Internet 用户公开 Unified Access Gateway 管理 REST API。深度防御原则使用多层保护,因此,单个配置错误或系统攻击不一定会产生整体漏洞。

在双网卡部署中,可以在 DMZ 中的后端网络上放置额外的基础架构系统(如 DNS 服务器、RSA SecurID Authentication Manager 服务器),以便在面向 Internet 的网络上看不到这些服务器。通过将基础架构系统放置在 DMZ 中,可以防范从受到威胁的前端系统中的面向 Internet 的 LAN 发出的第 2 层攻击,并有效地减少总体攻击面。

大多数 Unified Access Gateway 网络流量是用于 Blast 和 PCoIP 的显示协议。在使用单个网卡时,流入和流出 Internet 的显示协议流量与流入和流出后端系统的流量合并在一起。在使用两个或更多网卡时,流量分布在前端和后端网卡和网络上。这会减少单个网卡的潜在瓶颈并提高性能。

Unified Access Gateway 还允许将管理流量拆分到特定管理 LAN 上以支持进一步的隔离。这样,到端口 9443 的 HTTPS 管理流量只能来自于管理 LAN。