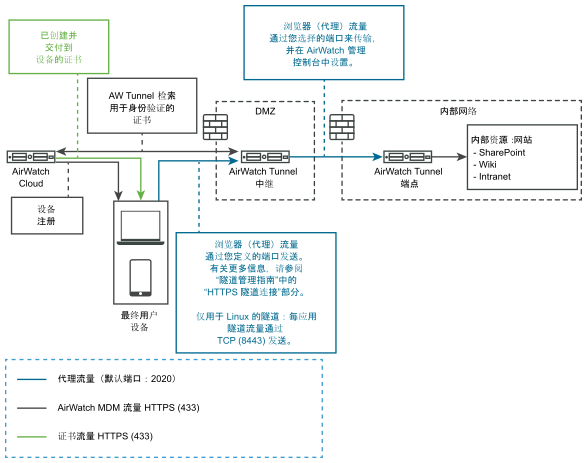

如果您使用的是多层部署模型和 VMware Tunnel 的代理组件,请使用中继端点部署模式。中继端点部署模式架构包含两个具有单独角色的 VMware Tunnel 的实例。VMware Tunnel 中继服务器位于 DMZ 中,并且可通过配置的端口从公共 DNS 访问。

如果仅使用每应用隧道组件,请考虑使用级联模式部署。有关更多信息,请参阅级联模式部署。

默认情况下,用于访问公共 DNS 的端口为端口 8443(用于每应用隧道)和端口 2020(用于代理)。VMware Tunnel 端点服务器安装在托管 Intranet 站点和 Web 应用程序的内部网络中。此服务器必须具有一个可由中继服务器解析的内部 DNS 记录。该部署模型将公开可用的服务器与直接连接到内部资源的服务器分开,从而提供一个额外的安全层。

中继服务器角色包括与 API 和 AWCM 组件通信,以及在对 VMware Tunnel 发出请求时对设备进行身份验证。在此部署模型中,可通过端点服务器将从中继服务器到 API 和 AWCM 的通信路由至出站代理。每应用隧道服务必须直接与 API 和 AWCM 通信。当设备对 VMware Tunnel 发起请求时,中继服务器会判断设备是否有权访问此服务。在进行身份验证后,将使用 HTTPS 通过一个端口(默认端口为 2010)将请求安全地转发到 VMware Tunnel 端点服务器。

端点服务器的角色是连接到设备请求的内部 DNS 或 IP。除非在 Workspace ONE UEM Console 的 VMware Tunnel 设置中将通过代理启用 API 和 AWCM 出站调用设为已启用,否则端点服务器不会与 API 或 AWCM 通信。中继服务器会定期执行运行状况检查以确保端点处于活动和可用状态。

这些组件可安装在共享或专用服务器上。在专用 Linux 服务器上安装 VMware Tunnel 可确保性能不受同一服务器上运行的其他应用程序影响。对于中继端点部署,代理和每应用隧道组件安装在同一个中继服务器上。