VMware Cloud Director 使用 SSL 握手来保护客户端和服务器之间的通信。

从

VMware Cloud Director 10.4 开始,控制台代理使用与 REST API 相同的 IP 地址和端口。控制台代理和 REST API 使用单个证书。由于使用统一的接入点,因此不再需要自定义

VMware Cloud Director 公用控制台代理地址。

注:

VMware Cloud Director 10.4.1 及更高版本不支持控制台代理功能的旧版实现。

在

VMware Cloud Director 10.4 中,如果要使用专用控制台代理接入点的旧版实现,可以从

VMware Cloud Director Service Provider Admin Portal的

管理选项卡下的

功能标记设置菜单中启用

LegacyConsoleProxy 功能。要启用

LegacyConsoleProxy 功能,您的安装或部署必须具有在先前版本中配置并通过

VMware Cloud Director 升级传输的控制台代理设置。启用或停用该功能后,必须重新启动单元。

对于 VMware Cloud Director 10.4,如果启用旧版控制台代理实现,则必须配置 VMware Cloud Director 公用控制台代理地址,因为每个 VMware Cloud Director 服务器都必须支持两个不同的 SSL 端点,一个用于 HTTPS 通信,另一个用于控制台代理通信,并且设备对控制台代理服务使用具有自定义端口 8443 的单个 IP 地址。请参见本文档的 VMware Cloud Director 10.3 版本。

签名证书由授权的证书颁发机构 (CA) 签名,只要本地操作系统信任存储区具有 CA 的根证书和中间证书的副本,浏览器就会信任这些证书。一些 CA 要求提交证书要求,其他一些 CA 要求提交证书签名请求 (CSR)。在这两种情况下,您都将创建自签名证书,并基于该证书生成 CSR。CA 使用其私钥对证书进行签名,然后您可以使用其公钥副本对其进行解密,并建立信任关系。

续订已过期的 SSL 证书时,无需向 VMware Cloud Director 提供有关已过期证书的任何数据。这意味着,将所需的 SSL 证书导入到 VMware Cloud Director 设备后,无需对其进行备份。

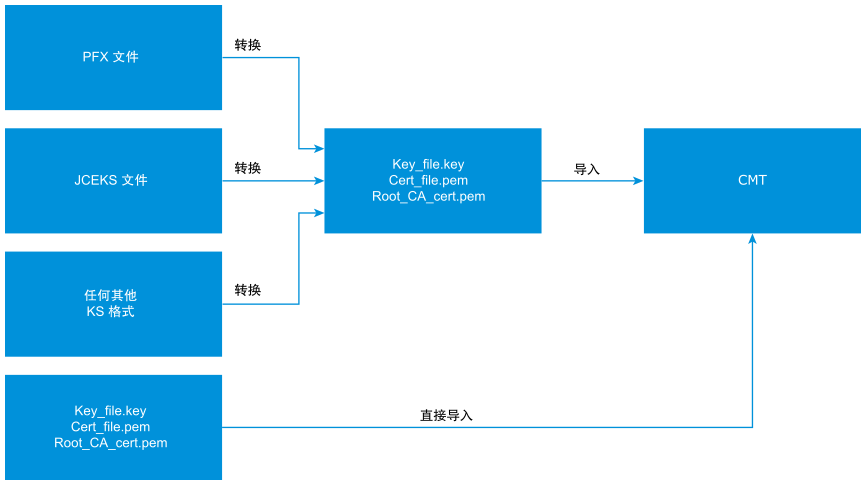

从 VMware Cloud Director 10.2.2 开始,可以将 PEM 文件直接导入到 VMware Cloud Director 设备。如果证书文件采用其他格式,则可以先使用 OpenSSL 将其转换为 PEM,然后再使用单元管理工具将其导入到 VMware Cloud Director。

根据您的环境需求,选择以下选项之一。

- 如果要使用签名通配符证书部署 VMware Cloud Director,请参见使用签名通配符证书部署 VMware Cloud Director 设备 10.4.1 及更高版本以进行 HTTPS 通信。

- 如果要将新部署设备的自签名证书替换为 CA 签名证书,请参见将私钥和 CA 签名的 SSL 证书导入到 VMware Cloud Director 设备 10.4.1 及更高版本。

- 如果要创建 CA 签名证书并将其导入到 VMware Cloud Director 设备,请参见对于 VMware Cloud Director 设备 10.4.1 及更高版本,创建和导入 CA 签名的 SSL 证书。

- 如果要续订用于 VMware Cloud Director HTTPS 通信以及嵌入式 PostgreSQL 数据库和 VMware Cloud Director 设备管理 UI 的证书,请参见续订版本 10.4.1 及更高版本的 VMware Cloud Director 设备证书。