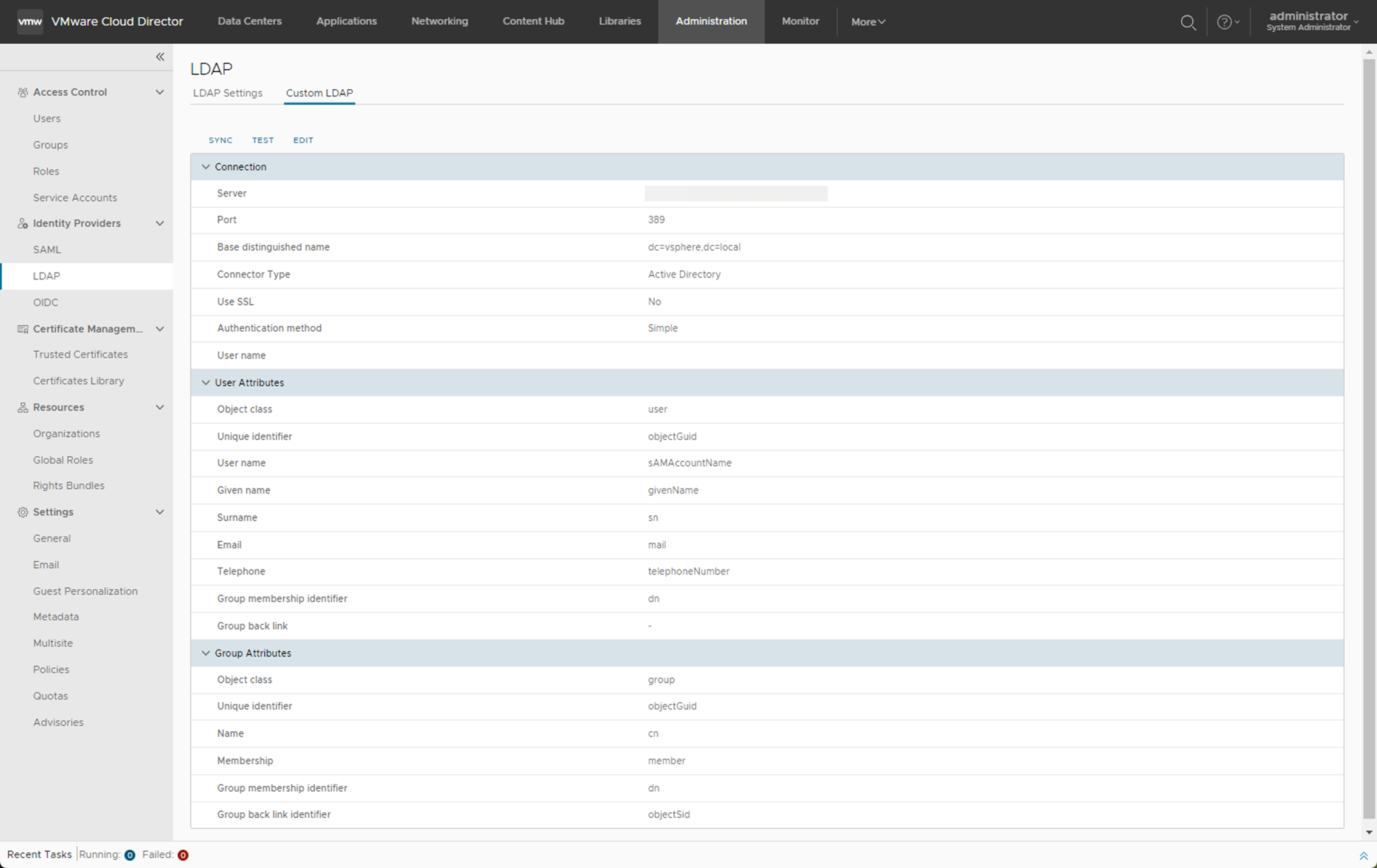

要配置 LDAP 连接,请设置 LDAP 服务器的详细信息。可以通过测试连接来确保输入的设置正确且用户和组属性已正确映射。成功进行 LDAP 连接后,可以随时将用户和组信息与 LDAP 服务器进行同步。

前提条件

-

如果您计划通过 SSL 连接到 LDAP 服务器 (LDAPS),请确认 LDAP 服务器的证书与 Java 8 Update 181 中引入的端点标识相容。证书的公用名称 (CN) 或主体备用名称 (SAN) 必须与 LDAP 服务器的 FQDN 相匹配。有关详细信息,请参见《Java 8 版本变更》,网址为 https://www.java.com。

确认您以组织管理员或具有一组等效权限的角色身份登录。

- 如果要使用 SSL,可以测试与 LDAP 服务器的连接并与之建立信任关系。请参见使用Tenant Portal测试 VMware Cloud Director 与远程服务器的连接并建立信任关系。