详细介绍了如何为选定的安全策略配置 Web 安全规则。

在开始之前

要配置安全策略,用户必须先创建了一个安全策略。有关如何创建安全策略的具体说明,请参阅创建安全策略。

Web 安全类别

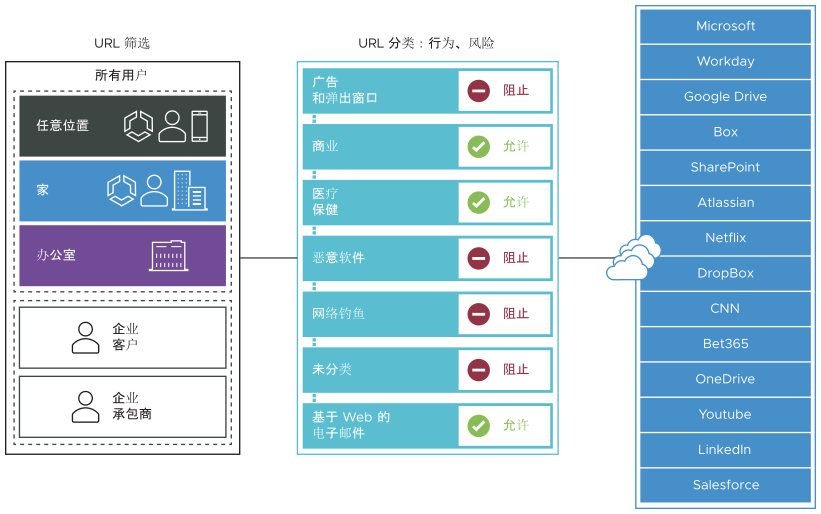

URL 筛选

通过使用 URL 筛选,用户可以配置规则以仅限用户与特定类别的网站进行交互。

- 使用精确策略控制员工浏览 Web。

- 报告高风险站点,这对于 SaaS 应用程序十分有用。

- 根据预定义的类别允许/阻止 URL。

- 通过用于阻止自定义域的选项来阻止托管不良内容的 URL。

与 SSL 检查(默认规则通过检查每个 SSL 加密数据包来强制执行严格的安全性)相反,URL 筛选的默认规则很宽松,默认情况下允许所有流量,而不考虑潜在危险。由用户更改默认行为。要更改默认行为,用户可以从 URL 筛选实施的三种规则中进行选择:“类别”(Category)、“威胁”(Threat) 和“域”(Domain)。

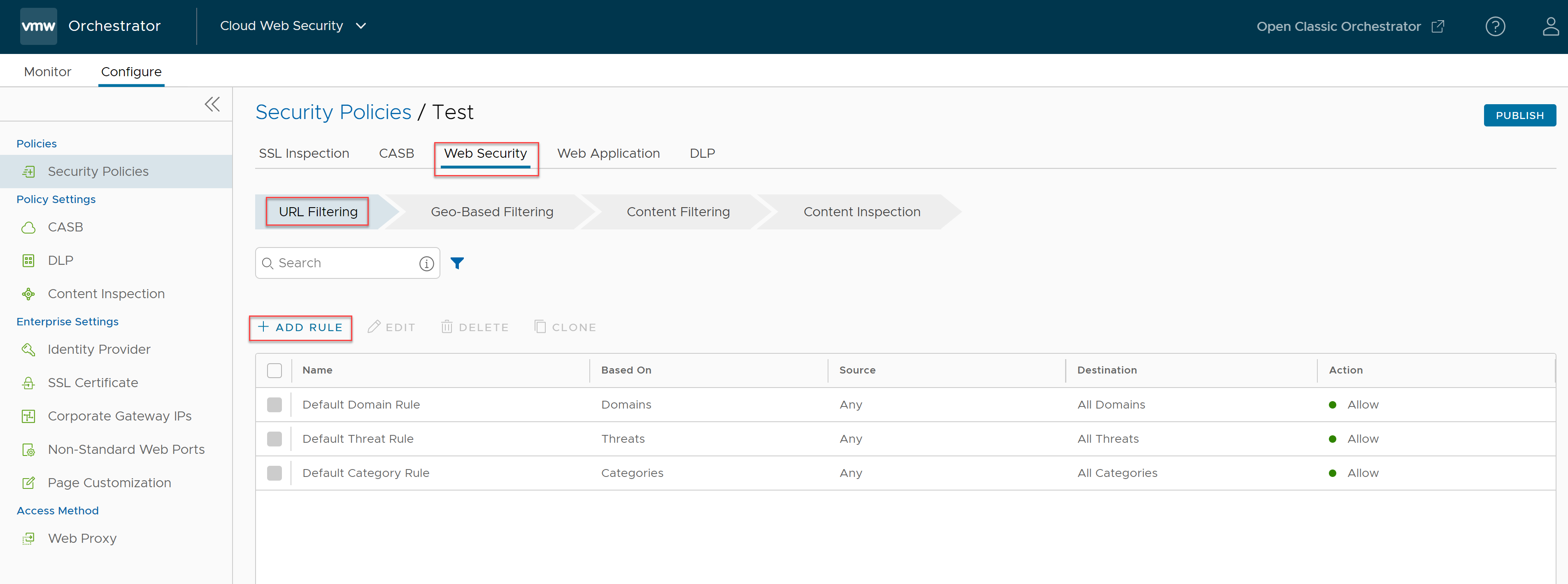

- 导航到 。

- 选择一个安全策略以配置 URL 筛选规则。

- 在选定的安全策略 (Security Policies) 屏幕中,单击 Web 安全 (Web Security) 选项卡。

- 在 URL 筛选 (URL Filtering) 选项卡下面,单击 + 添加规则 (+ ADD RULE)。

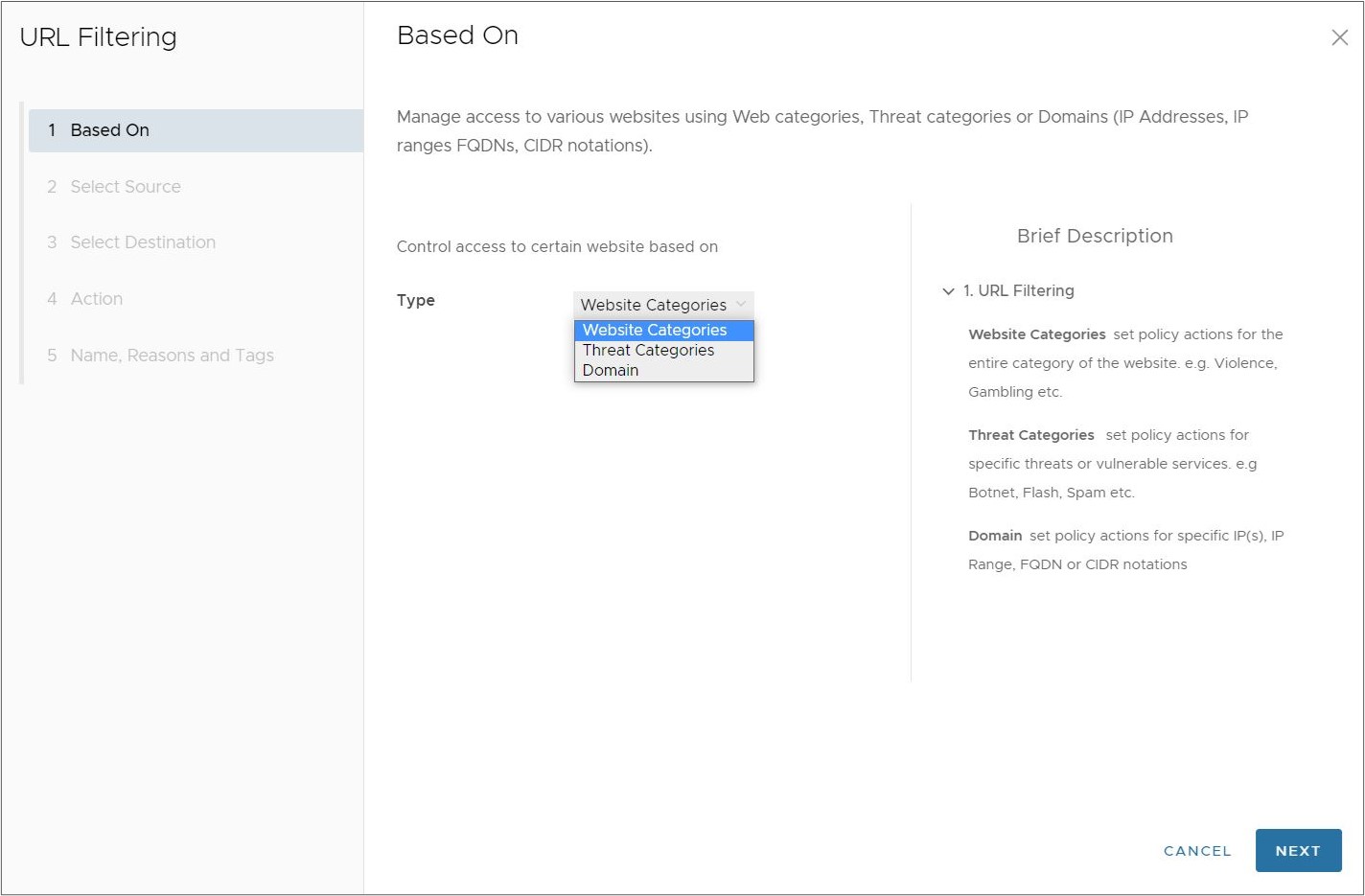

将显示管控依据 (Based On) 屏幕。

- 在管控依据 (Based On) 屏幕中,从类型 (Type) 下拉菜单中选择三个选项之一以控制对某些网站的访问:

- 网站类别 (Website Categories) - 为网站的整个类别设置策略操作。例如,暴力、赌博和其他同类内容。

- 威胁类别 (Threat Categories) - 为特定的威胁或易受攻击的服务设置策略操作。例如,机器人网络、Flash、垃圾邮件和其他同类内容。

- 域 (Domain) - 为特定的 IP、IP 范围、FQDN 或 CIDR 表示法设置策略操作。可以使用规则中配置的静态列表手动完成该操作,也可以通过使用远程存储的域列表手动完成该操作(您可以动态编辑和更新该列表)。

单击下一步 (Next),将显示选择源 (Select Source) 屏幕。

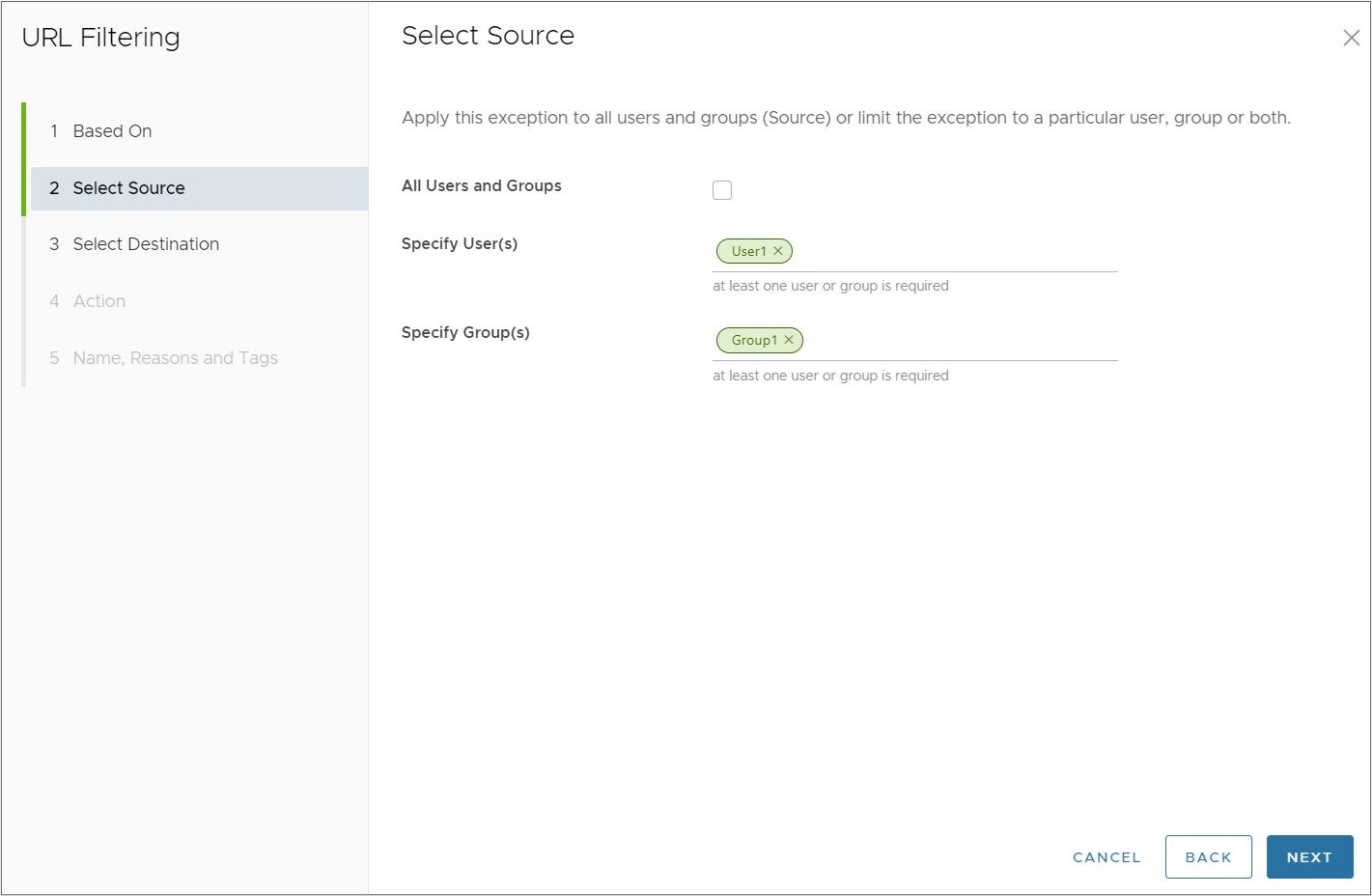

- 在选择源 (Select Source) 屏幕中,选择要应用规则或例外的源。

在源 (Source) 下面,选中所有用户和组 (All Users and Groups) 复选框以将规则应用于所有用户和组,或者取消选中该复选框以指定用户和组。

单击下一步 (Next),将显示选择目标 (Select Destination) 屏幕。

-

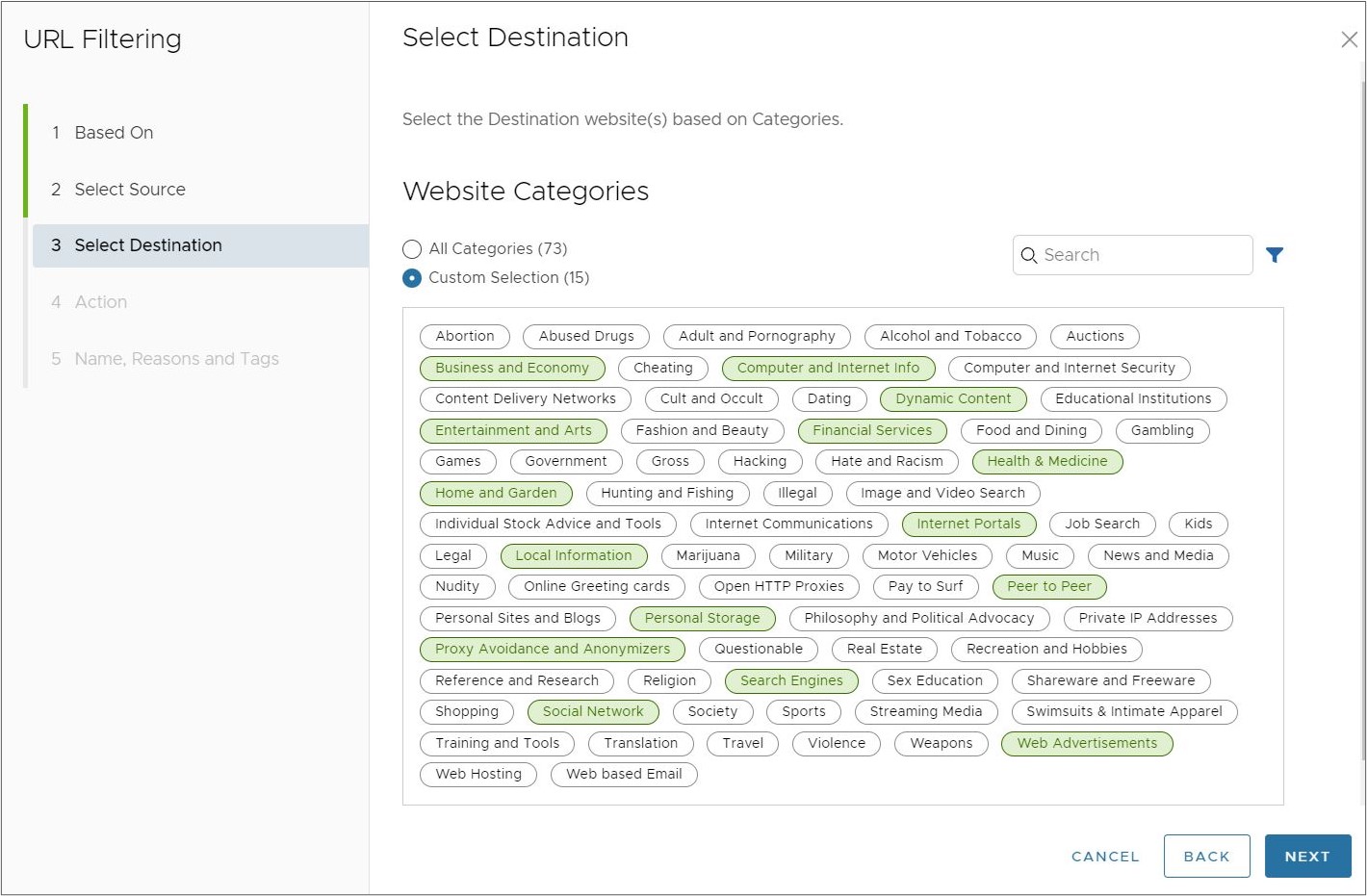

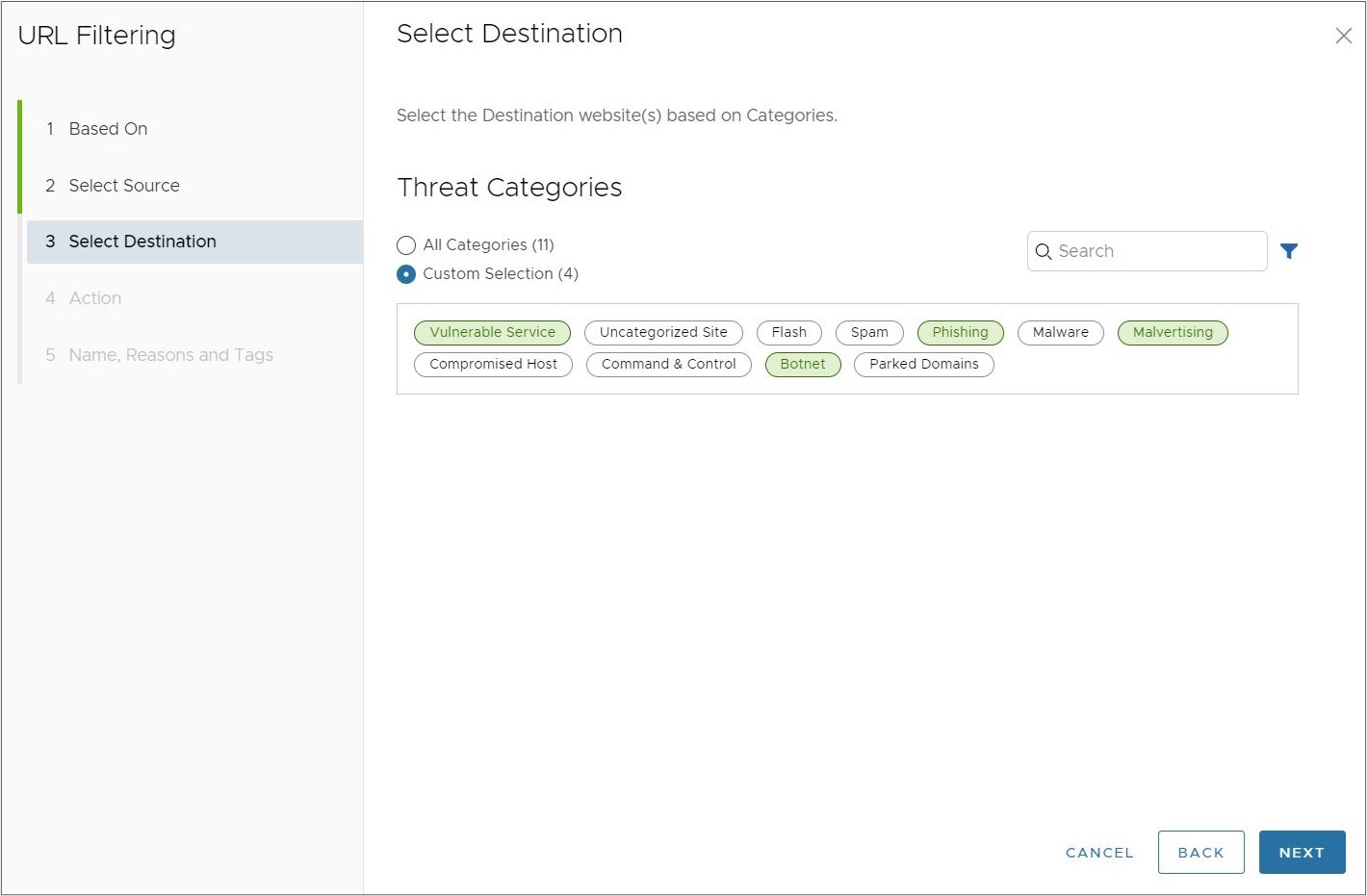

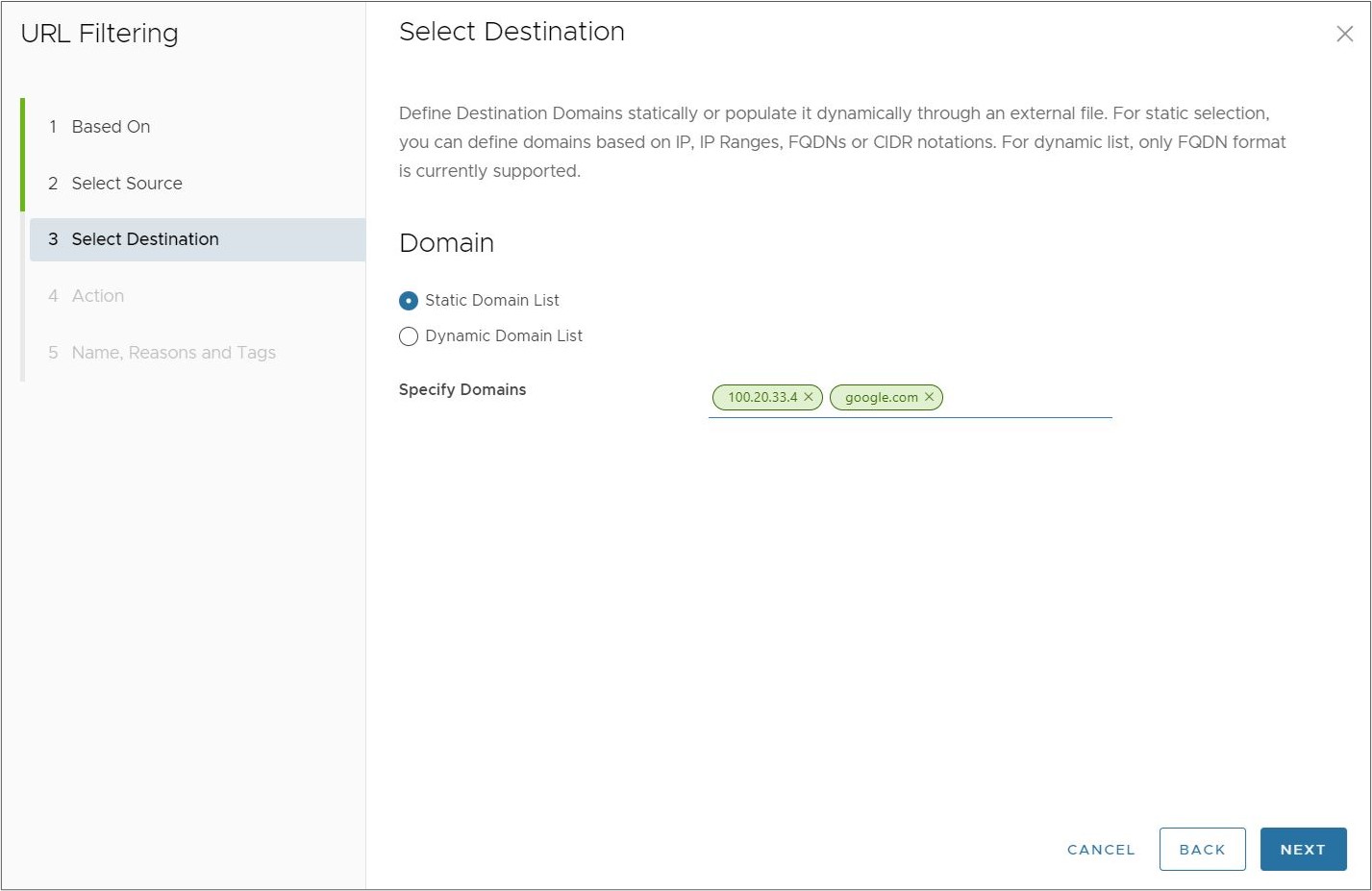

在选择目标 (Select Destination) 下面,您将看到一个基于管控依据 (Based On) 部分中选择的内容的屏幕:网站类别 (Website Categories)、威胁类别 (Threat Categories) 或域 (Domains)。

- 网站类别 (Website Categories):选择所有类别 (All Categories) 或自定义选择 (Custom Selection)。所有类别 (All Categories) 选项会突出显示所有可用的类别,并对其应用规则。对于自定义选择 (Custom Selection) 选项,用户可以单击每种类别以指定将哪些类别应用于规则。您也可以使用搜索框以查找类别。

- 威胁类别 (Threat Categories):选择所有类别 (All Categories) 或自定义选择 (Custom Selection)。所有类别 (All Categories) 选项会突出显示所有可用的类别,并对其应用规则。对于自定义选择 (Custom Selection) 选项,用户可以单击每种类别以指定将哪些类别应用于规则。您也可以使用搜索框以查找类别。

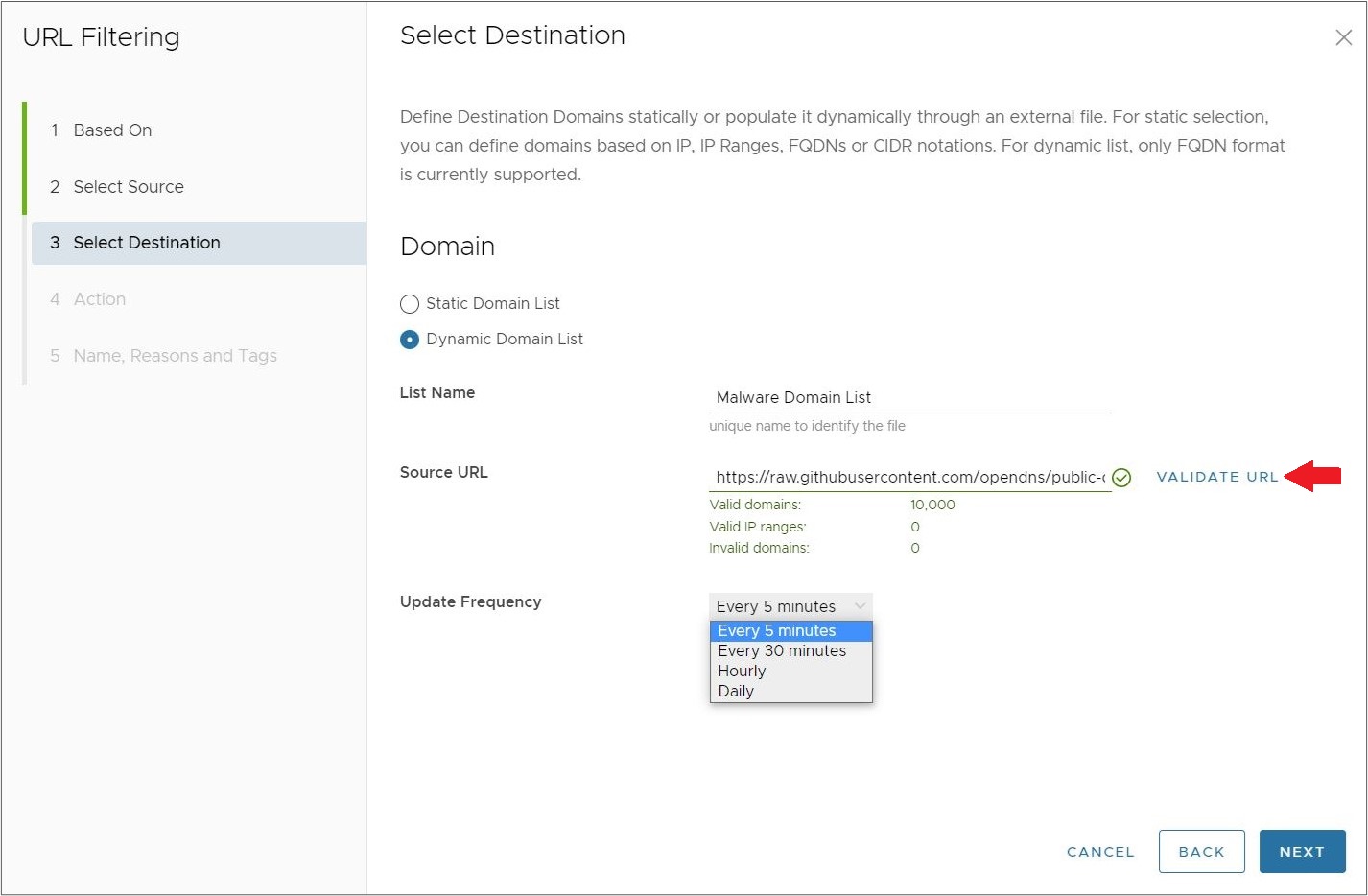

- 域 (Domain):可以通过以下两种方法之一配置域目标:静态域列表 (Static Domain List) 或动态域列表 (Dynamic Domain List)。

- 静态域列表 (Static Domain List):对于静态域列表,请输入格式为 IP 地址、IP 地址范围、FQDN 或 CIDR 表示法的域。可以根据需要混用这些域格式。该列表是静态的,因为您每次要更改该列表时必须手动更新规则。

- 动态域列表 (Dynamic Domain List):对于该选项,Cloud Web Security 引用 FQDN 格式的域的文本列表,该列表远程存储在您选择的位置中。该位置必须可供服务公开访问。此选项的优势在于,您可以创建一个包含大量域且可轻松编辑和更新的域列表。

注: 您创建和维护的动态域列表只能使用 FQDN 格式的域,而静态域列表允许使用各种格式的域(IP 地址、IP 地址范围、FQDN 或 CIDR 表示法)。

“动态域列表”(Dynamic Domain List) 屏幕具有三个配置字段:

- 列表名称 (List Name):为引用的域列表指定唯一的名称。

- 源 URL (Source URL):文本文件列表的位置。该 URL 必须公开可用,以便 Cloud Web Security 可以访问该 URL。例如,用户可以创建一个文本文件,并将其存储在 Dropbox 上,您可以在其中配置该文件,以便单击该链接的任何人都可以访问该文件。

在下面的示例中,我们将 https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt 作为远程 URL。这是每个 OpenDNS 的顶级公用域的简单列表。

在输入源 URL (Source URL) 后,单击验证 URL (Validate URL)。Cloud Web Security 将检查该 URL 以确认可以访问该 URL,然后检查该文本文件并确定列表中的域的有效性。如果所有域都有效,您将看到所有绿色文本,然后可以配置“更新频率”(Update Frequency),如下图中所示。

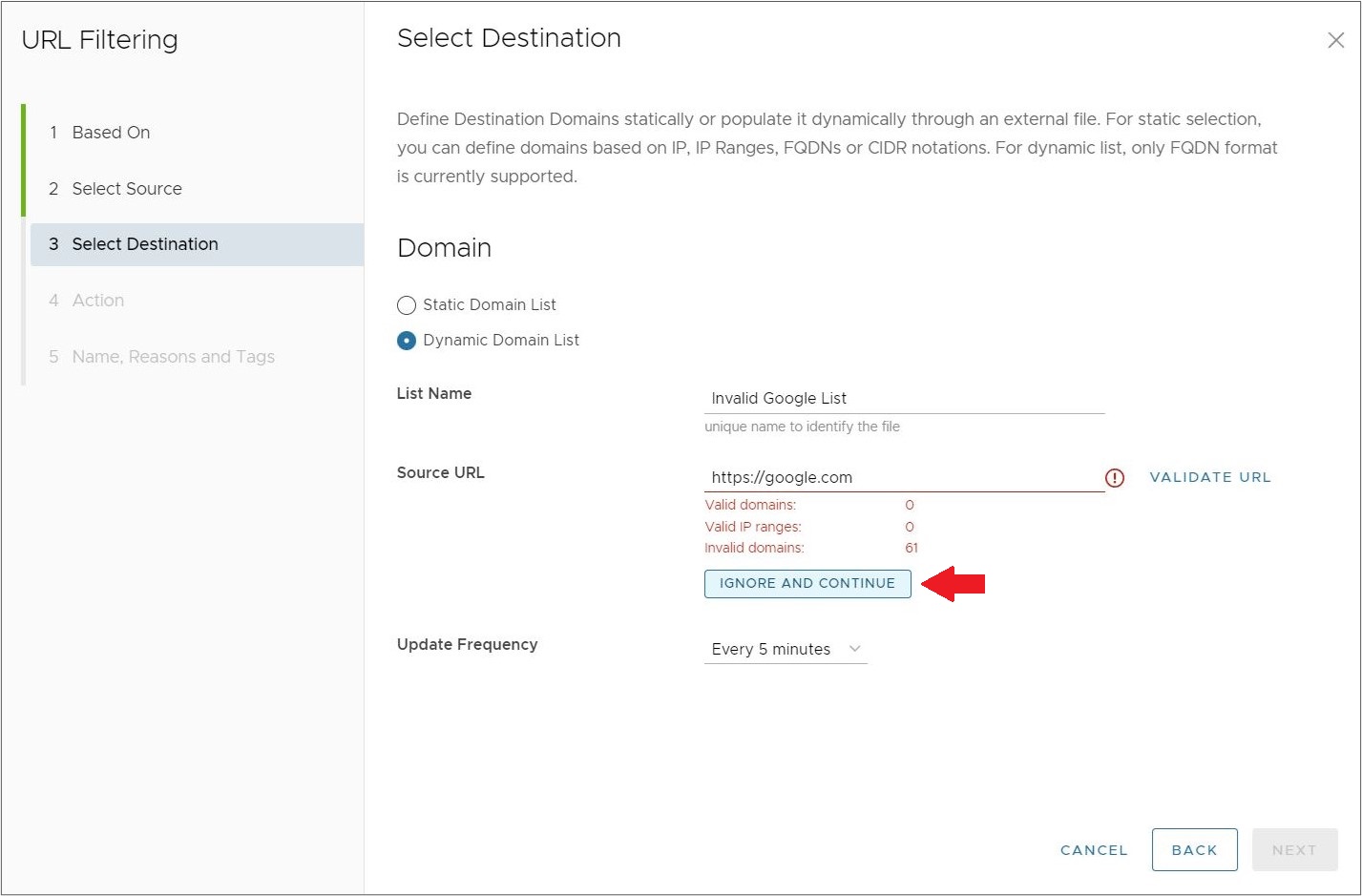

图 1. 全部为有效域的动态域列表  如果在 动态域列表 (Dynamic Domain List) 中具有无效的域,测试输出将显示为红色文本,并列出有效的域数量和无效的域数量,如下图中所示。您可以对域列表进行故障排除并重新测试,或者可以选择单击 忽略并继续 (Ignore and Continue) 以将域列表保持原样并继续。在应用 URL 筛选规则 (URL Filtering Rule) 时,Cloud Web Security 将忽略列表中的无效域。注: 虽然“验证 URL”(Validate URL) 测试输出无效的域数量,但它不会指定列表中的哪些域无效。您需要单独对域列表进行故障排除,以确保所有列出的域都有效。

如果在 动态域列表 (Dynamic Domain List) 中具有无效的域,测试输出将显示为红色文本,并列出有效的域数量和无效的域数量,如下图中所示。您可以对域列表进行故障排除并重新测试,或者可以选择单击 忽略并继续 (Ignore and Continue) 以将域列表保持原样并继续。在应用 URL 筛选规则 (URL Filtering Rule) 时,Cloud Web Security 将忽略列表中的无效域。注: 虽然“验证 URL”(Validate URL) 测试输出无效的域数量,但它不会指定列表中的哪些域无效。您需要单独对域列表进行故障排除,以确保所有列出的域都有效。图 2. 具有无效域的动态域列表

- 更新频率 (Update Frequency):配置您希望 Cloud Web Security 每隔多长时间检查一次动态域列表以更新该 URL 筛选 (URL Filtering) 规则。选项是每隔:5 分钟、30 分钟、一小时(60 分钟)、一天(24 小时)。

单击下一步 (Next),将显示操作 (Action) 屏幕。

- 静态域列表 (Static Domain List):对于静态域列表,请输入格式为 IP 地址、IP 地址范围、FQDN 或 CIDR 表示法的域。可以根据需要混用这些域格式。该列表是静态的,因为您每次要更改该列表时必须手动更新规则。

- 网站类别 (Website Categories):选择所有类别 (All Categories) 或自定义选择 (Custom Selection)。所有类别 (All Categories) 选项会突出显示所有可用的类别,并对其应用规则。对于自定义选择 (Custom Selection) 选项,用户可以单击每种类别以指定将哪些类别应用于规则。您也可以使用搜索框以查找类别。

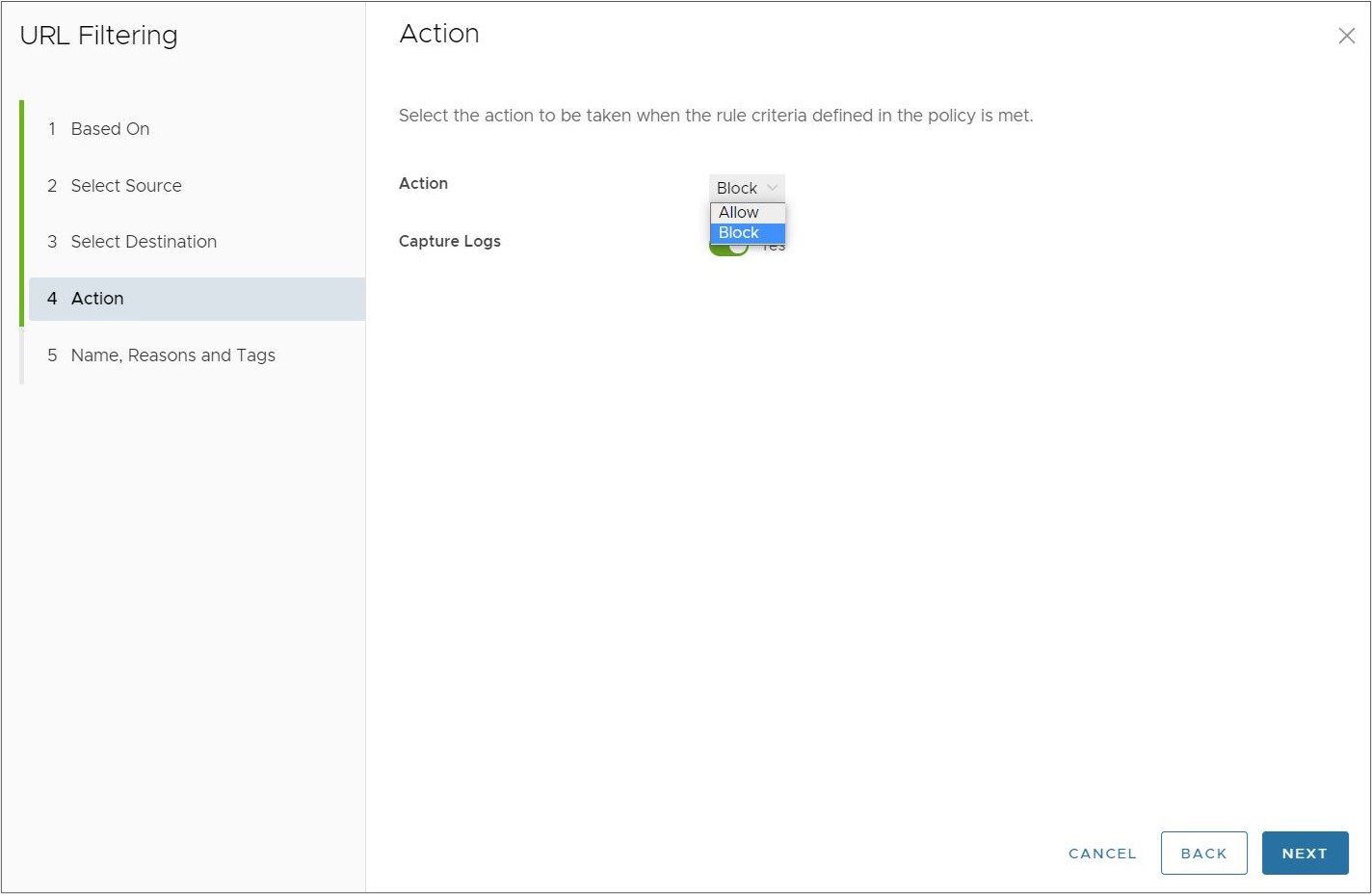

- 在操作 (Action) 屏幕中,先从操作 (Action) 下拉菜单中选择阻止 (Block) 或允许 (Allow) 操作,以便在满足策略中定义的规则条件时执行该操作。

接下来,选择是否启用捕获日志 (Capture Logs) 选项。在配置为是 (Yes) 时,Cloud Web Security 记录应用 URL 筛选 (URL Filtering) 规则的每个实例,并且可以在 中观察到这些记录的事件,或者在 下面编译这些事件并作为报告进行下载。

单击下一步 (Next),将显示名称、原因和标记 (Name, Reasons, and Tags) 屏幕。

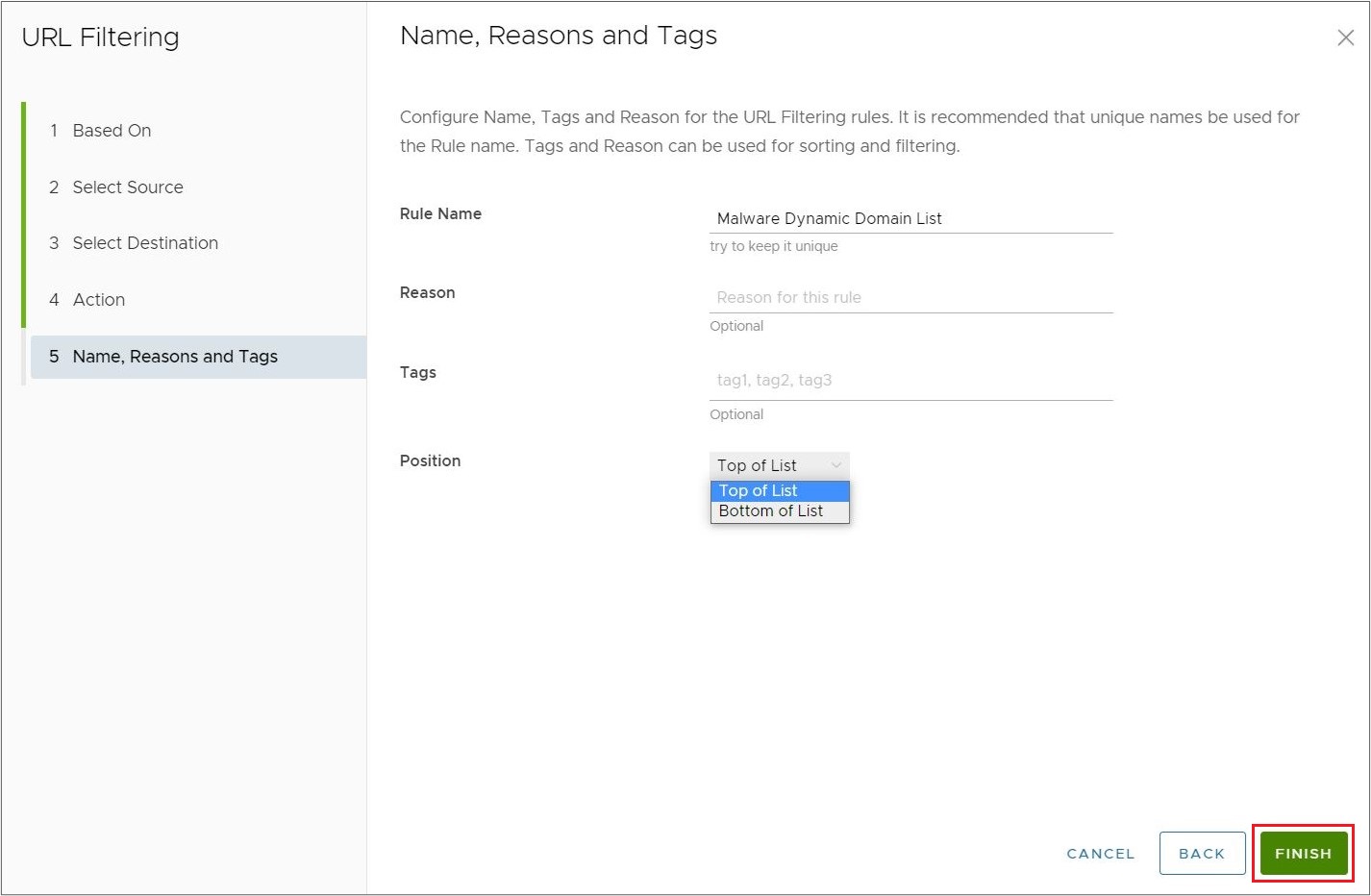

- 在名称、原因和标记 (Name, Reasons, and Tags) 屏幕中,配置唯一的规则名称 (Rule Name)(必需)、标记 (Tags)(如果使用)、原因 (Reason)(如果需要)以及规则在 URL 筛选规则列表中的位置 (Position)(选项为“列表顶部”(Top of List) 或“列表底部”(Bottom of List))。

注: “位置”(Position) 字段指定规则在 URL 筛选规则列表中的位置。

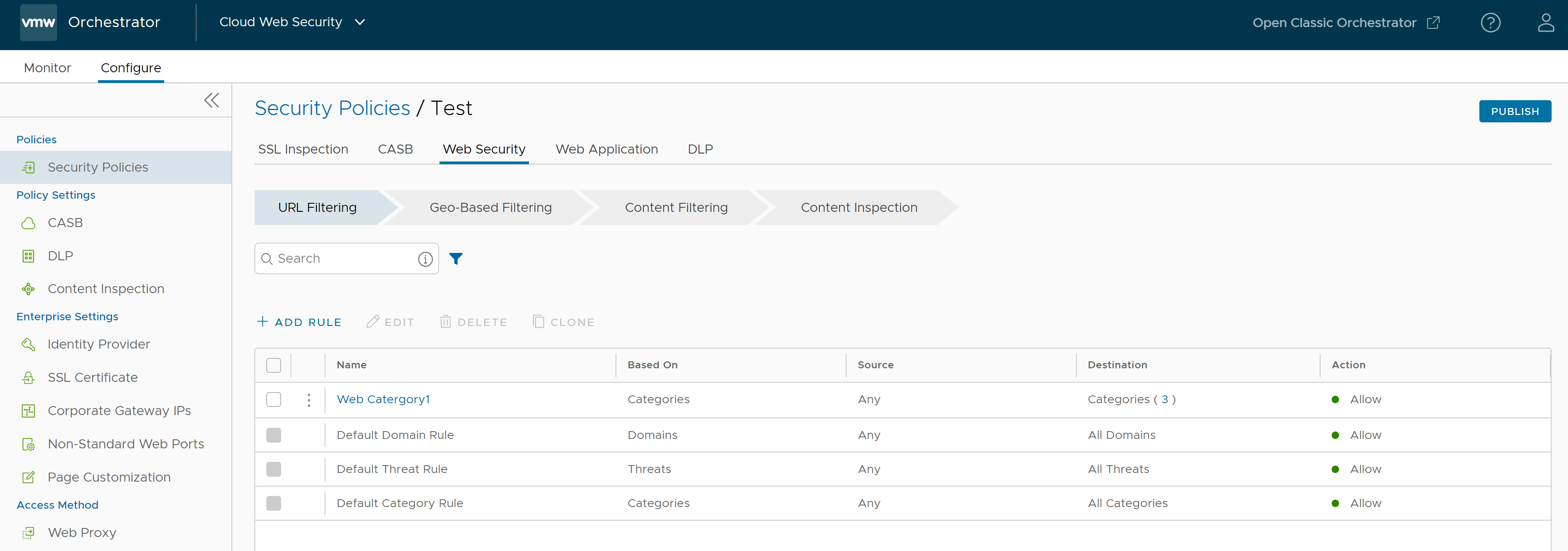

- 单击完成 (Finish),新创建的 URL 筛选规则将显示在 URL 筛选 (URL Filtering) 列表中。

- 要使新的安全策略规则生效,请选择该规则,然后单击屏幕右上角的发布 (Publish) 按钮。

- 在发布安全策略后,用户可以应用安全策略。

- 对于现有的安全策略,用户可以选中该策略的复选框以执行以下操作:

- 编辑 (Edit) - 允许修改现有的策略规则。

- 克隆 (Clone) - 允许从现有的策略中克隆策略。

- 删除 (Delete) - 允许删除策略。

基于地理位置的筛选

通过使用基于地理位置的筛选,用户可以配置规则以根据内容的地理区域阻止或允许 Internet 流量。Cloud Web Security 使用 MaxMind 解析目标 IP 地址,并确定流量的目标国家/地区。

- 根据流量的源和目标地理位置控制员工的 Web 浏览。

- 根据包含 251 个国家/地区的列表允许/阻止。

- 无论地理区域如何,允许所有下载和上载。

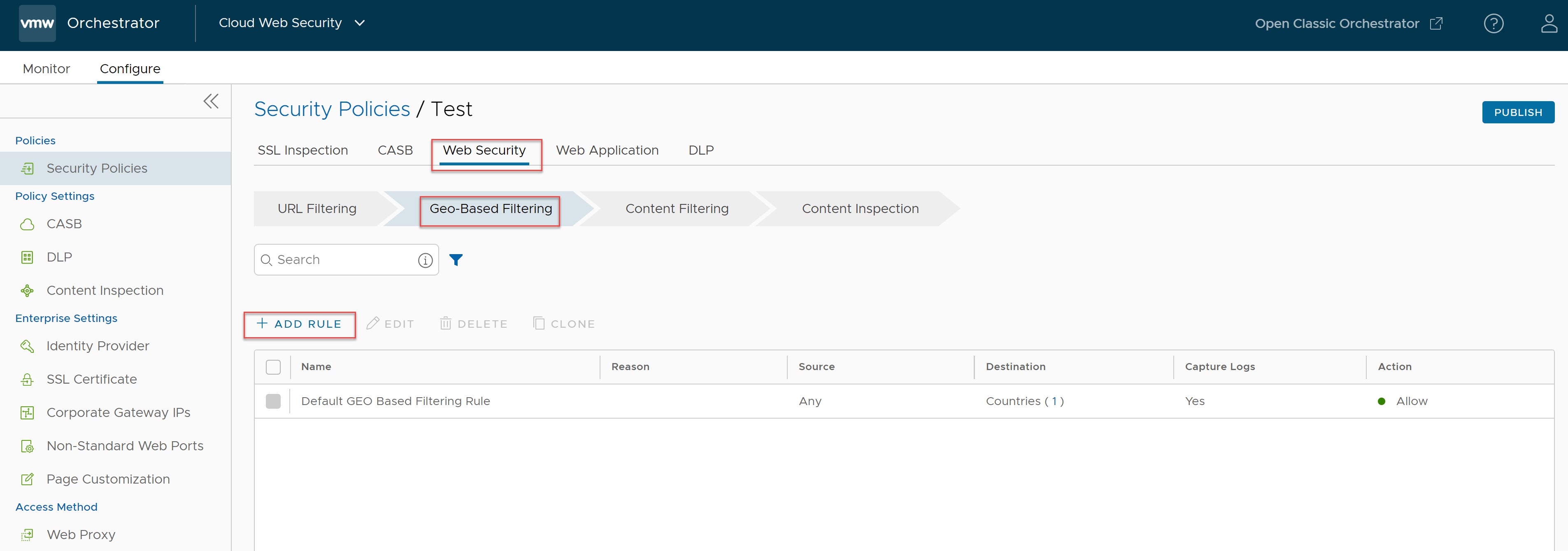

- 导航到 。

- 选择一个安全策略以配置基于地理位置的筛选规则。

- 在选定的安全策略 (Security Policies) 屏幕中,单击 Web 安全 (Web Security) 选项卡。

- 在基于地理位置的筛选 (Geo-Based Filtering) 选项卡下面,单击 + 添加规则 (+ ADD RULE)。

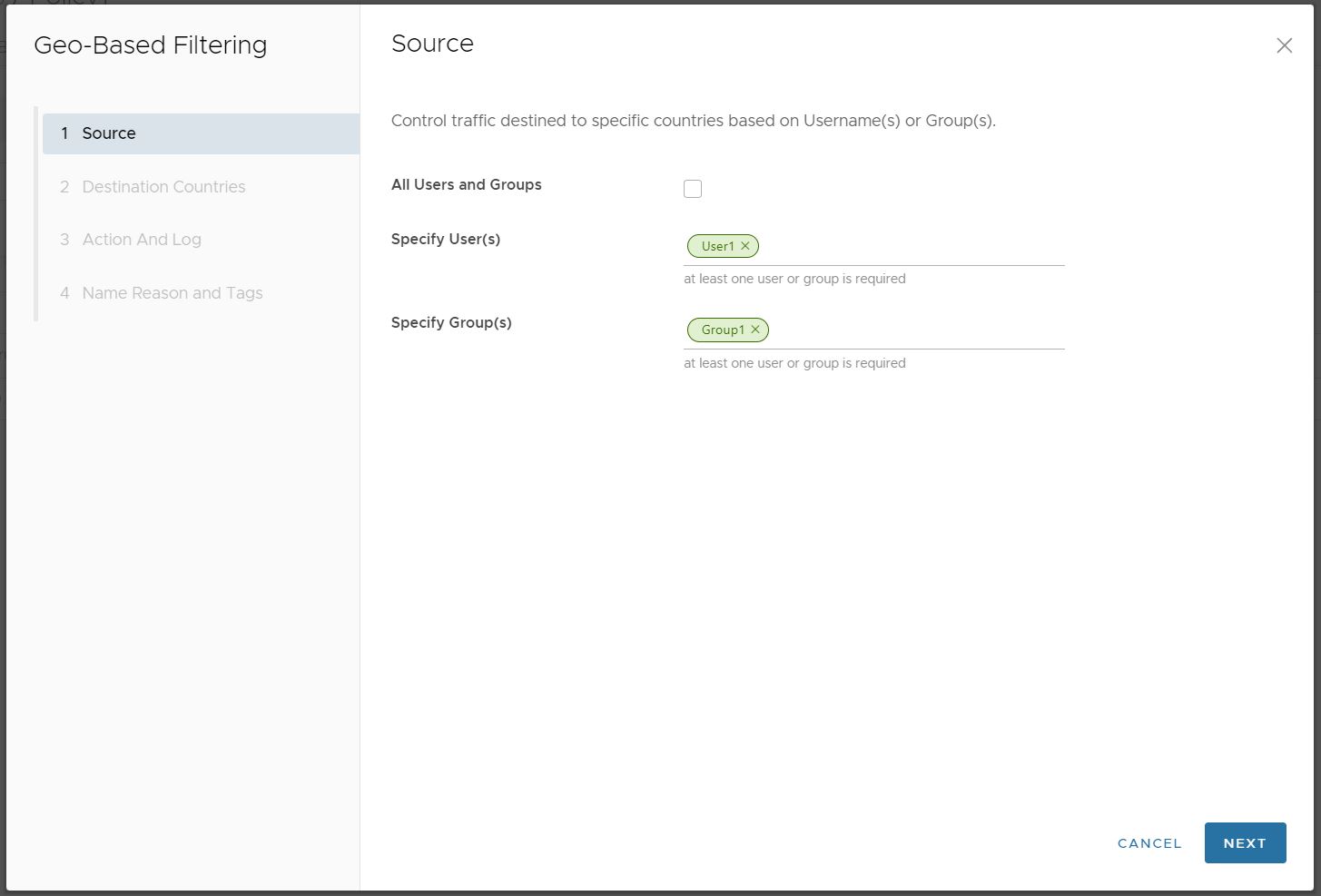

将显示源 (Source) 屏幕。

- 在源 (Source) 屏幕中,选择所有用户和组 (All Users and Groups) 以将基于地理位置的规则应用于企业中的每个人。选择指定用户 (Specify User(s)) 和指定组 (Specify Group(s)) 字段以指定规则将应用到的一个或多个用户和/或组。

单击下一步 (Next),将显示目标国家/地区 (Destination Countries) 屏幕。

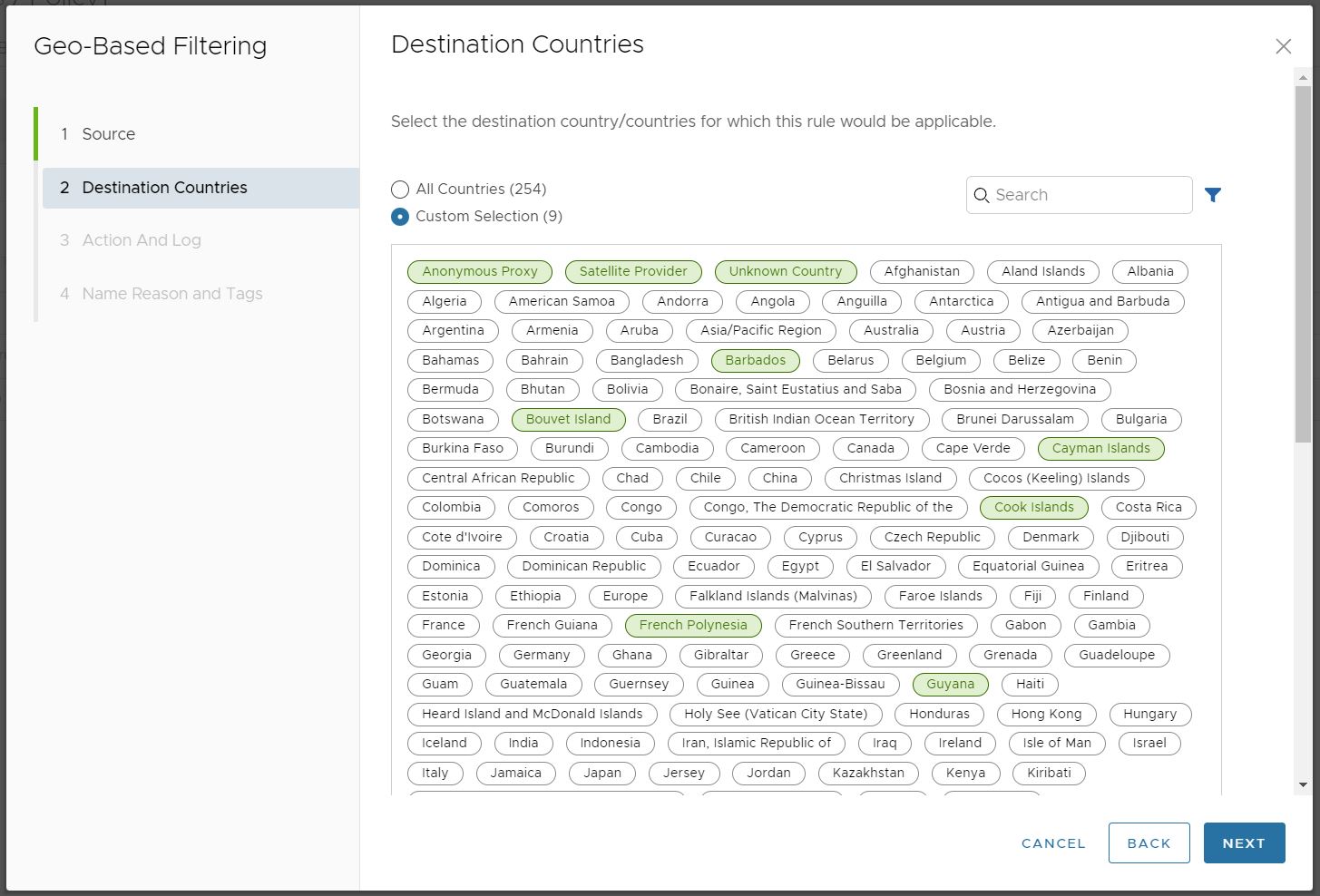

- 在目标国家/地区 (Destination Countries) 屏幕中,选择要应用规则或例外的国家/地区。

单击 所有国家/地区 (All Countries),将在规则中包含所有 251 个国家/地区加上匿名代理、卫星提供商和未知国家/地区。否则,使用 自定义选择 (Custom Selection) 单独选择您希望将规则应用到的每个国家/地区。注: 匿名代理 (Anonymous Proxy) 和 卫星提供商 (Satellite Provider) 类别用于帮助确保不会规避规则。客户端可以使用匿名代理或卫星提供商链接,以使发送到选定国家/地区的流量看起来像发送到未选定的国家/地区一样。将这两个目标添加到基于地理位置的规则有助于降低这种方法的成功率。注: 未知国家/地区 (Unknown Country) 类别确保 MaxMind 未成功解析并标识为“未知 (Unknown) 的流量仍然受基于地理位置的规则限制。有关特定国家/地区的 MaxMind 地理位置精度的更多信息,请参阅其 GeoIP2 城市精度页面。如果某个国家/地区的地理位置精度较低,请选择 未知国家/地区 (Unknown Country) 以确保规则完全涵盖该国家/地区。

单击 所有国家/地区 (All Countries),将在规则中包含所有 251 个国家/地区加上匿名代理、卫星提供商和未知国家/地区。否则,使用 自定义选择 (Custom Selection) 单独选择您希望将规则应用到的每个国家/地区。注: 匿名代理 (Anonymous Proxy) 和 卫星提供商 (Satellite Provider) 类别用于帮助确保不会规避规则。客户端可以使用匿名代理或卫星提供商链接,以使发送到选定国家/地区的流量看起来像发送到未选定的国家/地区一样。将这两个目标添加到基于地理位置的规则有助于降低这种方法的成功率。注: 未知国家/地区 (Unknown Country) 类别确保 MaxMind 未成功解析并标识为“未知 (Unknown) 的流量仍然受基于地理位置的规则限制。有关特定国家/地区的 MaxMind 地理位置精度的更多信息,请参阅其 GeoIP2 城市精度页面。如果某个国家/地区的地理位置精度较低,请选择 未知国家/地区 (Unknown Country) 以确保规则完全涵盖该国家/地区。单击下一步 (Next),将显示操作和日志 (Action and Log) 屏幕。

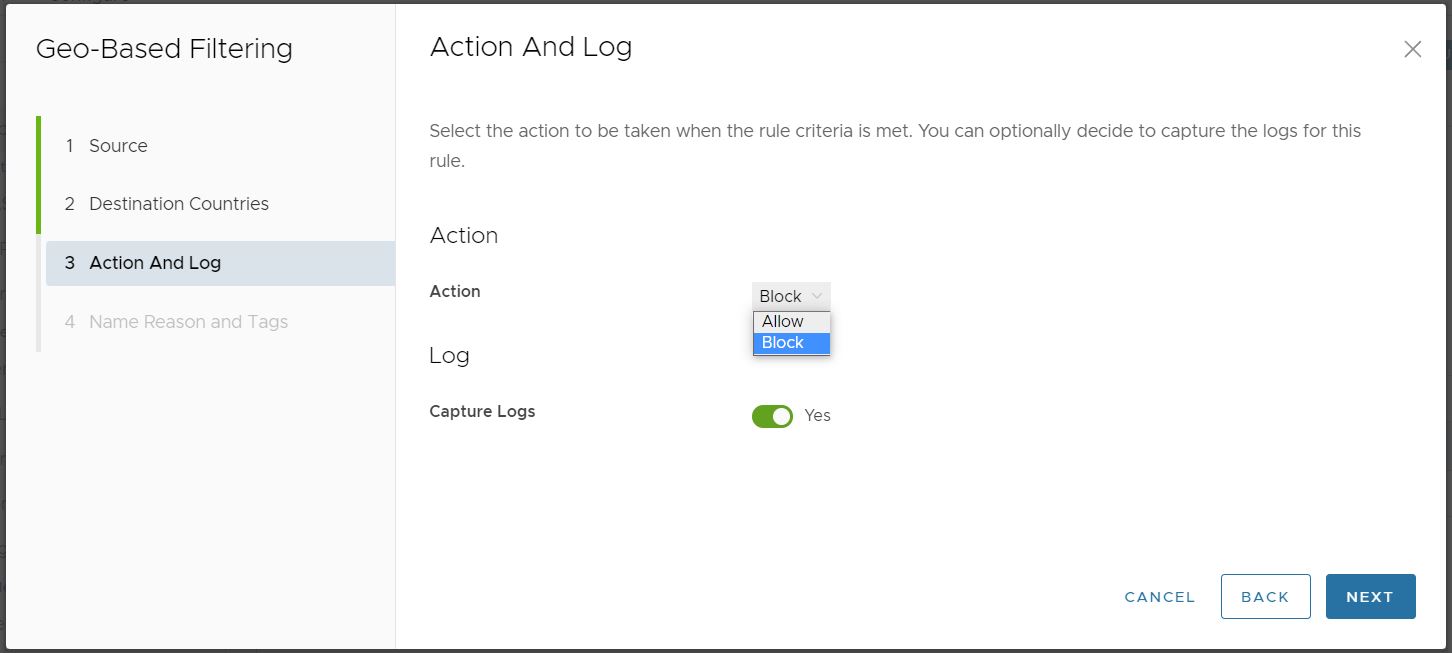

- 在操作和日志 (Action and Log) 屏幕中,从操作 (Action) 下拉菜单中选择阻止 (Block) 或允许 (Allow) 操作,以便在满足策略中定义的规则条件时执行。

接下来,指定在将规则应用于流量时是否应使用捕获日志 (Capture Logs)。

单击下一步 (Next),将显示名称、原因和标记 (Name, Reasons, and Tags) 屏幕。

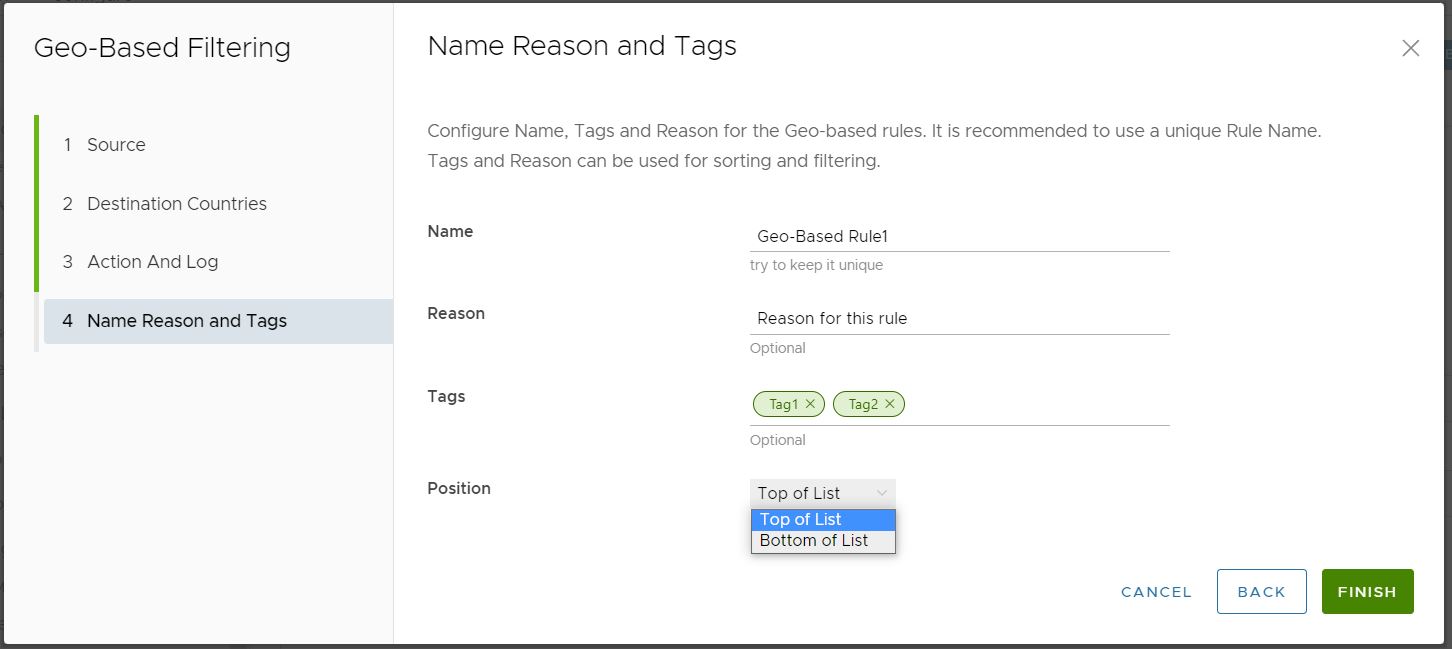

- 在名称、原因和标记 (Name, Reasons, and Tags) 屏幕中,配置唯一的规则名称(必需)、标记(如果使用)、原因(如果需要)以及规则在 URL 筛选规则列表中的位置(选项为“列表顶部”(Top of List) 或“列表底部”(Bottom of List))。

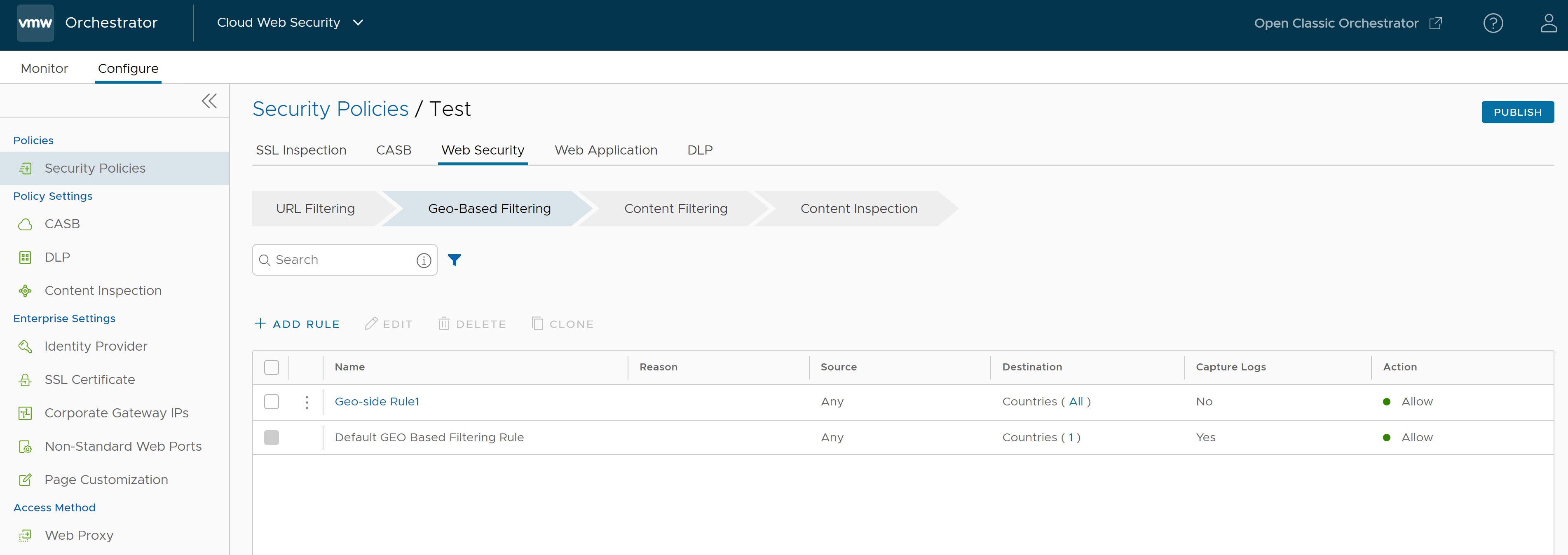

- 单击完成 (Finish),新创建的基于地理位置的筛选规则将显示在基于地理位置的筛选 (Geo-Based Filtering) 列表中。

- 要使新的安全策略规则生效,请选择该规则,然后单击屏幕右上角的发布 (Publish) 按钮。

- 在发布安全策略后,用户可以应用安全策略。

- 对于现有的安全策略,用户可以选中该策略的复选框以执行以下操作:

- 编辑 (Edit) - 允许修改现有的策略规则。

- 克隆 (Clone) - 允许从现有的策略中克隆策略。

- 删除 (Delete) - 允许删除策略。

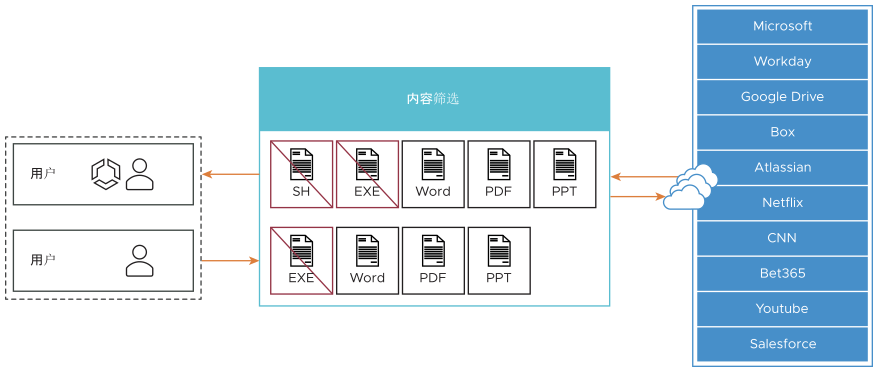

内容筛选

- 通过仅允许所需类型的内容来减少攻击面。

- 控制上载和下载的内容。

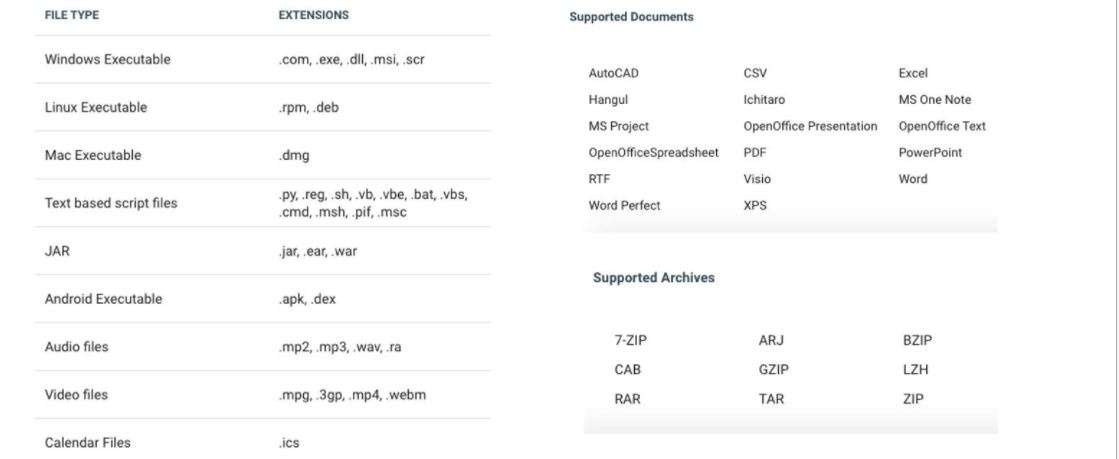

支持下列文档和文件类型。

内容筛选的默认规则是:

内容筛选的默认规则是:- 允许所有下载,但要先进行病毒扫描以识别不良内容。

- 允许所有上载,而无需进行检查。

注: 如果病毒扫描检测到下载中包含不良内容,此次下载将被阻止并记录在“事件”(Events) 中。

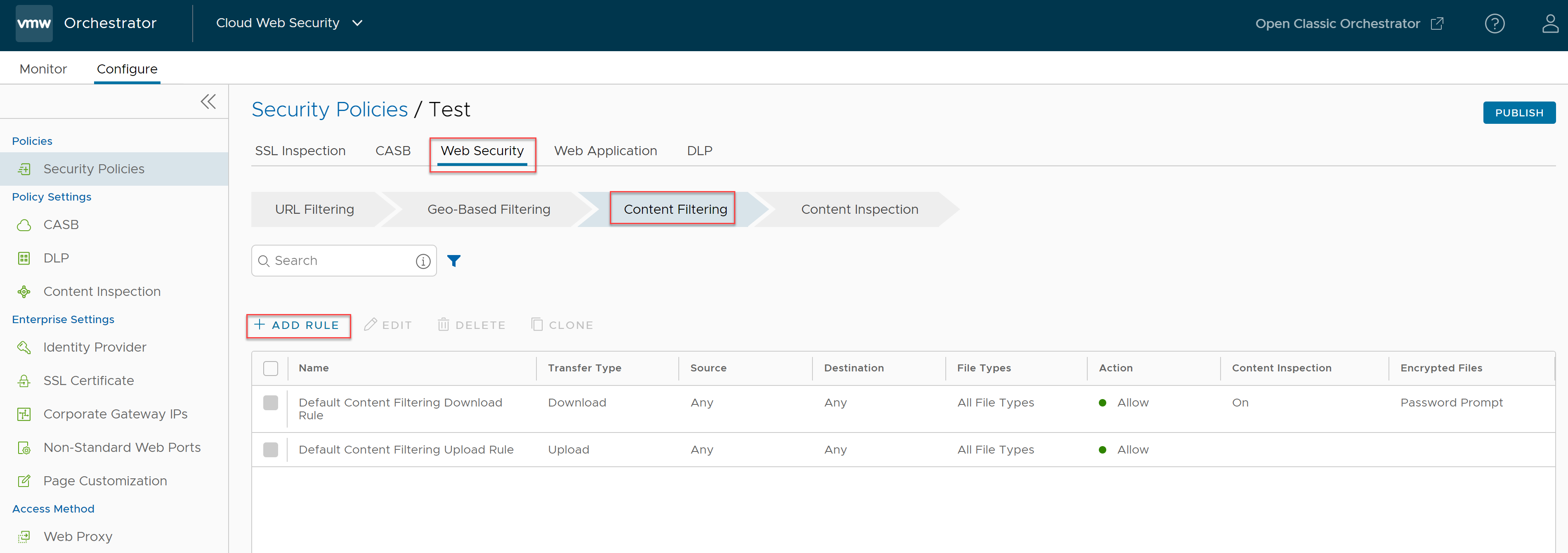

- 导航到 。

- 选择一个安全策略以配置内容筛选规则。

- 在选定的安全策略 (Security Policies) 屏幕中,单击 Web 安全 (Web Security) 选项卡。

- 在内容筛选 (Content Filtering) 选项卡下面,单击 + 添加规则 (+ ADD RULE)。

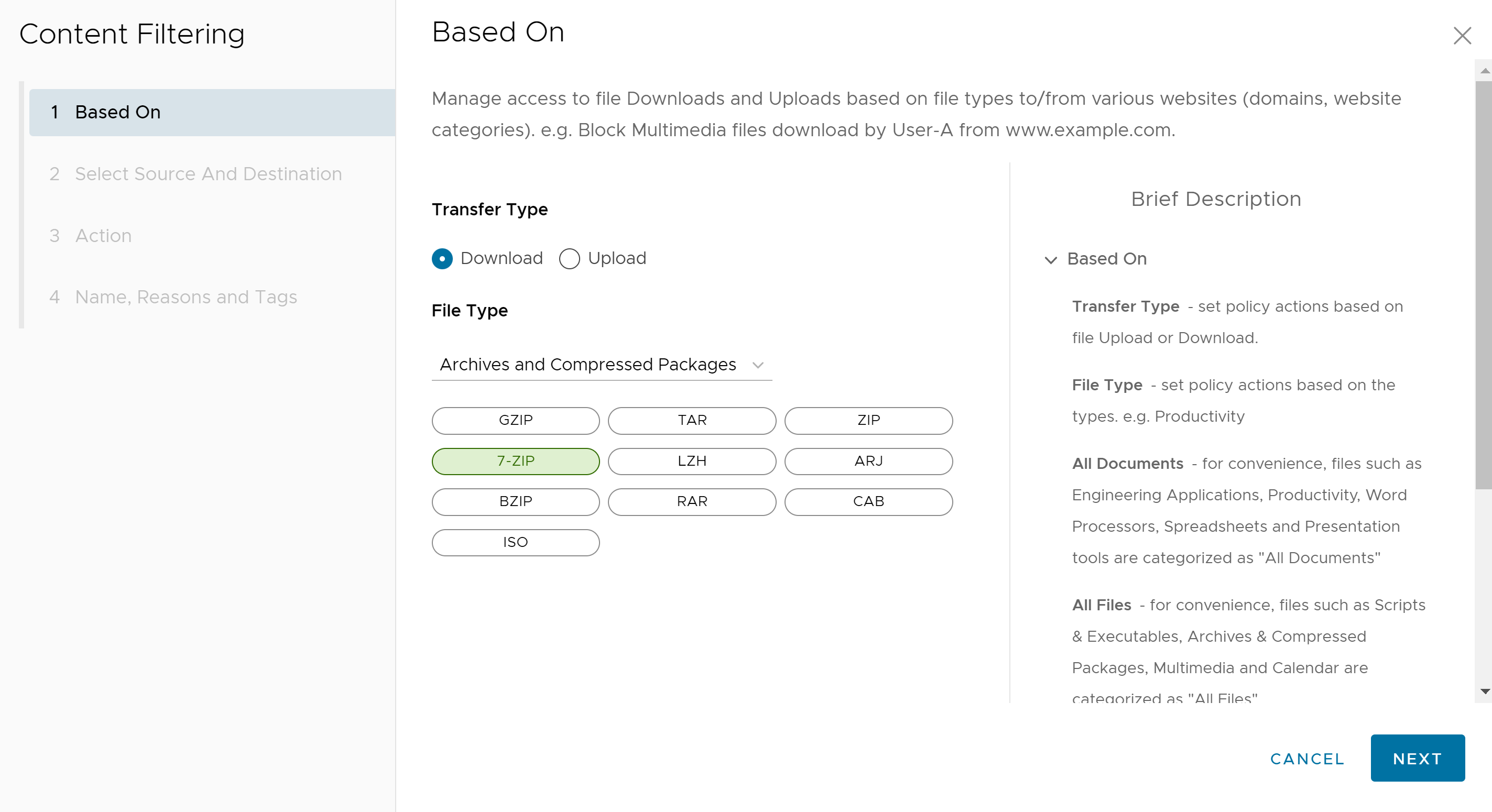

将显示管控依据 (Based On) 屏幕。

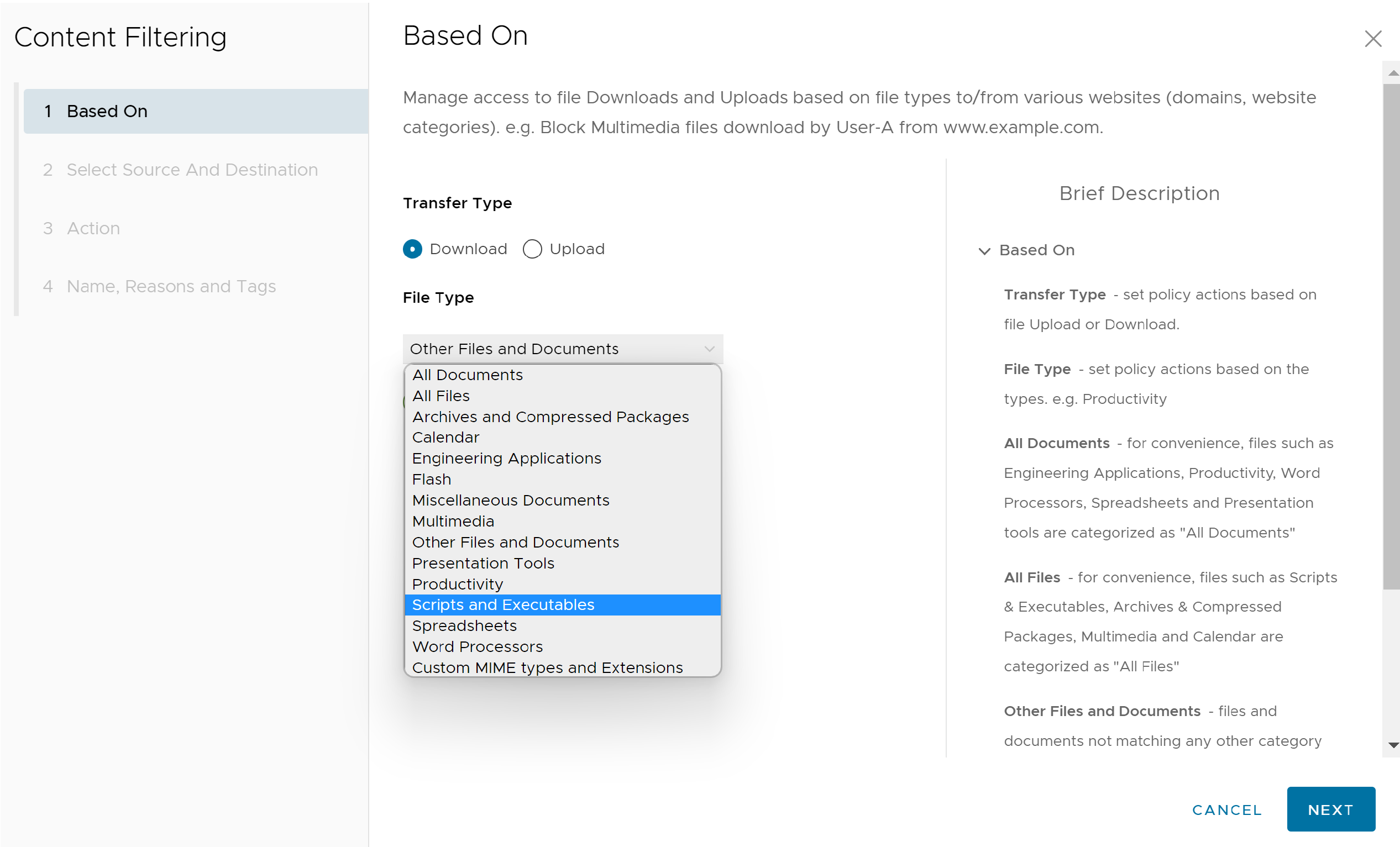

- 在管控依据 (Based On) 屏幕中,配置以下设置以根据文件类型管理对在各种网站中下载和上载的文件的访问:

- 对于传输类型 (Transfer Type),请选择下载 (Download) 或上载 (Upload) 单选按钮。用户不能同时选择这两个选项。如果用户同时需要使用下载和上载规则,则需要添加两个单独的规则。

- 从文件类型 (File Type) 下拉菜单中,选择一种文件类型。

- 单击下一步 (Next),将显示选择源和目标 (Select Source and Destination) 屏幕。

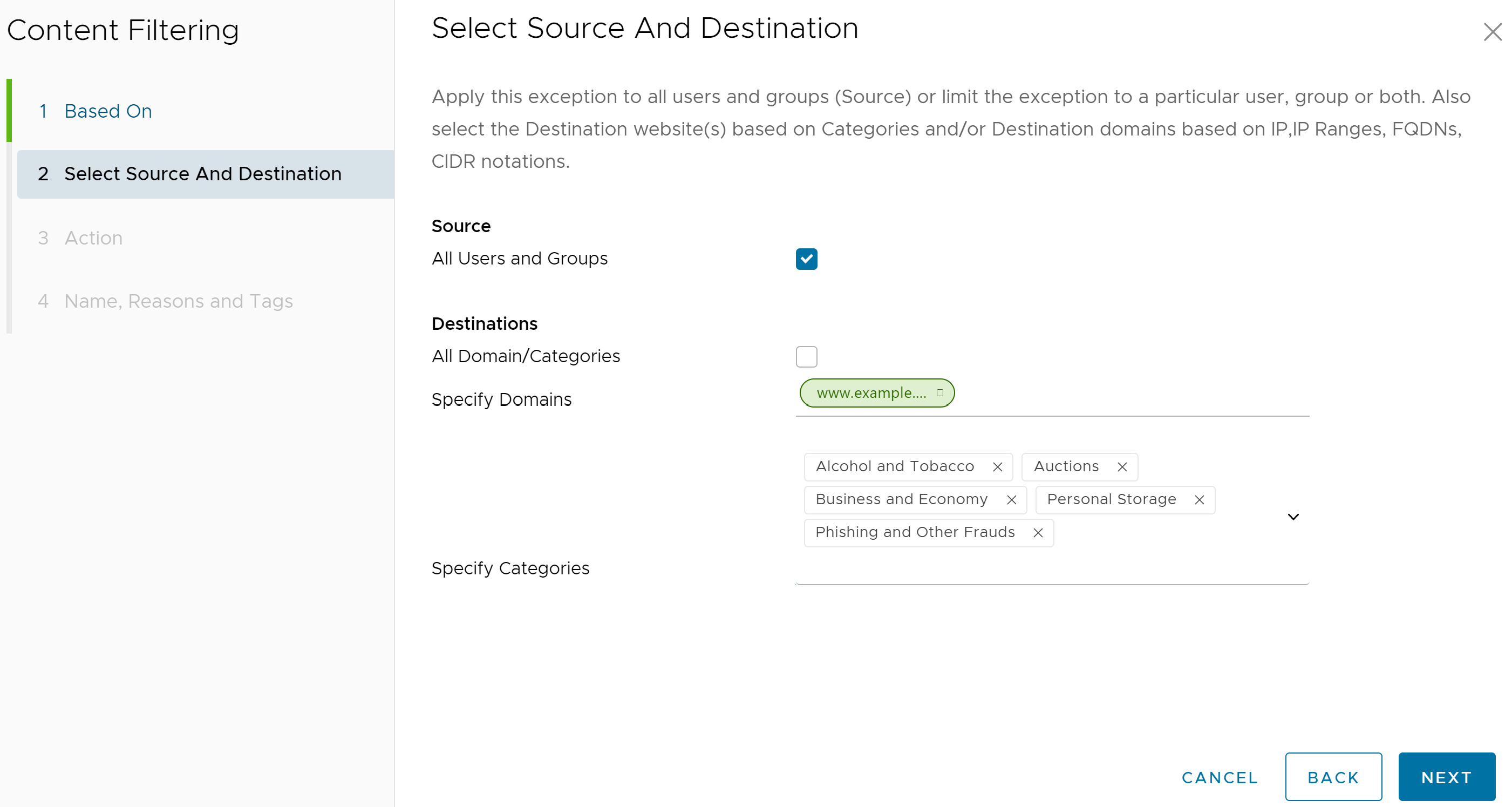

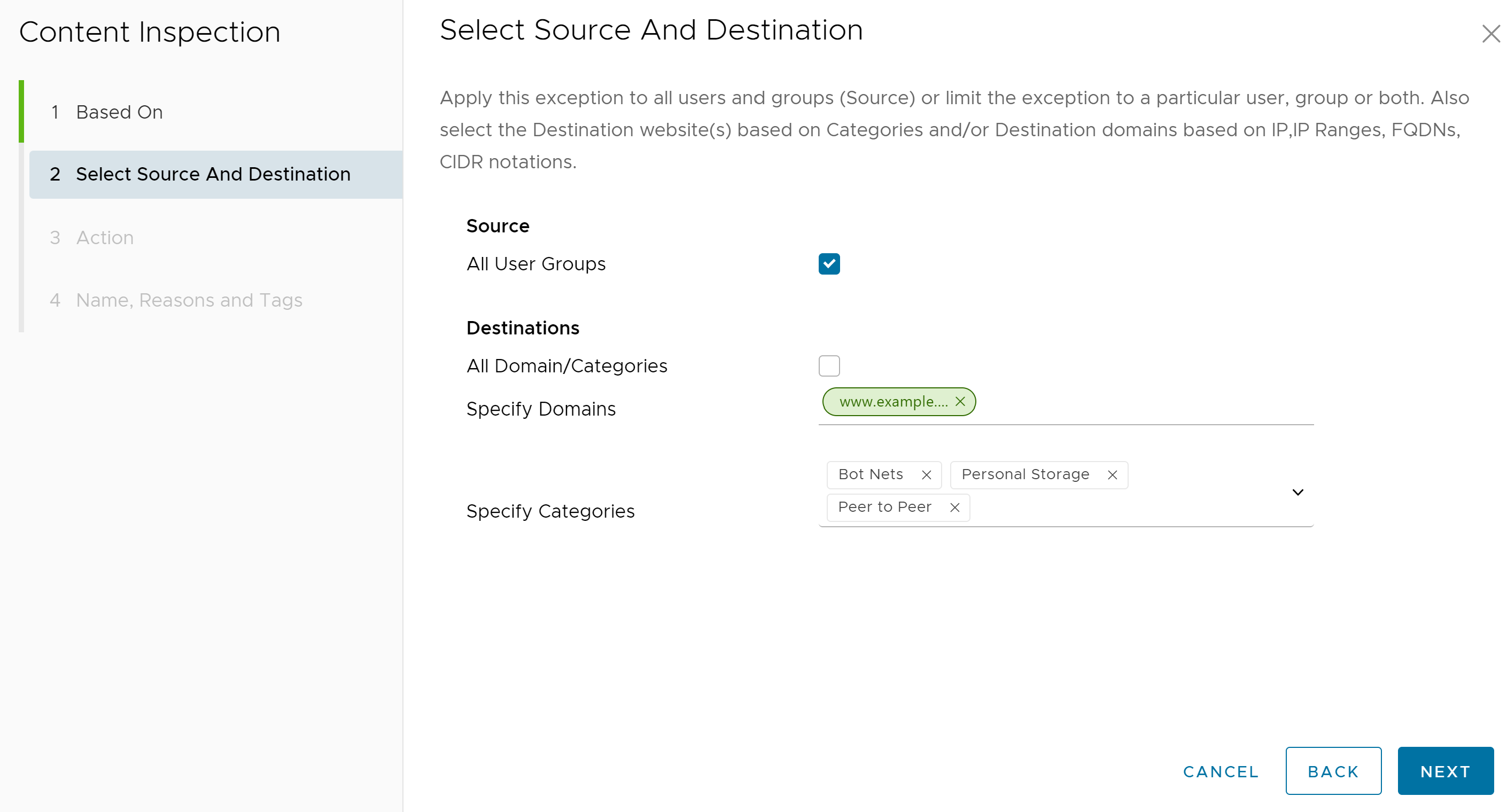

- 在选择源和目标 (Select Source and Destination) 屏幕中,选择要应用规则或例外的源和目标。

- 在源 (Source) 下面,选中所有用户和组 (All Users and Groups) 复选框以将规则应用于所有用户和组,或者取消选中该复选框以指定用户和组。

- 在目标 (Destinations) 下面,选中所有域/类别 (All Domain/Categories) 复选框以将规则应用于所有可用的域和类别,或者取消选中该复选框以指定要将规则应用于哪些域和类别。

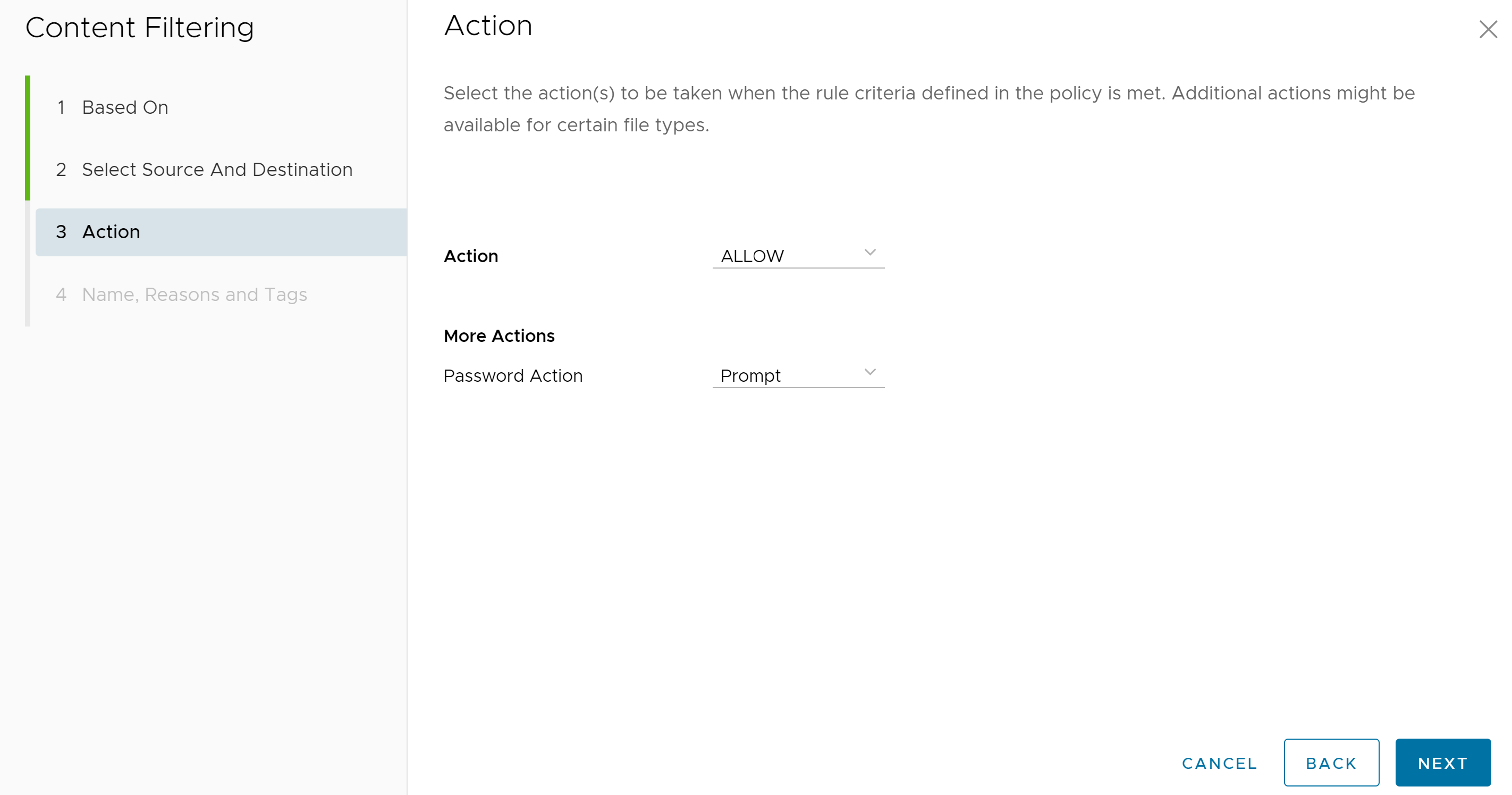

- 单击下一步 (Next),将显示操作 (Action) 屏幕。

- 在操作 (Action) 屏幕中,从操作 (Action) 下拉菜单中选择阻止 (Block) 或允许 (Allow) 操作,以便在满足策略中定义的规则条件时执行。此外,用户可以为某些文件类型设置密码操作 (Password Action)(“提示”(Prompt)、“允许”(Allow) 或“阻止”(Block))。

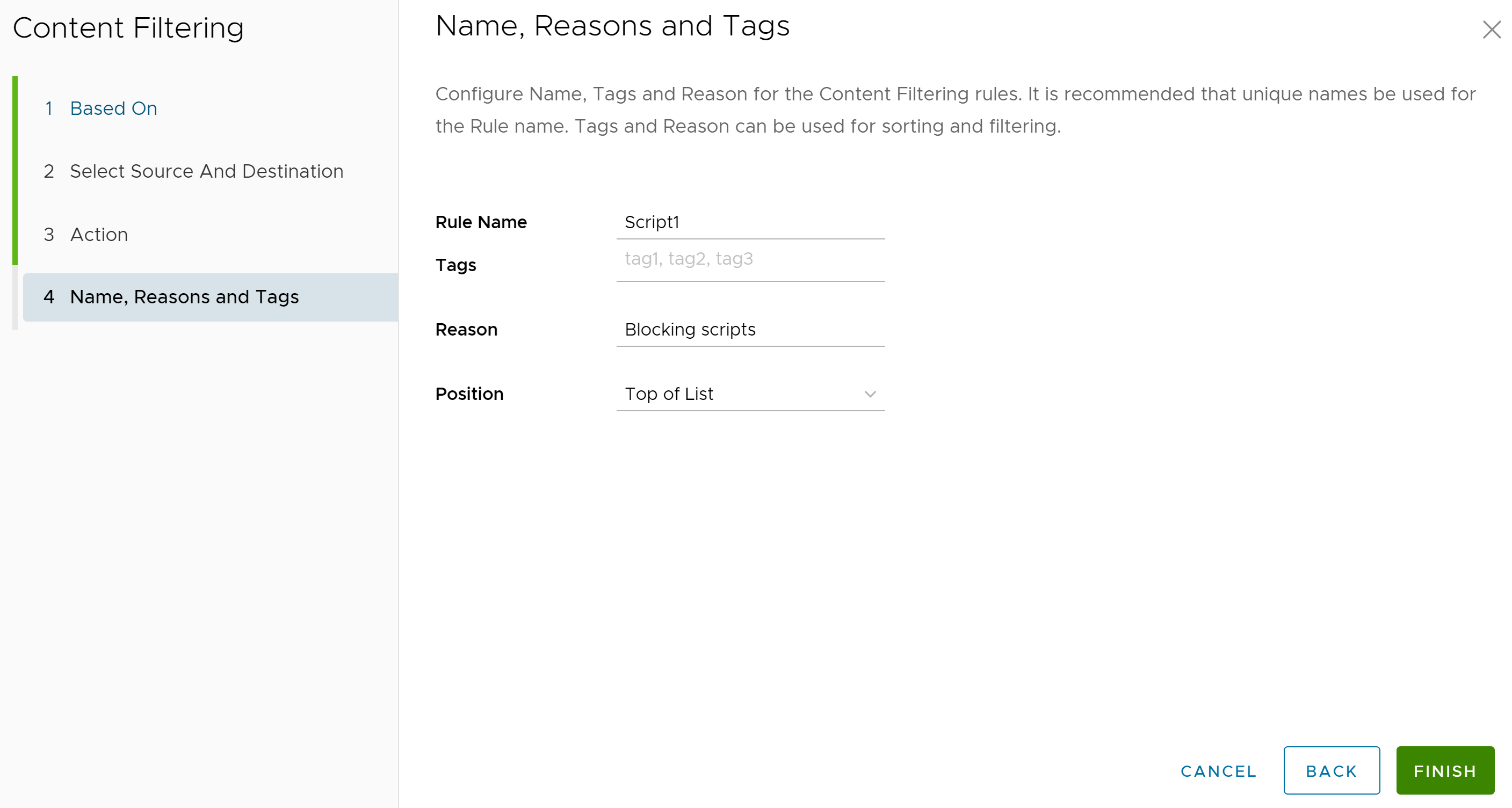

单击下一步 (Next),将显示名称、原因和标记 (Name, Reasons, and Tags) 屏幕。

- 在名称、原因和标记 (Name, Reasons, and Tags) 屏幕中,配置唯一的规则名称(必需)、标记(如果使用)、原因(如果需要)以及规则在内容筛选规则列表中的位置(选项为“列表顶部”(Top of List) 或“列表底部”(Bottom of List))。

注: “位置”(Position) 字段指定规则在内容筛选规则列表中的位置。

- 单击完成 (Finish),新创建的内容筛选规则将显示在内容筛选 (Content Filtering) 列表中。

- 用户可以选择执行以下操作:在“内容筛选”(Content Filtering) 下面配置另一个规则,配置不同的安全策略类别,或单击发布 (Publish) 按钮以发布安全策略(如果完成)。

- 在发布安全策略后,用户可以应用安全策略。

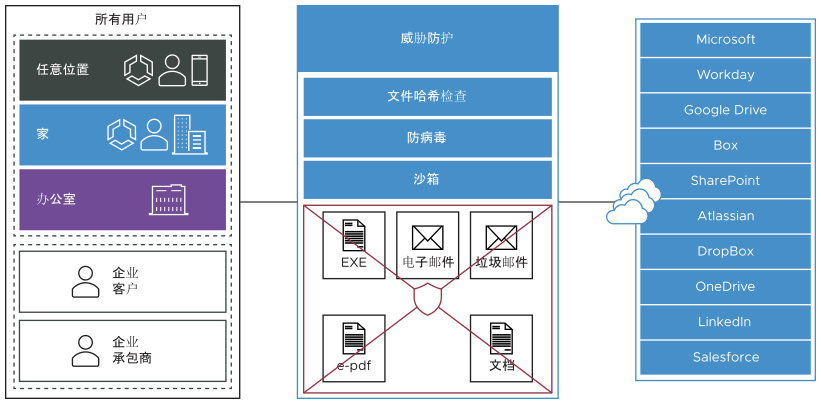

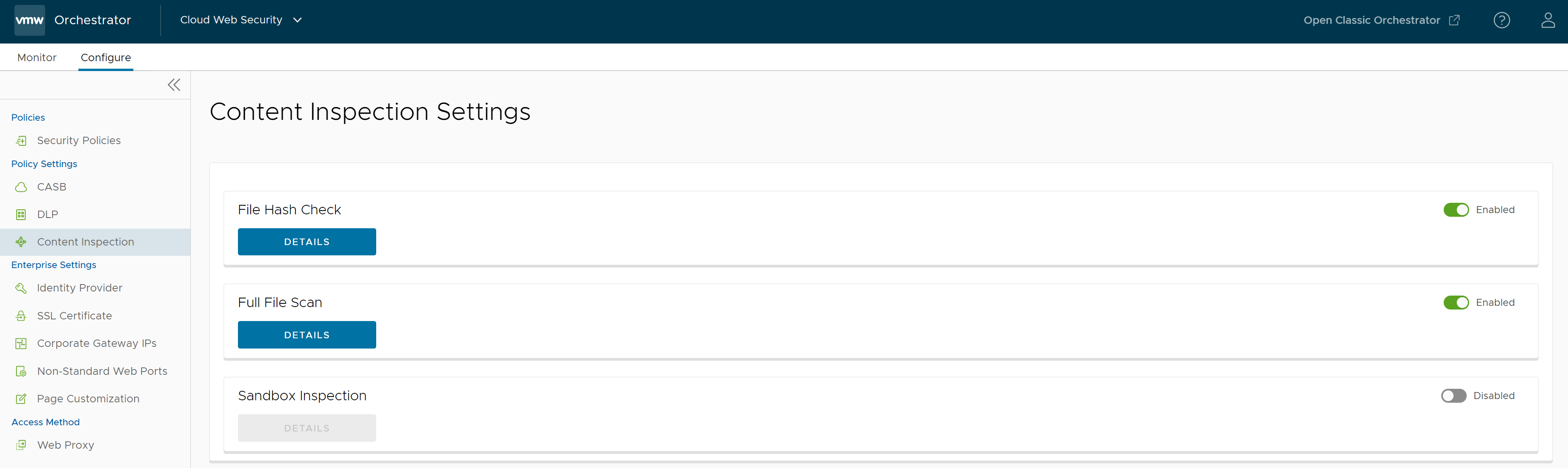

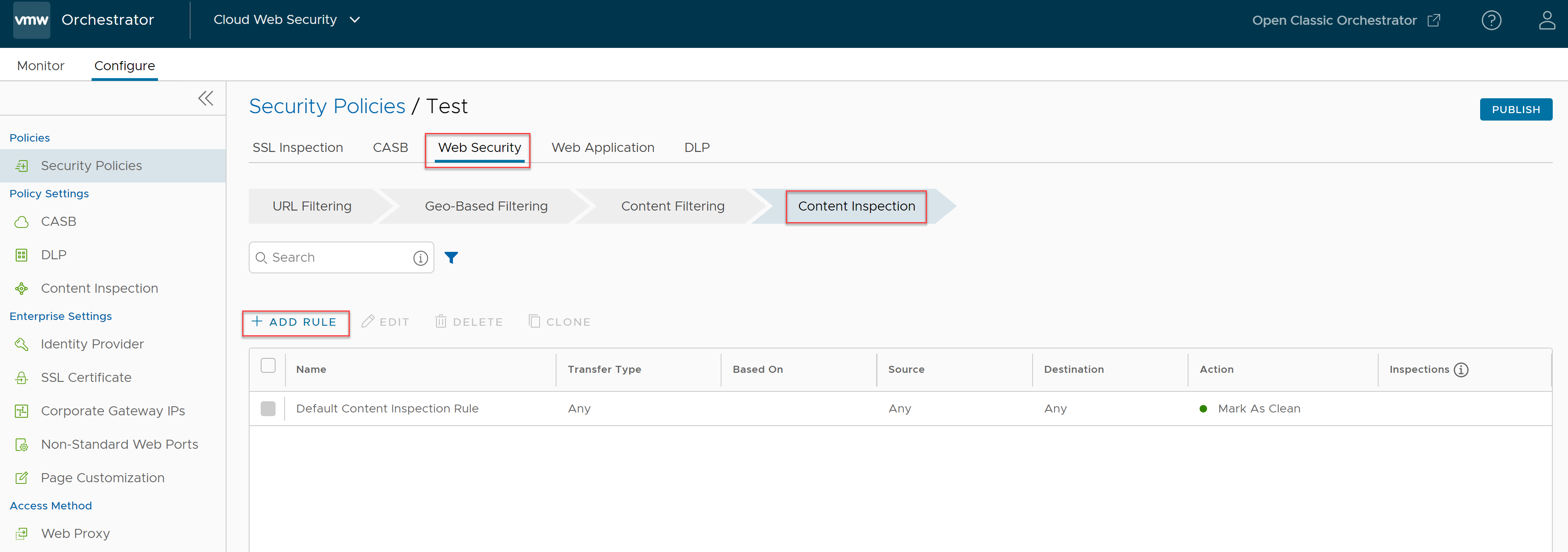

内容检查

通过内容检查,可防范含恶意软件内容的活跃站点,并抵御已知威胁和“零日”威胁。可以检查目前允许的内容,以确定它是否为不良内容。

- 文件哈希检查:扫描文件以确定它是否与 Cloud Web Security 数据库中存储的已知文件哈希相匹配。文件哈希是一个唯一值,该值会与来自 50 多个 AV 引擎的结果进行比较。哈希检查的结果可能是正常、恶意或未知。如果为正常,则允许在网络上传输文件。如果为恶意,则将丢弃文件。如果为未知,则将丢弃文件或将其发送到防病毒扫描程序,具体取决于所选的选项。默认情况下,将为策略激活该选项。

- 防病毒扫描:Cloud Web Security 防病毒应用程序扫描文件,以检查是否存在已知病毒和恶意软件特征码。如果文件与已知病毒或恶意软件匹配,则将丢弃文件。如果文件与已知病毒/恶意软件不匹配,则将丢弃文件或将其发送到沙箱,具体取决于所选的选项。默认情况下,将为策略激活该选项。

- 沙箱:沙箱是一个封闭环境,在该环境中,可以通过以下两种方式安全地分析文件:

- 静态分析:检查文件中包含的库、导入的函数,并扫描代码中的字符串、使用的链接方法等。

- 动态分析:在封闭环境中运行文件,并基于行为确定文件是否已感染病毒。动态分析需要更多的时间来处理。

默认情况下,将为策略停用沙箱检查。您可以从 页面中激活沙箱检查。

- 导航到 。

- 选择一个安全策略以配置内容检查规则。

- 在选定的安全策略 (Security Policies) 屏幕中,单击 Web 安全 (Web Security) 选项卡。

- 在内容检查 (Content Inspection) 选项卡下面,单击 + 添加规则 (+ ADD RULE)。

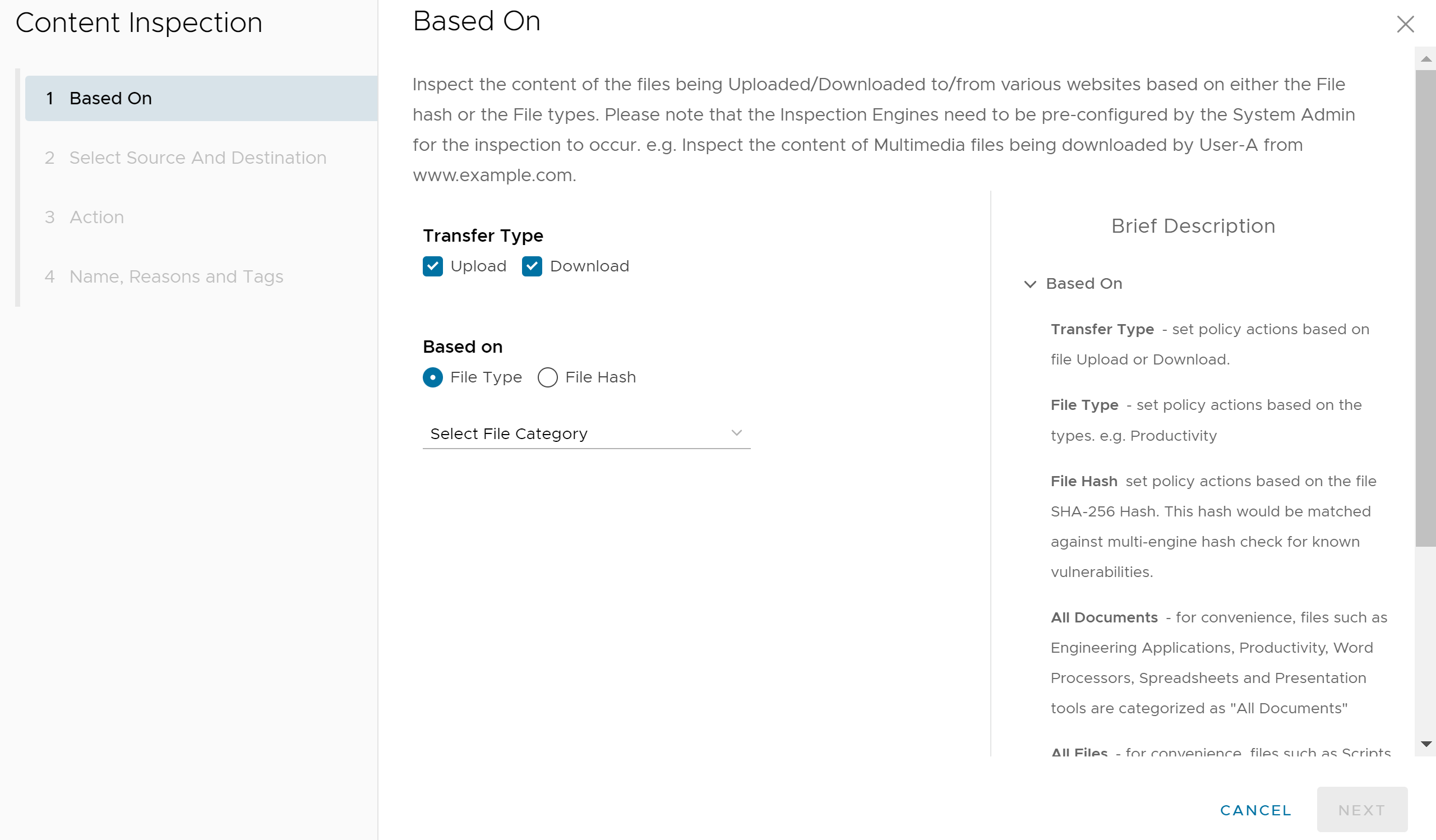

将显示管控依据 (Based On) 屏幕。

- 在管控依据 (Based On) 屏幕中,配置以下设置以根据文件哈希或文件类型检查在各种网站中上载/下载的文件内容:

- 对于传输类型 (Transfer Type),请选择下载 (Download) 或上载 (Upload) 单选按钮,或者同时选择这两种类型。

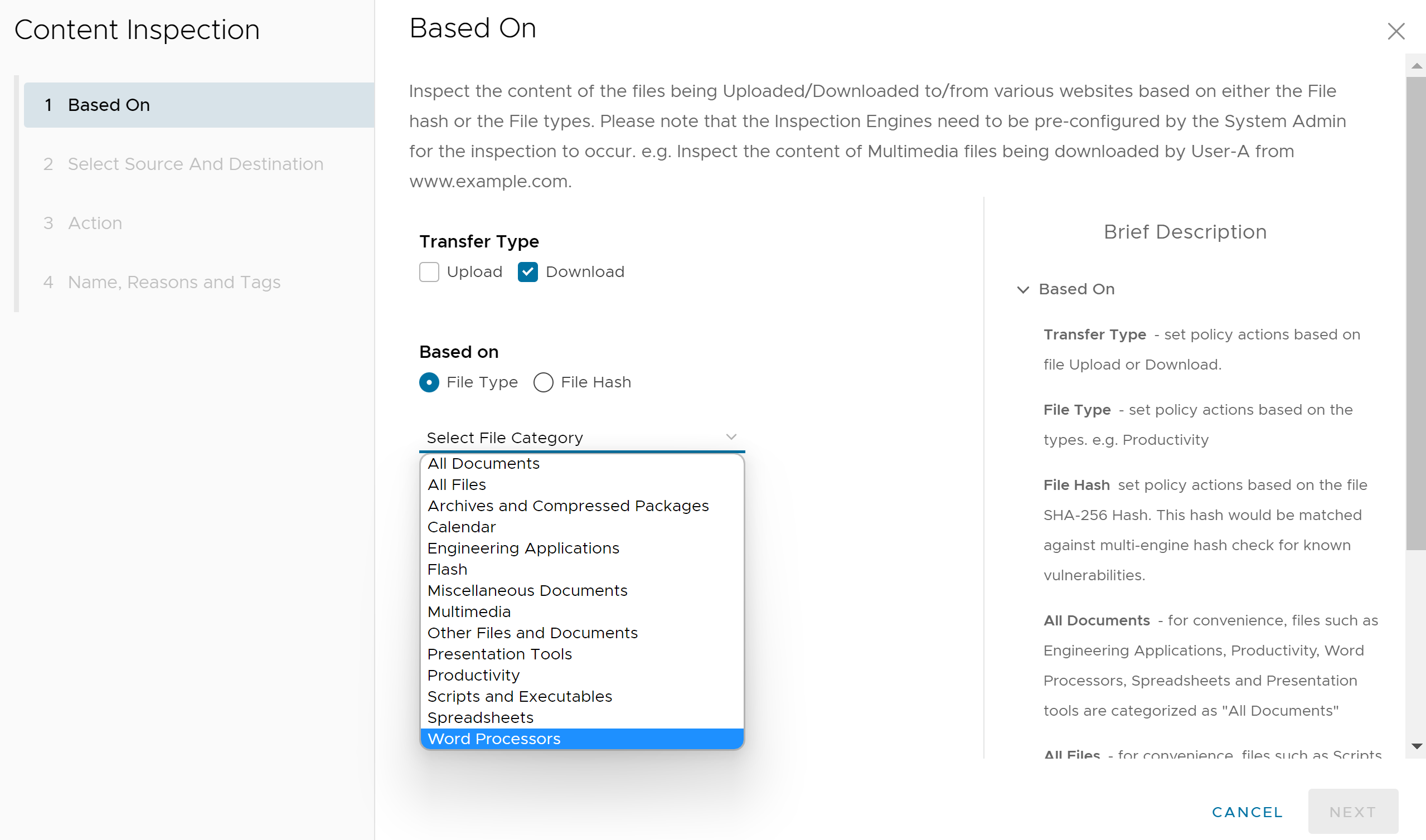

- 在基于 (Based on) 下,选择文件类型 (File Type) 或文件哈希 (File Hash),以指示检查是根据文件类型还是文件哈希查找文件。(用户不能同时选择两者。)

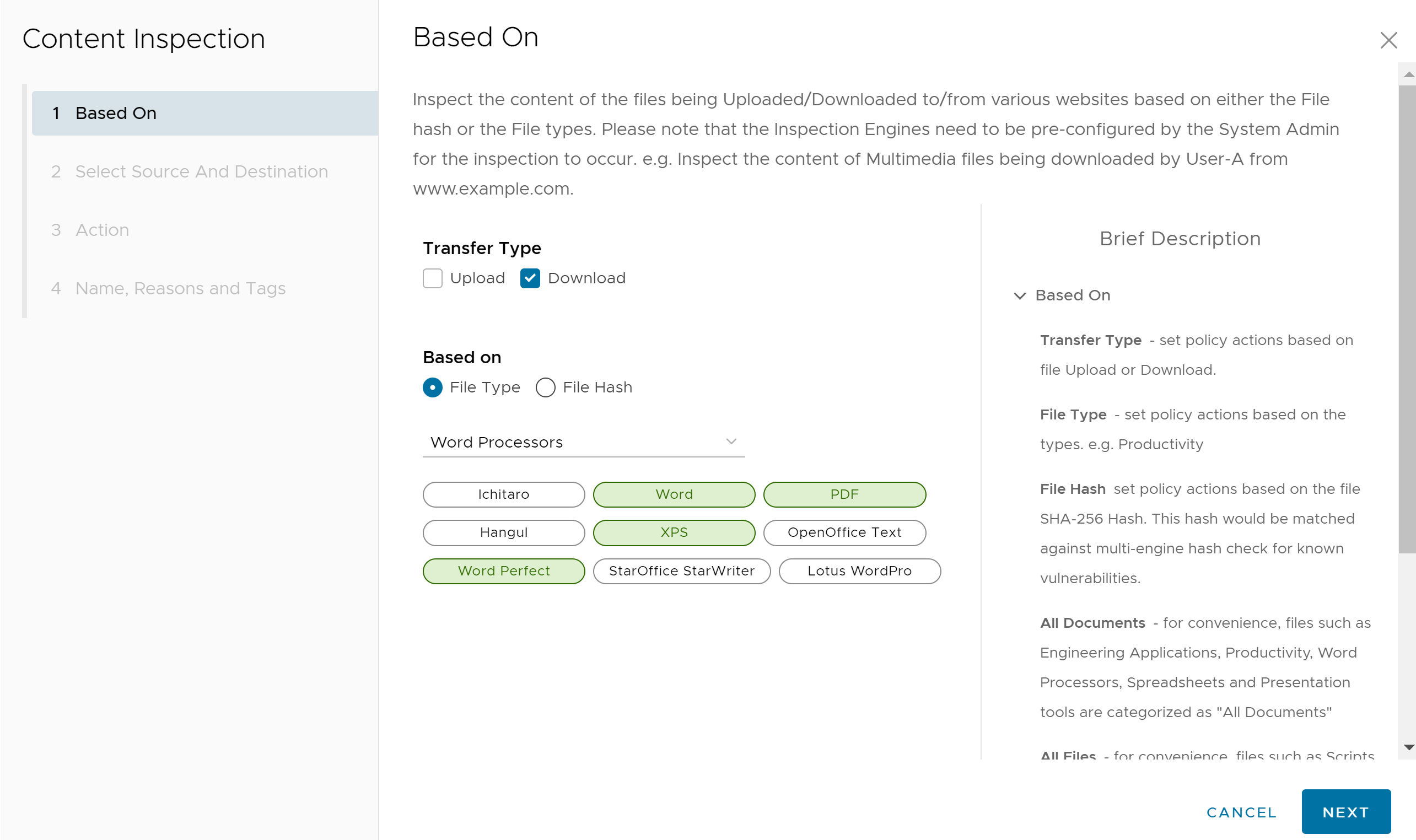

- 如果用户选择文件类型 (File Type),请从下拉菜单中选择一种类别。例如,用户可以配置一个规则,以检查与列出的文字处理器文件类型(Word、XPS、OpenOffice Text 和 Word Perfect)匹配的下载文件。

- 如果用户选择文件哈希 (File Hash),请在相应的文本框中输入 SHA-256 哈希。

- 如果用户选择文件类型 (File Type),请从下拉菜单中选择一种类别。例如,用户可以配置一个规则,以检查与列出的文字处理器文件类型(Word、XPS、OpenOffice Text 和 Word Perfect)匹配的下载文件。

- 单击下一步 (Next),将显示选择源和目标 (Select Source and Destination) 屏幕。

- 对于传输类型 (Transfer Type),请选择下载 (Download) 或上载 (Upload) 单选按钮,或者同时选择这两种类型。

- 在显示的源和目标 (Source and Destination) 屏幕中,选择要应用规则的源和目标。

- 在源 (Source) 下面,选中所有用户和组 (All Users and Groups) 复选框以将规则应用于所有用户和组,或者取消选中该复选框以指定用户和组。

- 在目标 (Destinations) 下面,选中所有域/类别 (All Domain/Categories) 复选框以将规则应用于所有可用的域和类别,或者取消选中该复选框以指定要将规则应用于哪些域和类别。

- 单击下一步 (Next),将显示操作 (Action) 屏幕。

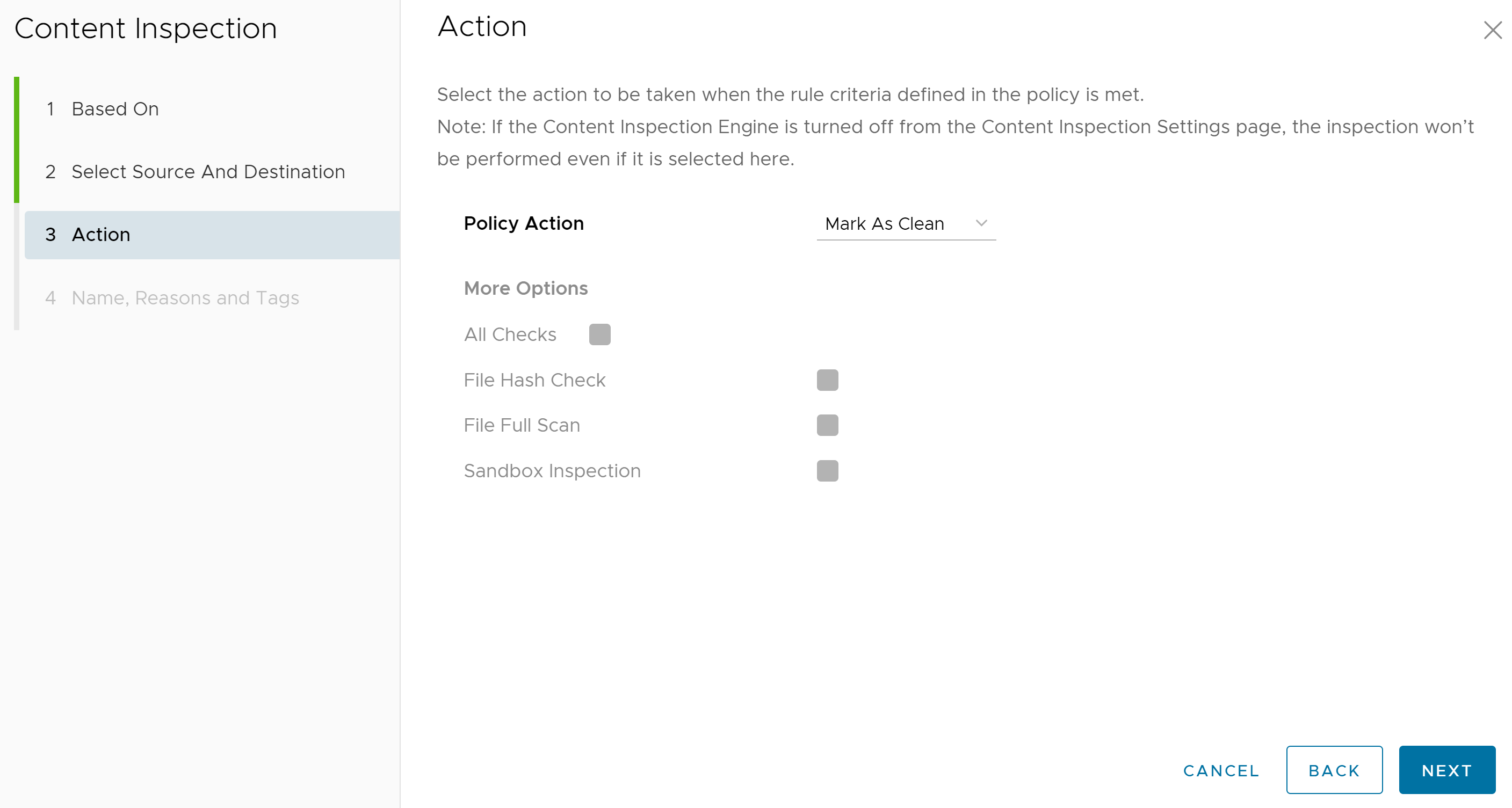

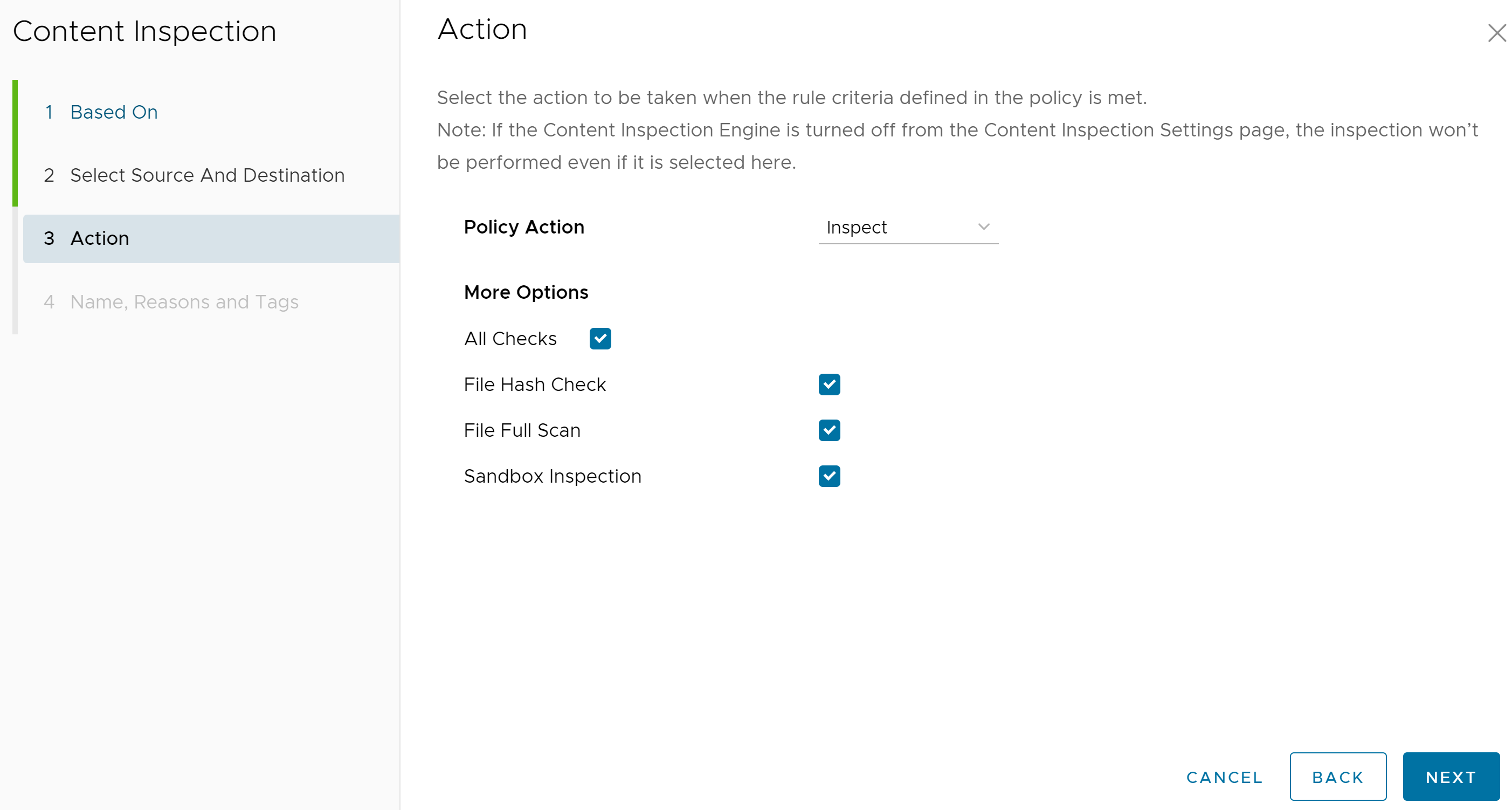

- 在操作 (Action) 屏幕中,从策略操作 (Policy Action) 下拉菜单中选择任何以下操作之一:标记为正常 (Mark As Clean)、标记为感染 (Mark As Infected) 或检查 (Inspect)。

表 1. 策略操作说明 策略操作 描述 标记为正常 (Mark As Clean) 将自动允许文件在网络上传输,而无需进行检查。 标记为感染 (Mark As Infected) 将自动把文件视为不安全的文件,并将其丢弃,而不允许在网络上传输。 检查 (Inspect) 匹配的文件将最多接受三项不同检查,如果文件未通过检查,则会将其丢弃。 - 如果用户选择标记为正常 (Mark as Clean) 或标记为感染 (Mark as Infected) 策略操作,则检查选项(“所有检查”(All Checks)、“文件哈希检查”(File Hash Check)、“文件完全扫描”(File Full Scan)、“沙箱检查”(Sandbox Inspection))不可用。

- 如果用户选择检查 (Inspect) 策略操作,则用户最多可以选择三个检查选项(“文件哈希检查”(File Hash Check)、“文件完全扫描”(File Full Scan)、“沙箱检查”(Sandbox Inspection))。

注: 所有检查 (All Checks) 选项意味着选择所有三个选项(“文件哈希检查”(File Hash Check)、“文件完全扫描”(File Full Scan)、“沙箱检查”(Sandbox Inspection))。

单击下一步 (Next),将显示名称、原因和标记 (Name, Reasons, and Tags) 屏幕。

- 如果用户选择标记为正常 (Mark as Clean) 或标记为感染 (Mark as Infected) 策略操作,则检查选项(“所有检查”(All Checks)、“文件哈希检查”(File Hash Check)、“文件完全扫描”(File Full Scan)、“沙箱检查”(Sandbox Inspection))不可用。

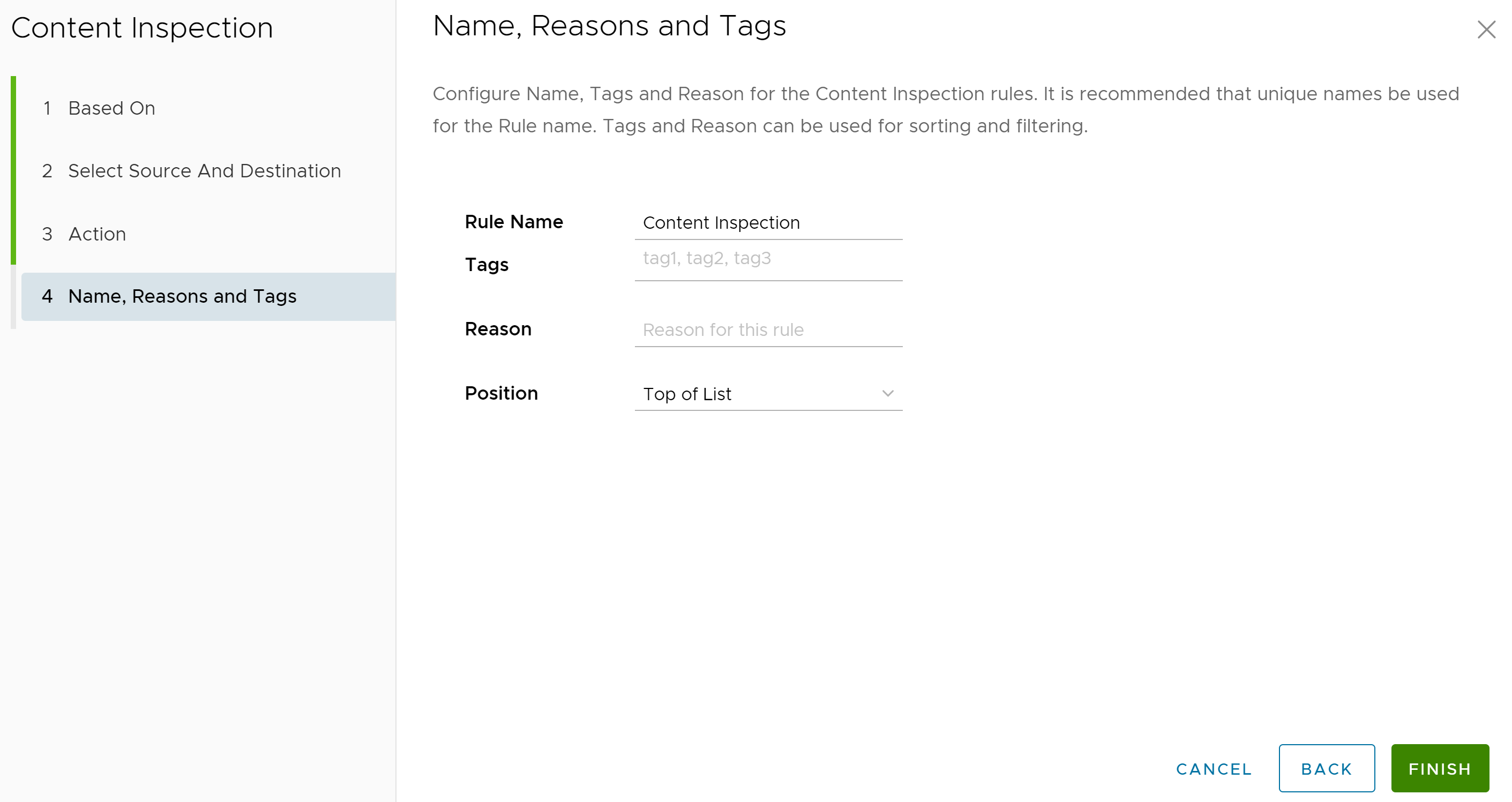

- 在名称、原因和标记 (Name, Reasons, and Tags) 屏幕中,配置唯一的规则名称(必需)、标记(如果使用)、原因(如果需要)以及规则在内容检查规则列表中的位置(选项为“列表顶部”(Top of List) 或“列表底部”(Bottom of List))。

注: “位置”(Position) 字段指定规则在内容检查规则列表中的位置。

- 单击完成 (Finish),新创建的内容检查规则将显示在内容检查 (Content Inspection) 列表中。

- 用户可以选择执行以下操作:在“内容筛选”(Content Filtering) 下面配置另一个规则,配置不同的安全策略类别,或单击发布 (Publish) 按钮以发布安全策略(如果完成)。

- 在发布安全策略后,用户可以应用安全策略。