本节介绍了将 Azure Active Directory (AD) 配置为 Cloud Web Security 的身份提供程序 (IdP)。这样,就可以将 Cloud Web Security 策略配置为匹配用户名或组,以及在 Web 和 DLP 日志中记录用户访问。我们先介绍 Azure AD 配置,然后介绍 VMware Cloud Orchestrator 配置。

必备条件

用户需要使用以下内容以将 Azure Active Directory 配置为

Cloud Web Security 的身份提供程序:

- Azure 帐户

- Azure Active Directory (AD) 租户

提示: 此处介绍了创建 Azure AD 租户的过程。

- 生产 VMware Cloud Orchestrator 中已激活 Cloud Web Security 的客户企业。Orchestrator 必须使用 4.5.0 或更高版本。

Azure 配置

- 使用您的企业凭据或 Azure AD 租户的本地用户登录到 Azure 门户 (https://portal.azure.com/)。

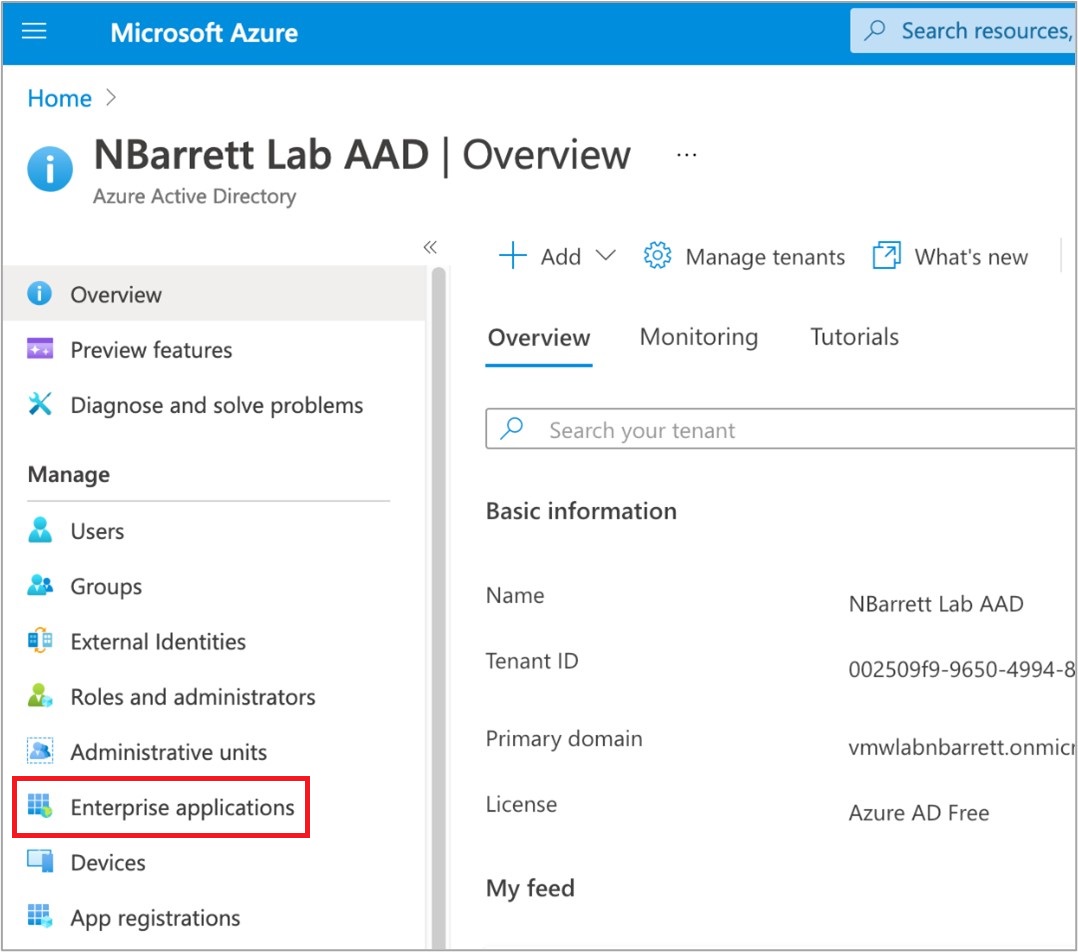

- 在顶部搜索栏中搜索 Active Directory 以访问 Azure Active Directory 服务。

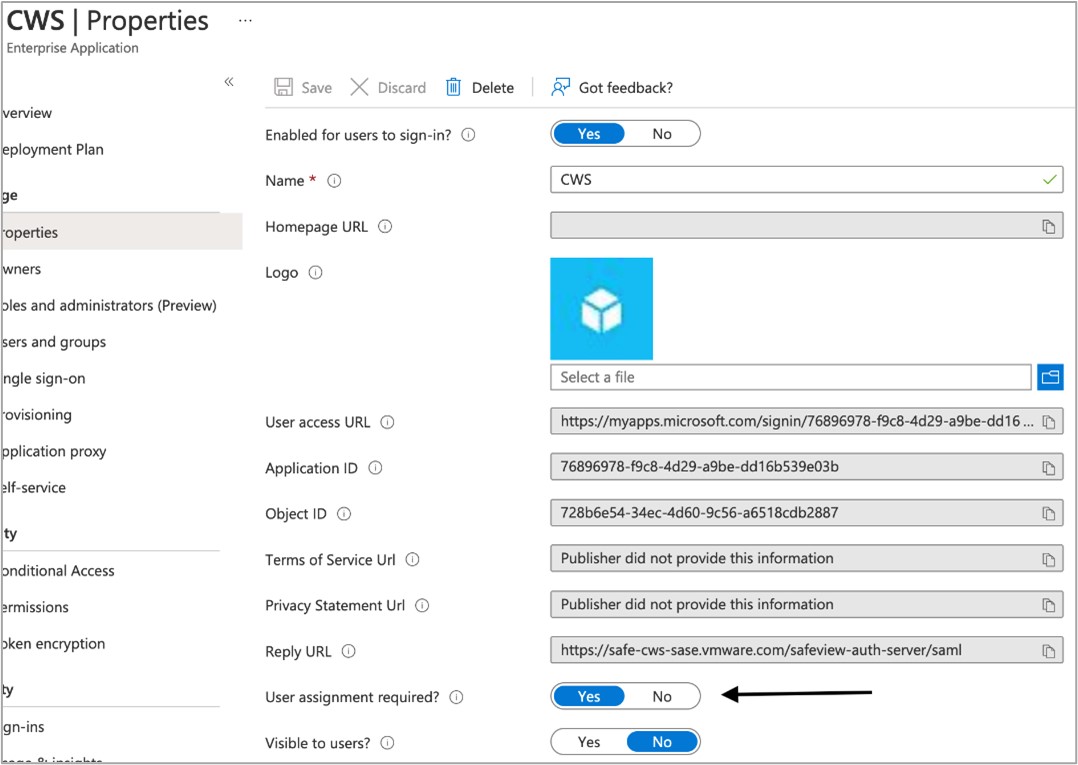

- 单击左侧面板中的企业应用程序 (Enterprise Applications):

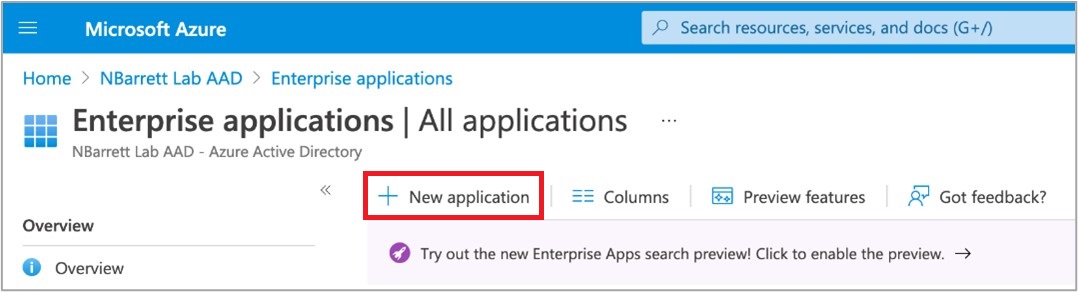

- 单击企业应用程序 (Enterprise Applications) 面板顶部的新建应用程序 (New application):

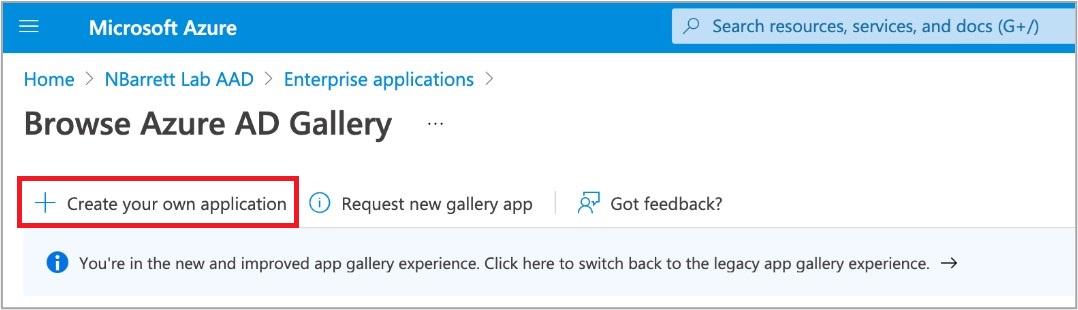

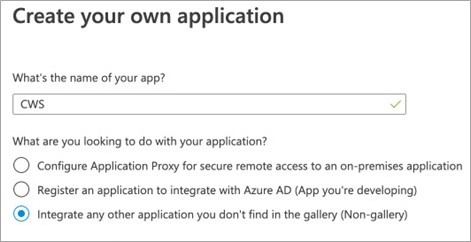

- 单击新建应用程序 (New application) 面板顶部的创建您自己的应用程序 (Create Your Own Application)。

- 输入名称(例如 CWS),并确保选择了非库 (Non-gallery) 单选选项。

- 单击创建您自己的应用程序 (Create Your Own Application) 表单底部的创建 (Create)。

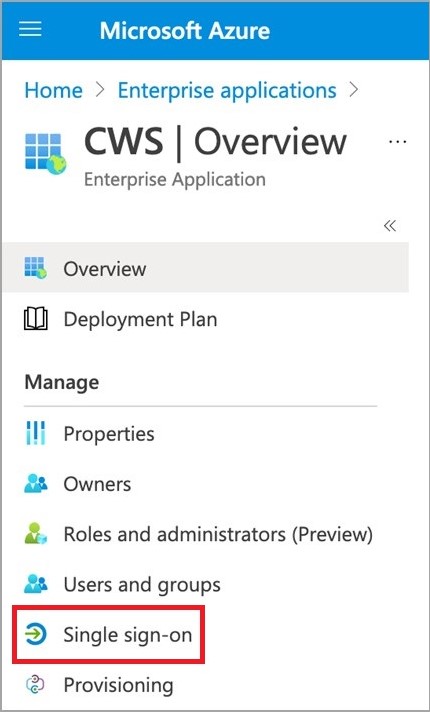

- 使用 Cloud Web Security (CWS) 企业应用程序 (Cloud Web Security (CWS) Enterprise Application) 页面的左侧面板单击单点登录 (Single sign-on) 面板。

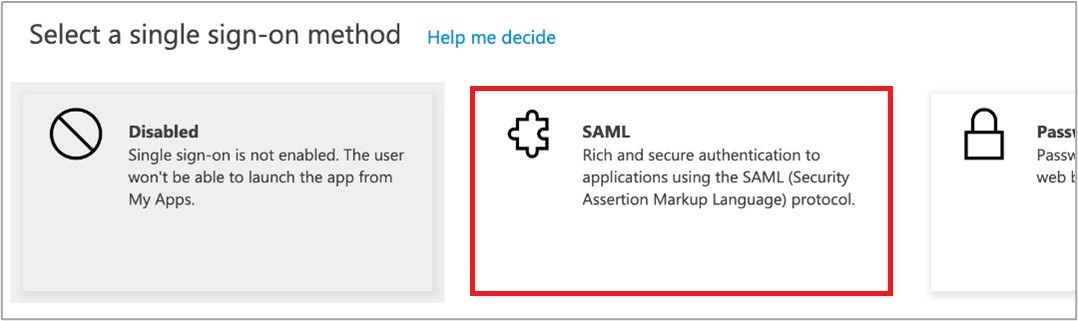

- 单击 SAML(安全断言标记语言)以作为您选择的单点登录方法。

- 使用右上角的编辑铅笔图标填写 (1) 部分,如下所示。在输入所需的所有详细信息后,单击弹出窗格顶部的保存 (Save)。

字段名称 字段值 字段描述 标识符 (实体 ID) (Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Azure AD 允许多个值。将其设置为该值,并为其选中默认 (Default) 复选框。这是 Cloud Web Security 在 SAML AuthRequest 消息中为其自身显示的实体 ID。 回复 URL (ACS URL) (Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml 这是 Azure AD 将 SAML 断言负载重定向到的 URL。这是 Cloud Web Security 了解已成功验证用户身份的方式。 登录 URL (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml 这用于 Azure AD 启动到 Cloud Web Security 的身份验证(相对于 Cloud Web Security 重定向到 Azure AD)。通常不会使用该字段。 - 将 (3) 和 (4) 部分中的以下项目复制到文本编辑器(例如 Windows 记事本或 Mac TextEdit)中。

字段名称 字段描述 (3) 部分 - 证书 (Base64) (Section (3) - Certificate (Base64)) 这是 Azure AD 用于对 SAML 断言进行签名的密钥对的公钥。Cloud Web Security 可以使用该密钥验证断言是否真的是由该 Azure AD 集成创建的。下载此文件并保留其内容。它应该以 -----BEGIN CERTIFICATE----- 开头,并以 -----END CERTIFICATE----- 结尾。 (4) 部分 - Azure AD 标识符 (Section (4) - Azure AD Identifier) 这是 Azure AD IdP 的 SAML entityID。在回复 URL(请参见步骤 10)的负载中,这向 Cloud Web Security 表明 SAML 断言来自该 Azure AD 集成。 (4) 部分 - 登录 URL (Section (4) - Login URL) 这是 Cloud Web Security 将重定向到的 Azure AD 登录 URL,以允许用户登录到 Azure AD(如果他们尚未登录)。 - 单击用户属性和声明 (User Attributes & Claims) 右上角的铅笔图标。

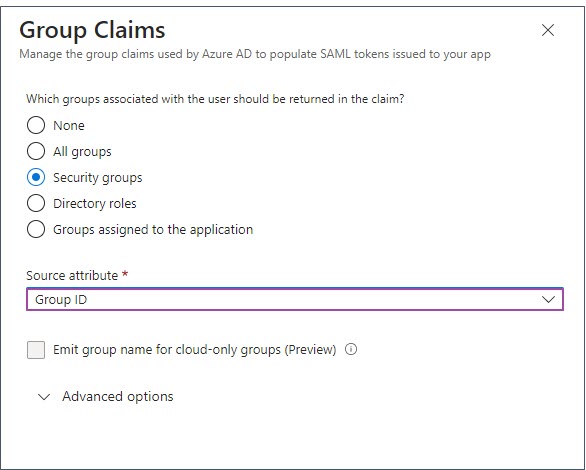

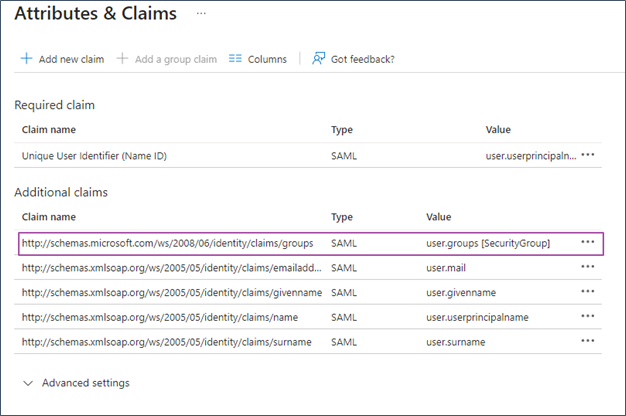

- 使用以下设置添加一个组声明。选择“组 ID”(Group ID) 以作为源属性。

在 属性和声明 (Attribute & Claims) 窗口中,将添加该组声明。

在 属性和声明 (Attribute & Claims) 窗口中,将添加该组声明。

- Azure AD SAML 配置现已完成。

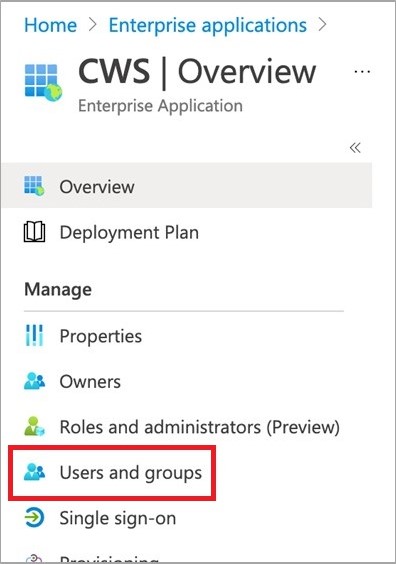

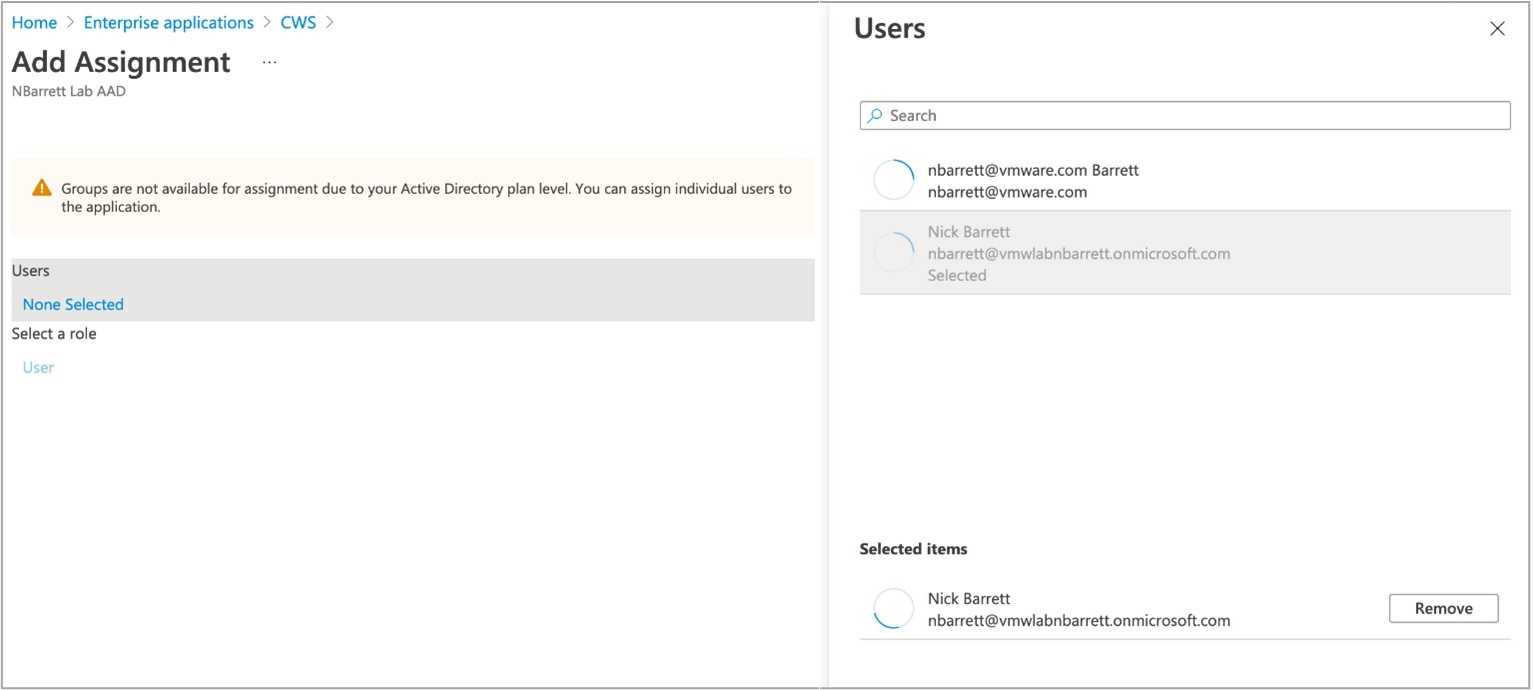

- 单击 Cloud Web Security 企业应用程序 (Enterprise applications) 页面的用户和组 (Users and Groups) 部分。

- 选择应允许访问 Cloud Web Security 应用程序的用户和/或组。然后,单击分配 (Assign)。

重要说明:

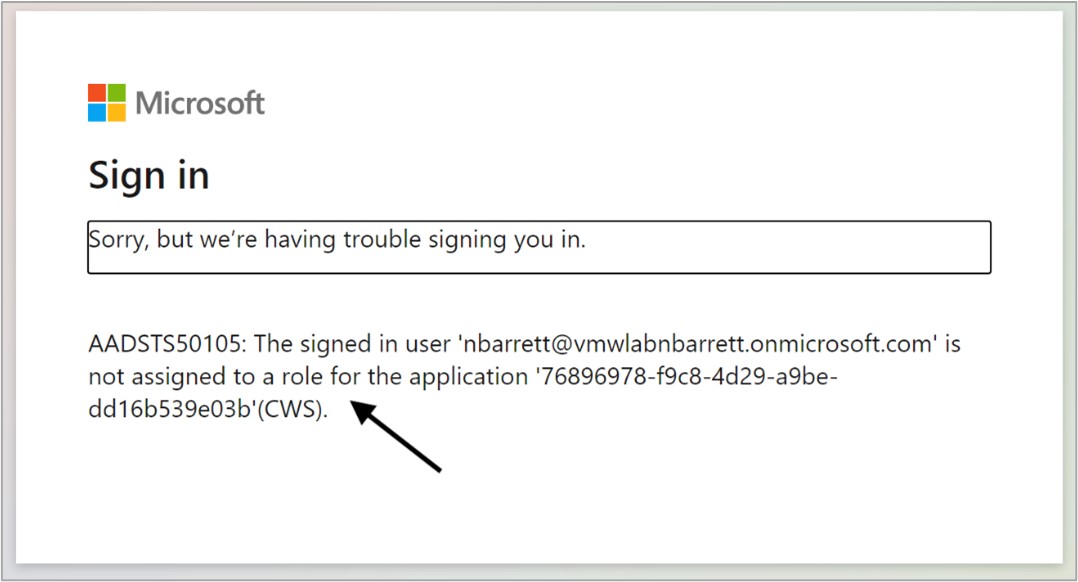

重要说明:- 如果未完成该步骤,当用户尝试在 Cloud Web Security 工作流中进行身份验证时,将向用户显示一条错误消息,指出没有为他们批准该应用程序。

- 仅当用户具有升级的 Azure Active Directory P1 或 P2 租户时,才能选择组。默认 AD 计划级别仅允许将单个用户分配给该应用程序。

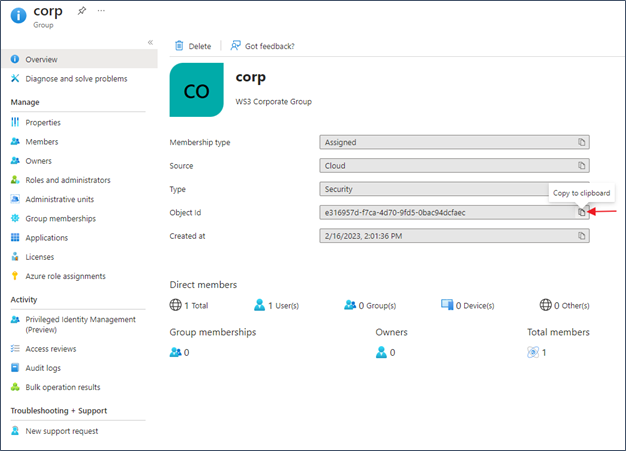

- 在 Azure 门户中,导航到 Azure Active Directory > 组 (Groups),然后选择组名称以显示组属性。从 Azure 组中复制对象 ID (Object ID) 值。

注: 要在 CWS 策略中使用 Azure 组,您需要获取 Azure 组的对象 ID。

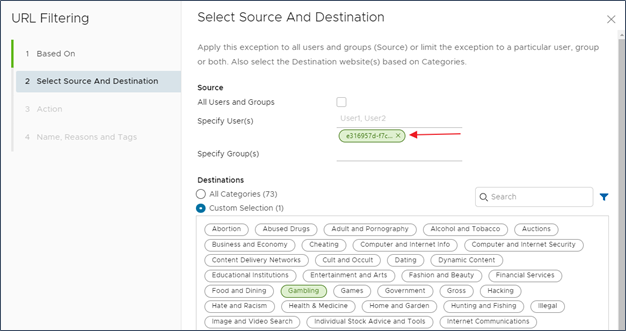

使用 对象 ID (Object ID) 指定您希望在 CWS 策略中匹配的 Azure 组。在以下示例中,Azure AD 组“ corp”与 赌博 (Gambling) 类别的 URL 筛选策略相匹配。

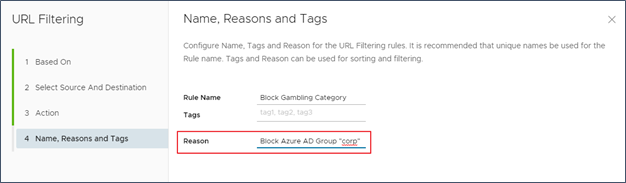

使用 对象 ID (Object ID) 指定您希望在 CWS 策略中匹配的 Azure 组。在以下示例中,Azure AD 组“ corp”与 赌博 (Gambling) 类别的 URL 筛选策略相匹配。 为了避免混淆,还建议在 CWS 策略的 原因 (Reason) 字段中包含引用原始 Azure 组名称的信息。在以下示例中,引用“ corp”组或创建一个标记。

为了避免混淆,还建议在 CWS 策略的 原因 (Reason) 字段中包含引用原始 Azure 组名称的信息。在以下示例中,引用“ corp”组或创建一个标记。

VMware Cloud Orchestrator配置

- 登录到 Orchestrator UI。

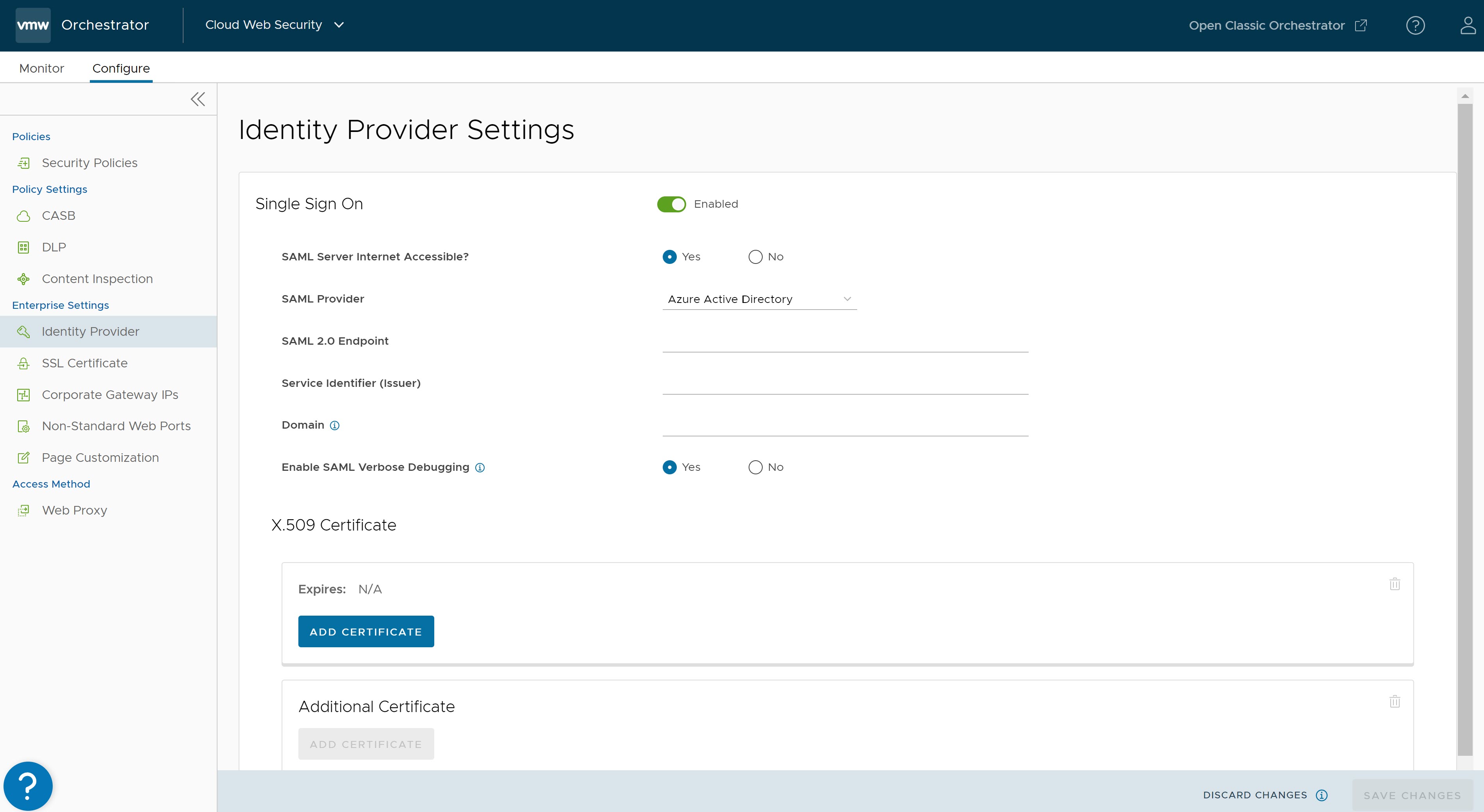

- 转到 。将显示身份提供程序设置 (Identity Provider Settings) 页面。

- 将单点登录 (Single Sign On) 切换到已启用 (Enabled)。

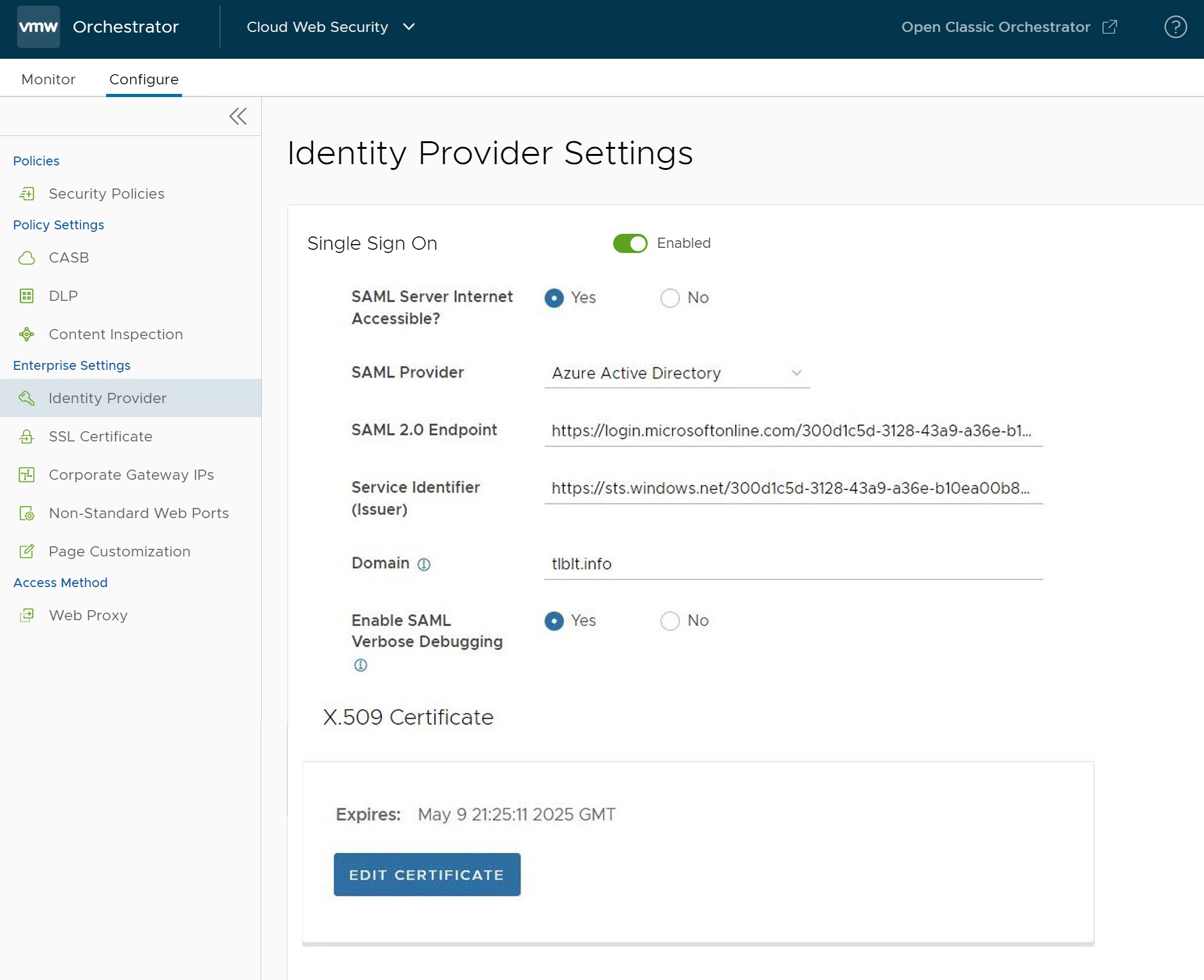

- 配置以下详细信息:

- 对于 SAML 服务器 Internet 是否可访问 (SAML Server Internet Accessible),请选择是 (Yes)。

- 对于 SAML 提供程序 (SAML Provider),请选择 Azure Active Directory。

- 对于 SAML 2.0 端点 (SAML 2.0 Endpoint),请按照 Azure AD 配置的步骤 11 从记事本应用程序中复制登录 URL (Login URL)。

- 对于服务标识符 (颁发者) (Service Identifier (Issuer)),请按照 Azure AD 配置的步骤 11 从记事本应用程序中复制 Azure AD 标识符 (Azure AD Identifier)。

- 如果需要,请激活 SAML 详细调试 (SAML Verbose Debugging)。

- 这会将调试消息打开 2 小时的时间,然后自动停用调试。

- 可以在 Chrome 开发人员控制台中查看 SAML 调试消息。

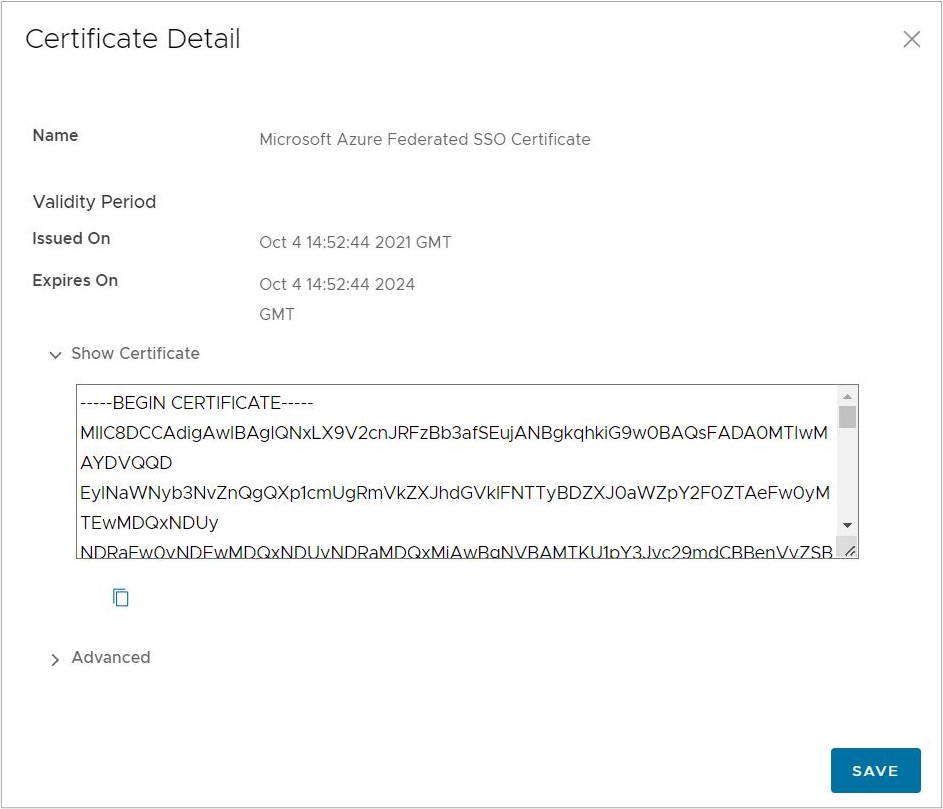

- 在 X.509 证书 (X.509 Certificate) 部分下,单击添加证书 (Add Certificate),并按照 Azure AD 配置的步骤 11 从记事本应用程序中复制证书并粘贴到此处,然后单击保存 (Save)。

- 最后,单击保存更改 (Save Changes) 以完成配置身份验证 (Configure Authentication) 屏幕上的配置更改。

- 按照以下步骤为 Workspace ONE Access 域添加 SSL 绕过规则:

- 导航到 。

- 选择一个现有策略以添加 SSL 绕过规则,然后单击编辑 (Edit) 按钮。

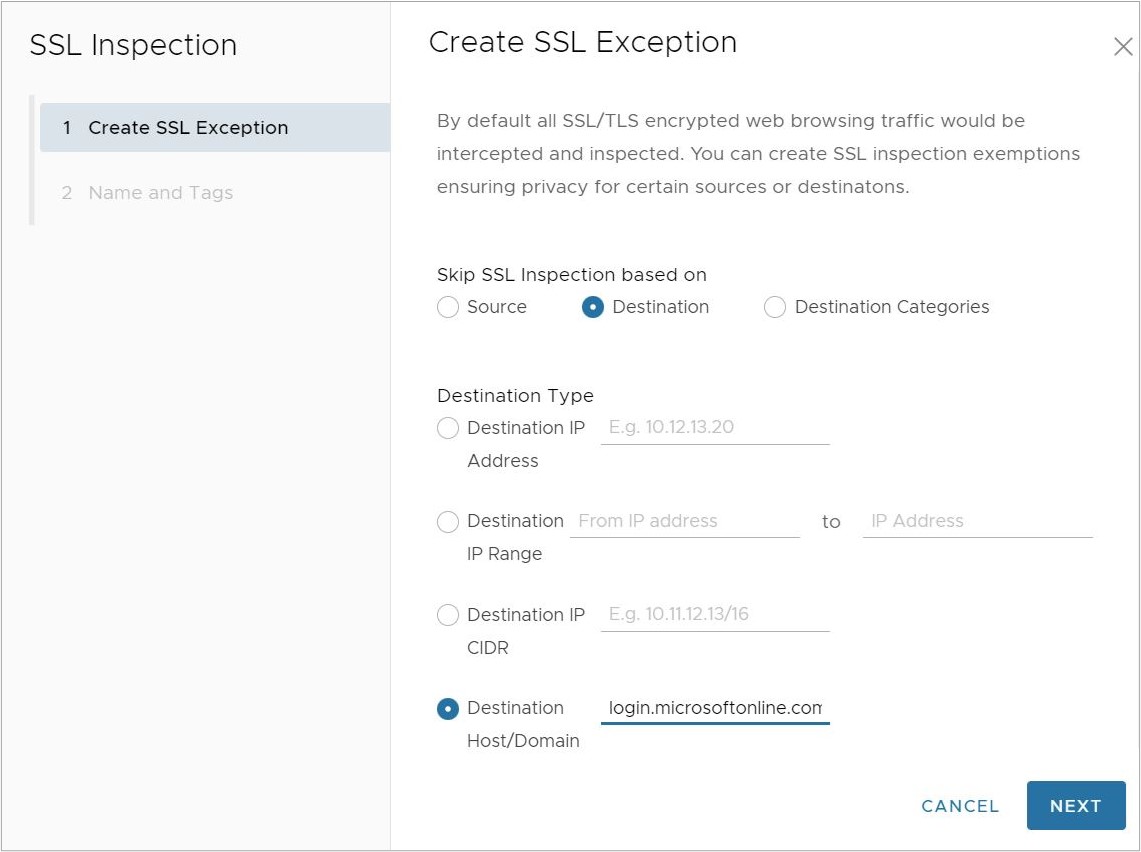

- 单击 SSL 检查 (SSL Inspection) 选项卡,然后单击 + 添加规则 (+ Add Rule)。此时将显示创建 SSL 例外 (Create SSL Exception) 屏幕。

- 在创建 SSL 例外 (Create SSL Exception) 屏幕中,配置以下内容,然后单击下一步 (Next):

- 对于跳过 SSL 检查的依据 (Skip SSL Inspection based on),请选择目标 (Destination)。

- 对于目标类型 (Destination Type),请选择目标主机/域 (Destination Host/Domain)。

- 对于域 (Domain),请输入任何以下域之一:

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

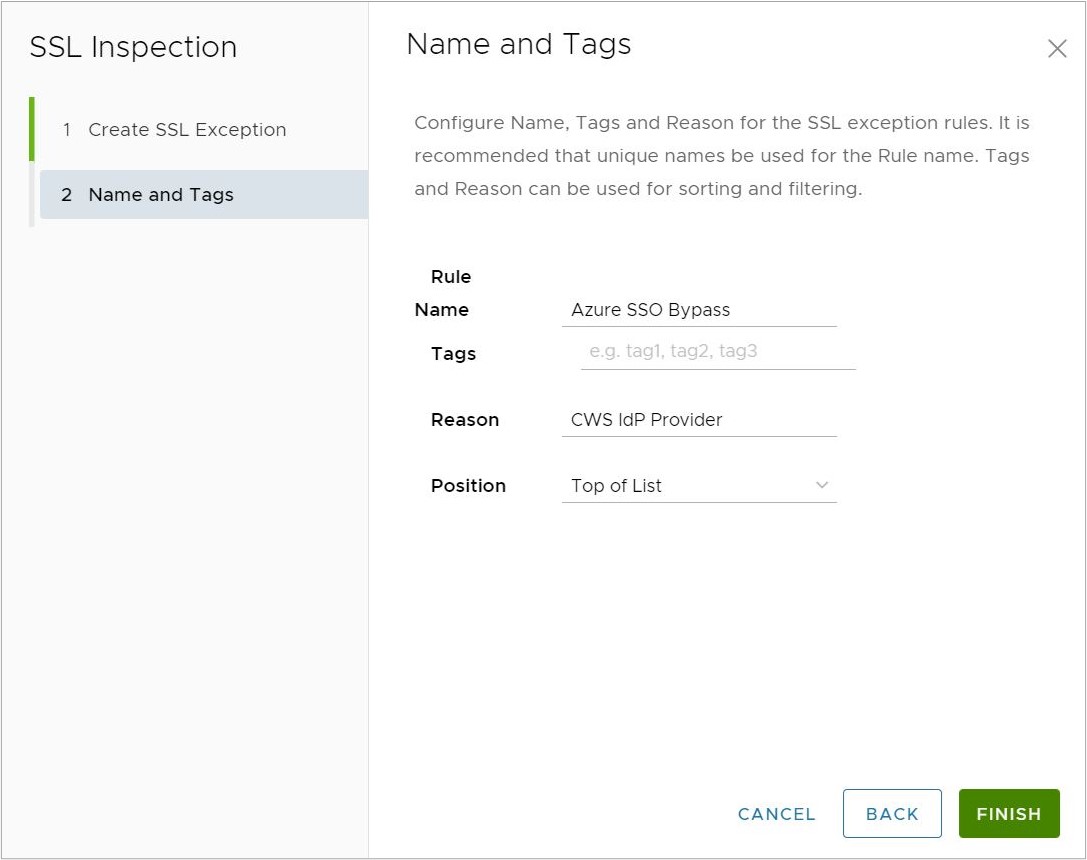

- 在名称和标记 (Name and Tags) 屏幕中,为规则输入唯一的名称并根据需要添加原因。

- 单击完成 (Finish),然后发布 (Publish)适用的安全策略以应用该新规则。

重要说明: login.microsoftonline.com 域是以下文档中提到的 Microsoft 365 域组的一部分: 建议使用 SSL 检查绕过规则的域和 CIDR。如果用户已配置包含完整 Microsoft 365 域组的 SSL 绕过规则,则用户可以跳过该步骤。如果用户尝试配置上述规则,同时将完整的 Microsoft 365 域组包含在现有 SSL 绕过规则中,新规则将引发错误,因为不能在多个 SSL 绕过规则中包含相同的唯一域。有关应配置 SSL 绕过规则的域的更多信息,请参阅建议使用 SSL 检查绕过规则的域和 CIDR。

故障排除

本节介绍了 Cloud Web Security 配置的 Azure AD IdP 的潜在问题。

| 问题 | 建议的解决方案 |

|---|---|

用户在进行身份验证时收到以下错误消息:

|

|