本节介绍了将 Workspace ONE Access 配置为 VMware Cloud Web Security 的身份提供程序 (IdP)。我们先介绍 Workspace ONE 配置,然后介绍 VMware Cloud Orchestrator 配置。

必备条件

用户需要使用以下内容以将 Workspace ONE 配置为

VMware Cloud Web Security 的身份提供程序:

- Workspace ONE 帐户。

- 生产 VMware Cloud Orchestrator 中已激活 Cloud Web Security 的客户企业。Orchestrator 必须使用 4.5.0 或更高版本。

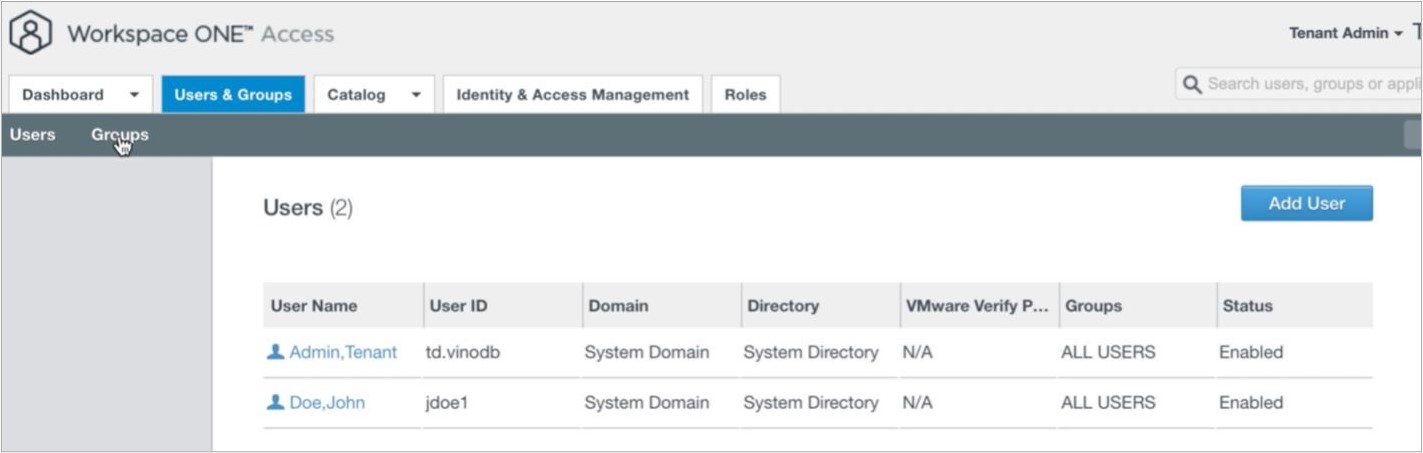

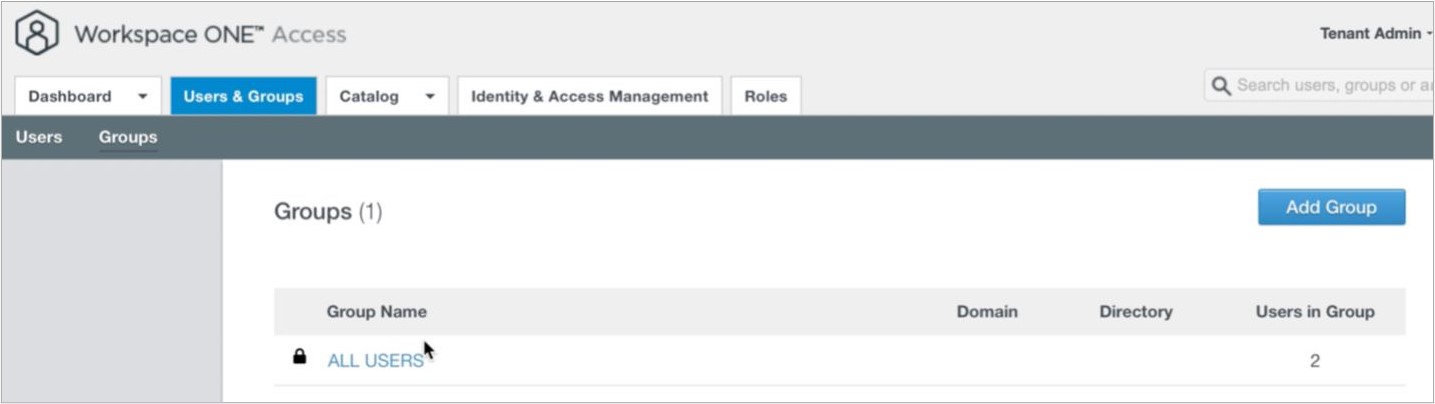

Workspace ONE Access 配置

- 创建用户和组。将用户与组关联。

- 转到。

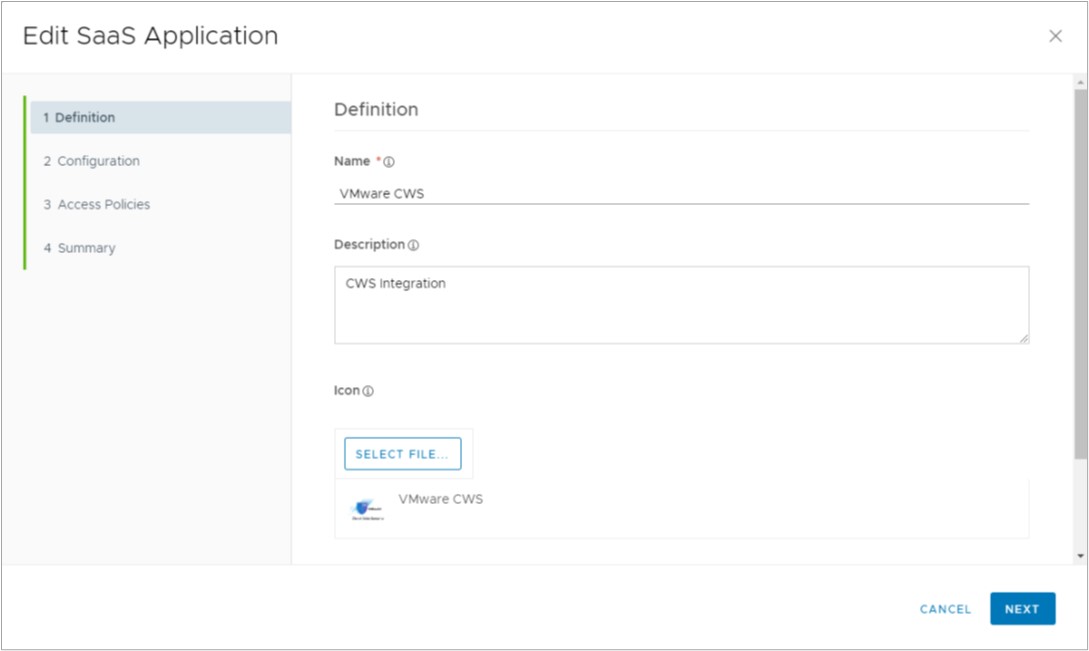

- 单击新建 (New) 以添加一个新应用程序。

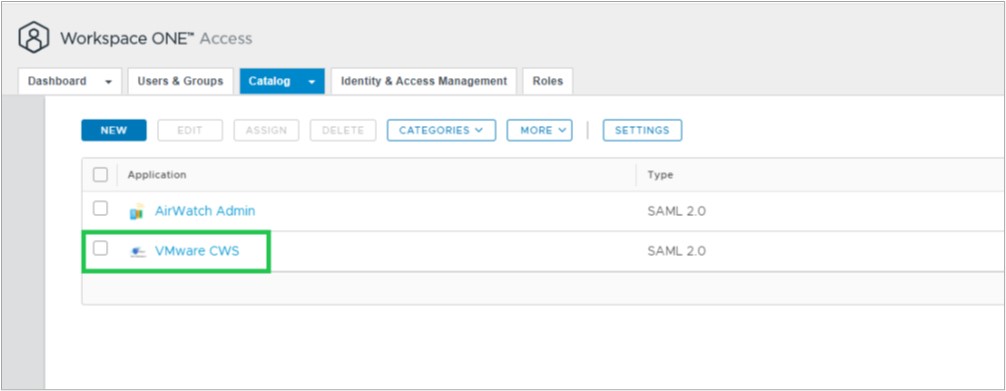

- 将该应用程序命名为 VMware CWS,然后单击下一步 (Next)。

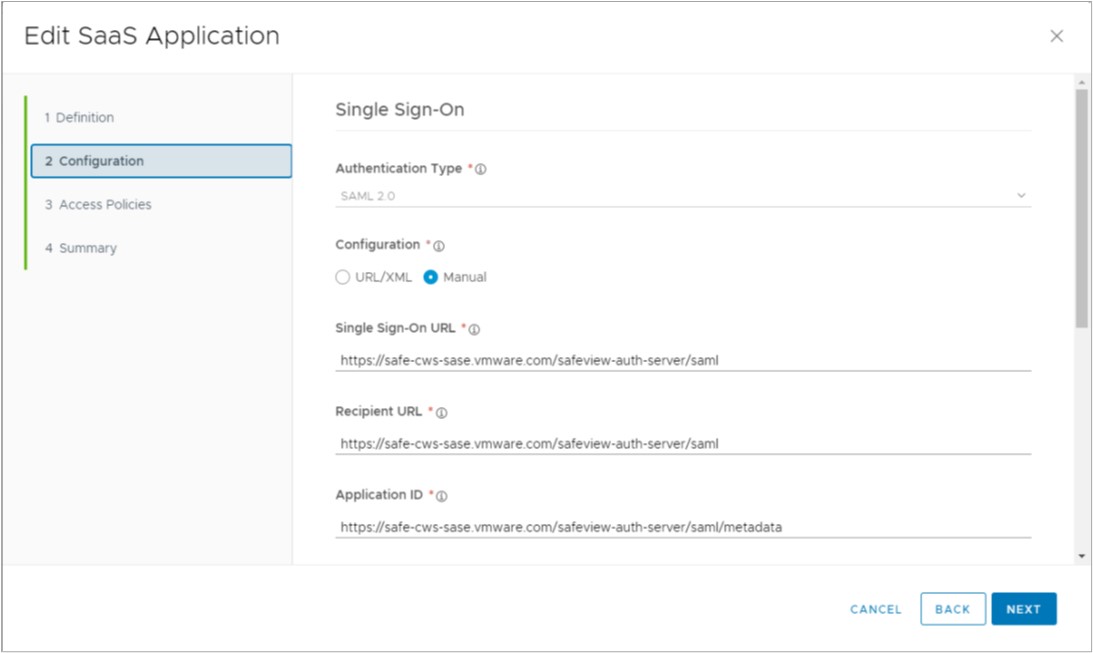

- 在配置 (Configuration) 部分中:

- 输入以下单点登录详细信息:

- 身份验证类型:SAML 2.0

- 配置:手动

- 单点登录 URL:https://safe-cws-sase.vmware.com/safeview-auth-server/saml

- 接收者 URL:https://safe-cws-sase.vmware.com/safeview-auth-server/saml

- 应用程序 ID:https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata

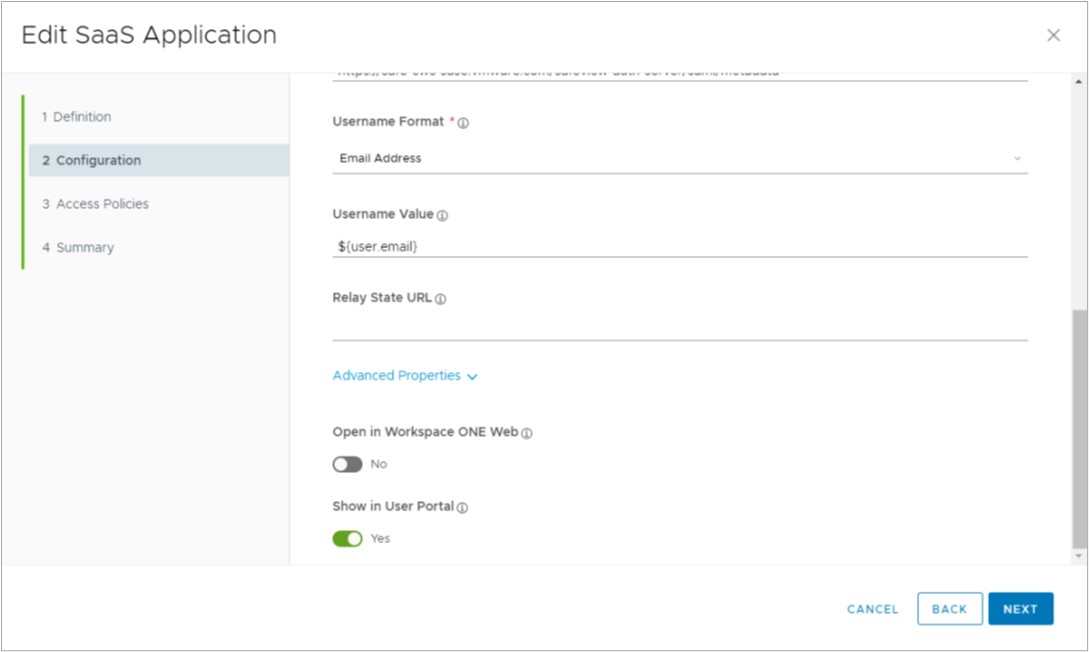

- 用户名格式:电子邮件地址 ([email protected])

- 用户名值: ${user.email}

- 单击高级属性 (Advanced Properties),并添加一个自定义属性映射 (Custom Attribute Mapping),如下所示。该配置用于在 SAML 断言中发送组属性。

注: 名称必须为“groups”,值为 ${groupNames}。

- 单击下一步 (Next)。

- 输入以下单点登录详细信息:

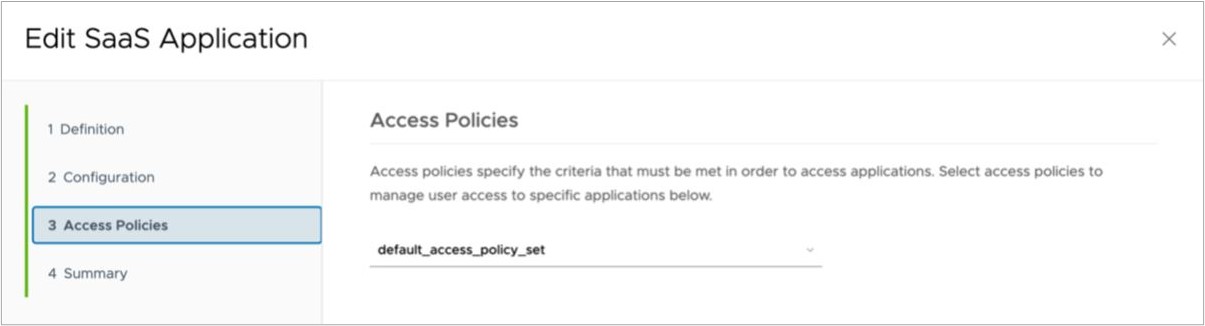

- 在访问策略 (Access Policies) 页面上,将自动选择“default_access_policy_set”。

- 单击下一步 (Next),然后单击保存并分配 (Save and Assign)。

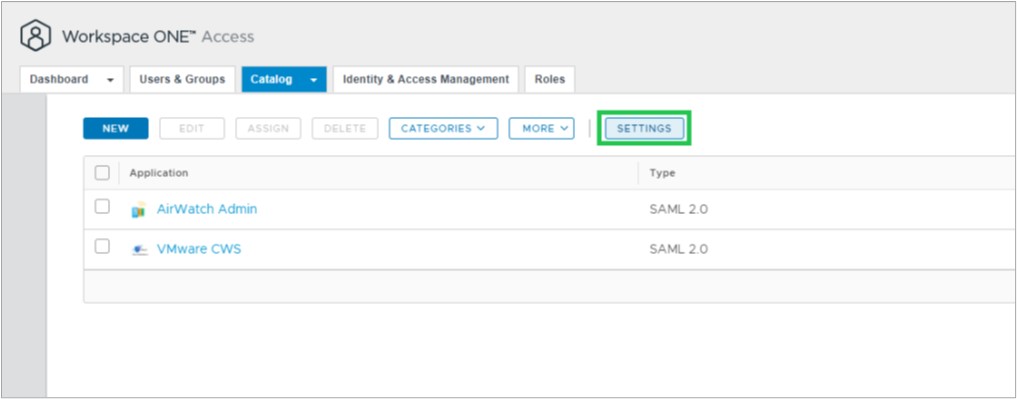

- 在 下面,单击设置 (Settings)。

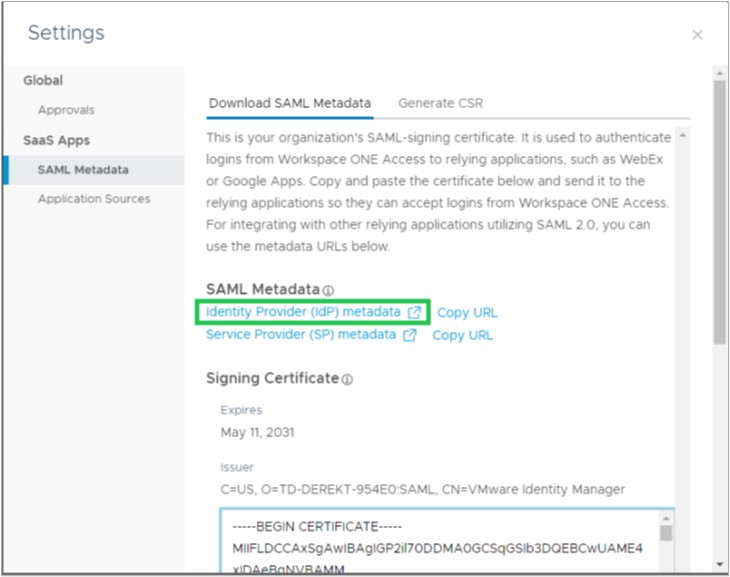

- 在设置 (Settings) 窗口中,转到 SAML 元数据 (SAML Metadata) 部分。

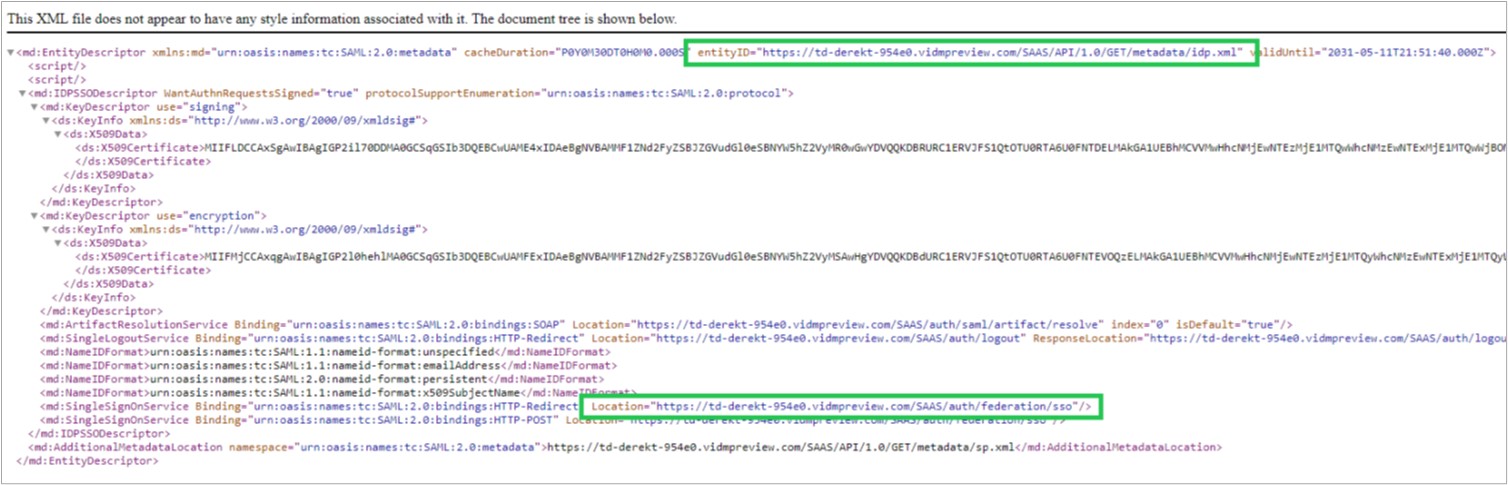

- 单击身份提供程序 (IdP) 元数据 (Identity Provider (IdP) metadata)。该操作在浏览器中打开一个包含 XML 数据的新窗口。将“entityID”和“Location”URL 复制到记事本中。

- entityID: https://<ws1access_server>/SAAS/API/1.0/GET/metadata/idp.xml

- Location: https://<ws1access_server>/SAAS/auth/federation/sso

其中,<ws1access-server> 是环境中的 Workspace ONE Access 服务器。

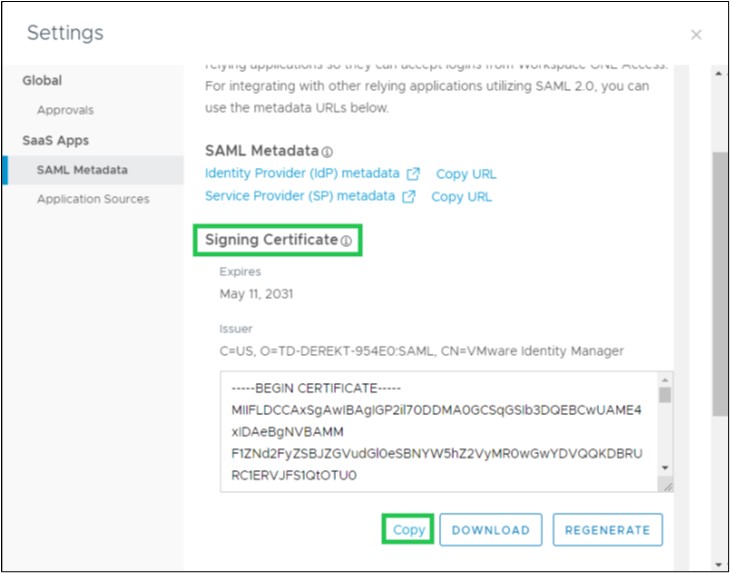

- 返回到设置 (Setting) 窗口,然后将签名证书 (Signing Certificate) 内容复制到记事本中。

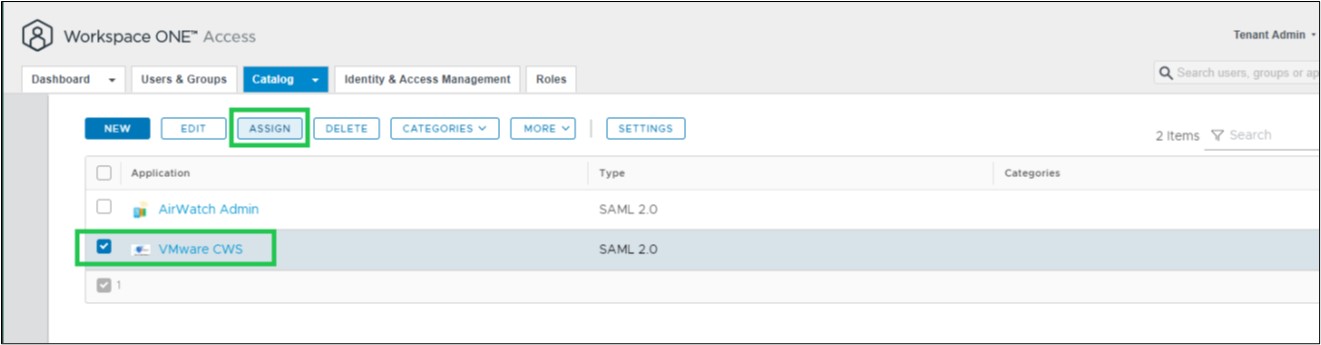

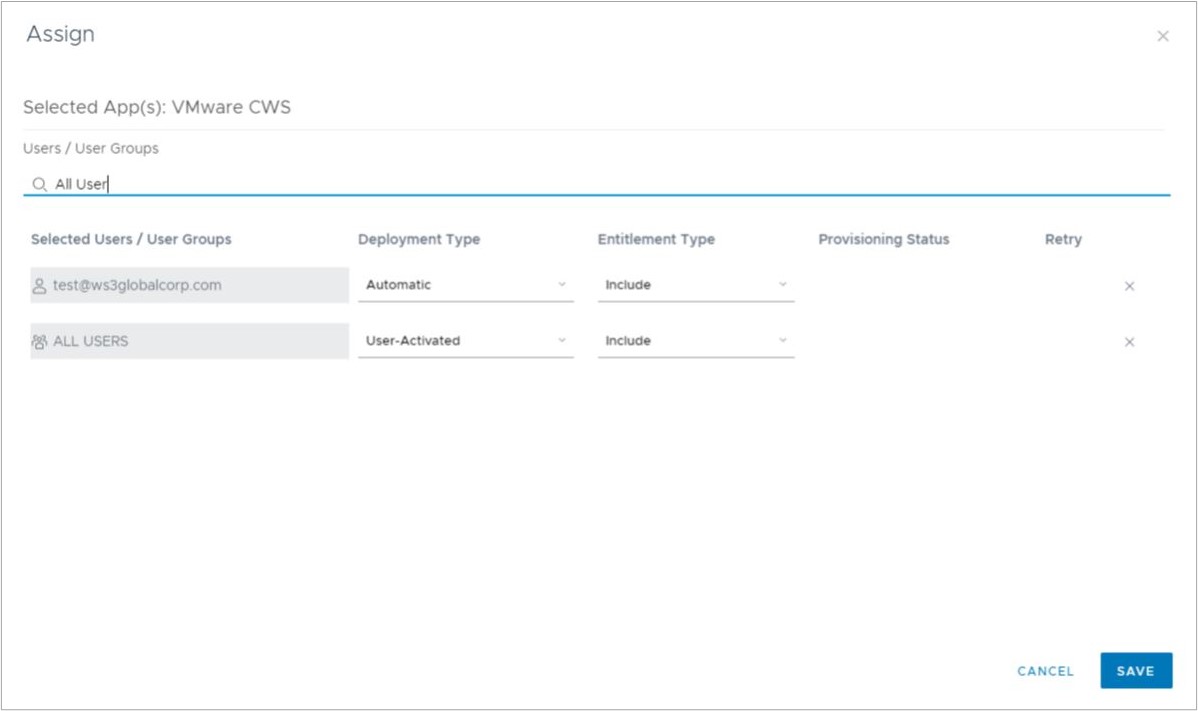

- 将用户组分配给 VMware CWS Web 应用程序。

VMware Cloud Orchestrator配置

- 登录到新 Orchestrator UI。

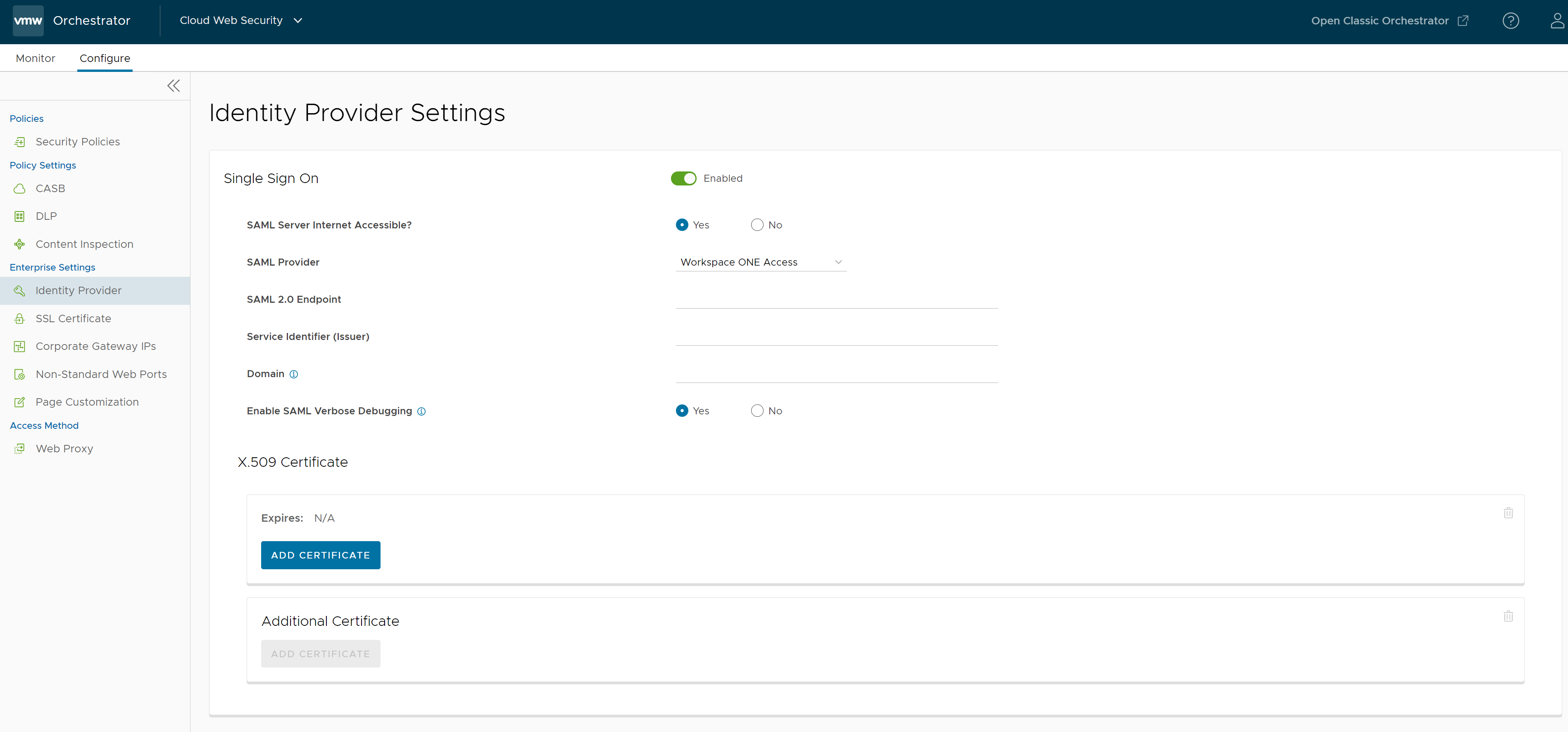

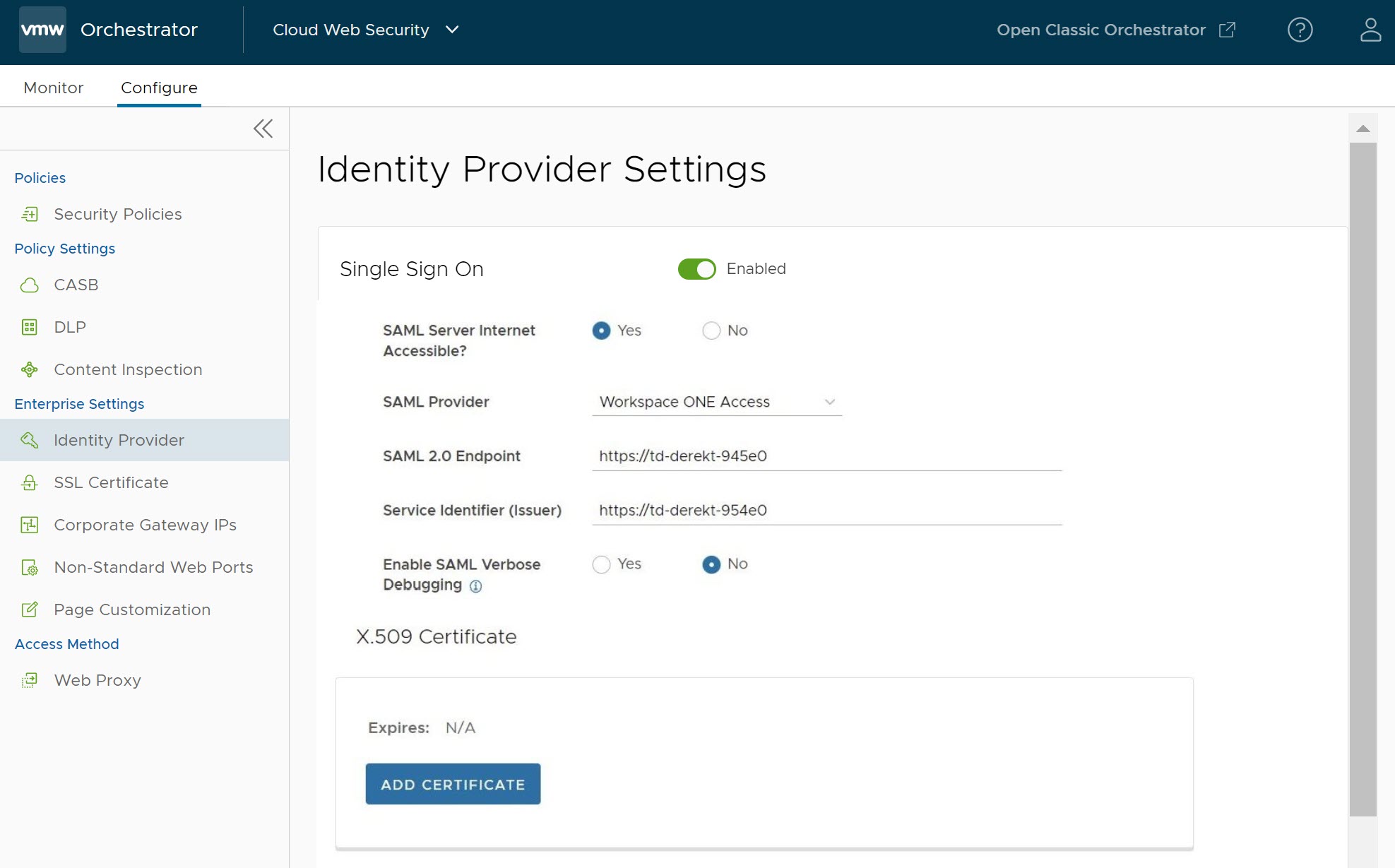

- 转到 。将显示身份提供程序设置 (Identity Provider Settings) 页面。

- 将单点登录 (Single Sign On) 切换到已启用 (Enabled)。

- 配置以下内容:

- 对于 SAML 服务器 Internet 是否可访问 (SAML Server Internet Accessible),请选择是 (Yes)。

- 对于 SAML 提供程序 (SAML Provider),请选择 Workspace ONE Access。

- 对于 SAML 2.0 端点 (SAML 2.0 Endpoint),请从记事本中复制 Location URL。例如,Location: https://<ws1access_server>/SAAS/auth/federation/sso

- 对于服务标识符 (颁发者) (Service Identifier (Issuer)),请从记事本中复制 entityID URL。例如,entityID: https://<ws1access_server>/SAAS/API/1.0/GET/metadata/idp.xml

- X.509 证书,单击添加证书 (Add Certificate),然后从记事本中复制证书并粘贴到此处。

- 单击保存更改 (Save Changes)。

- 为 Workspace ONE Access 域添加 SSL 绕过规则。

- 导航到 。

- 选择一个现有策略以添加 SSL 绕过规则,然后单击编辑 (Edit) 按钮。

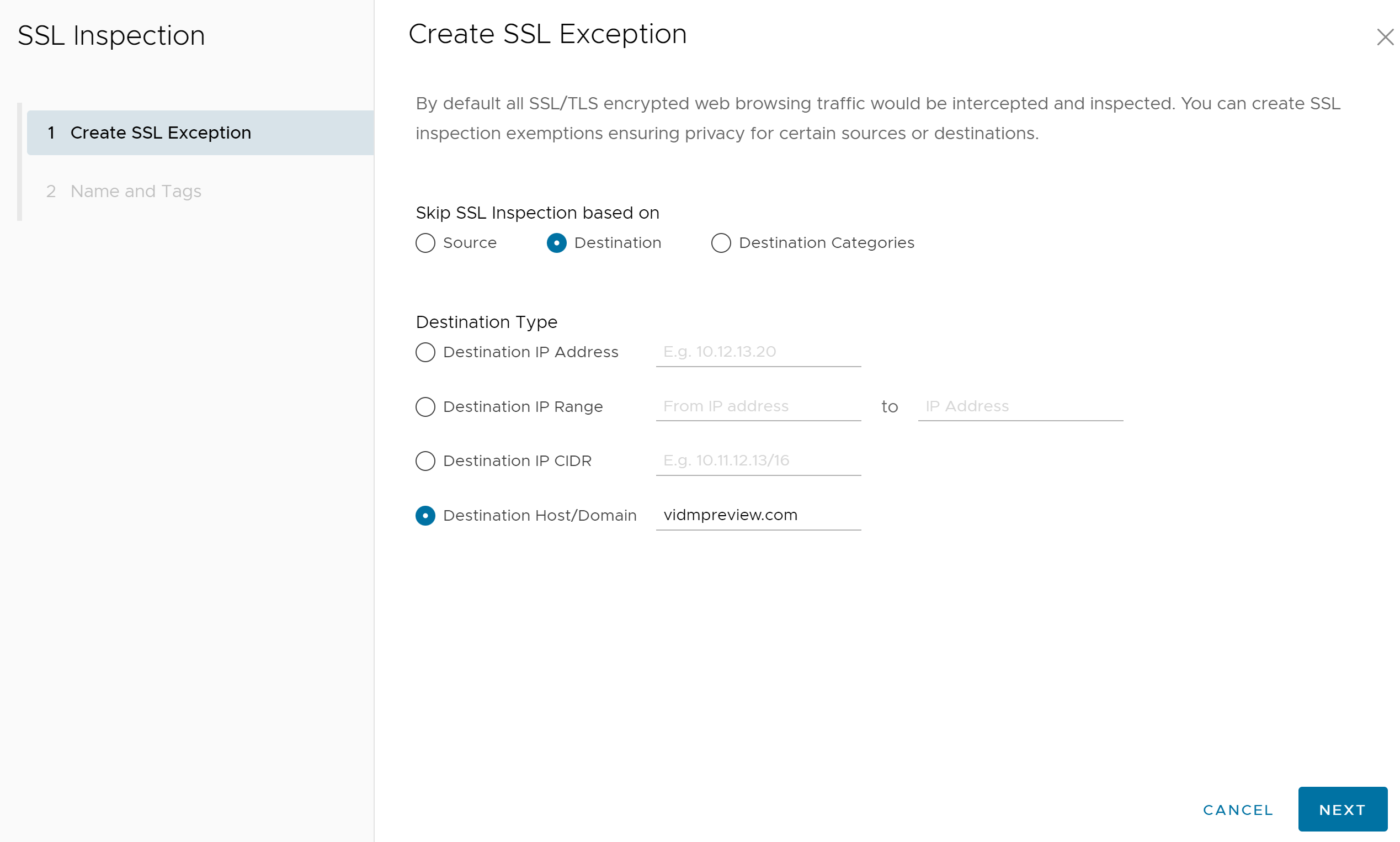

- 单击 SSL 检查 (SSL Inspection) 选项卡,然后单击 + 添加规则 (+ Add Rule)。此时将显示创建 SSL 例外 (Create SSL Exception) 屏幕。

- 在创建 SSL 例外 (Create SSL Exception) 屏幕中,配置以下内容,然后单击下一步 (Next):

- 对于跳过 SSL 检查的依据 (Skip SSL Inspection based on),请选择目标 (Destination)。

- 对于目标类型 (Destination Type),请选择目标主机/域 (Destination Host/Domain)。

- 对于域 (Domain),请输入 vidmpreview.com。

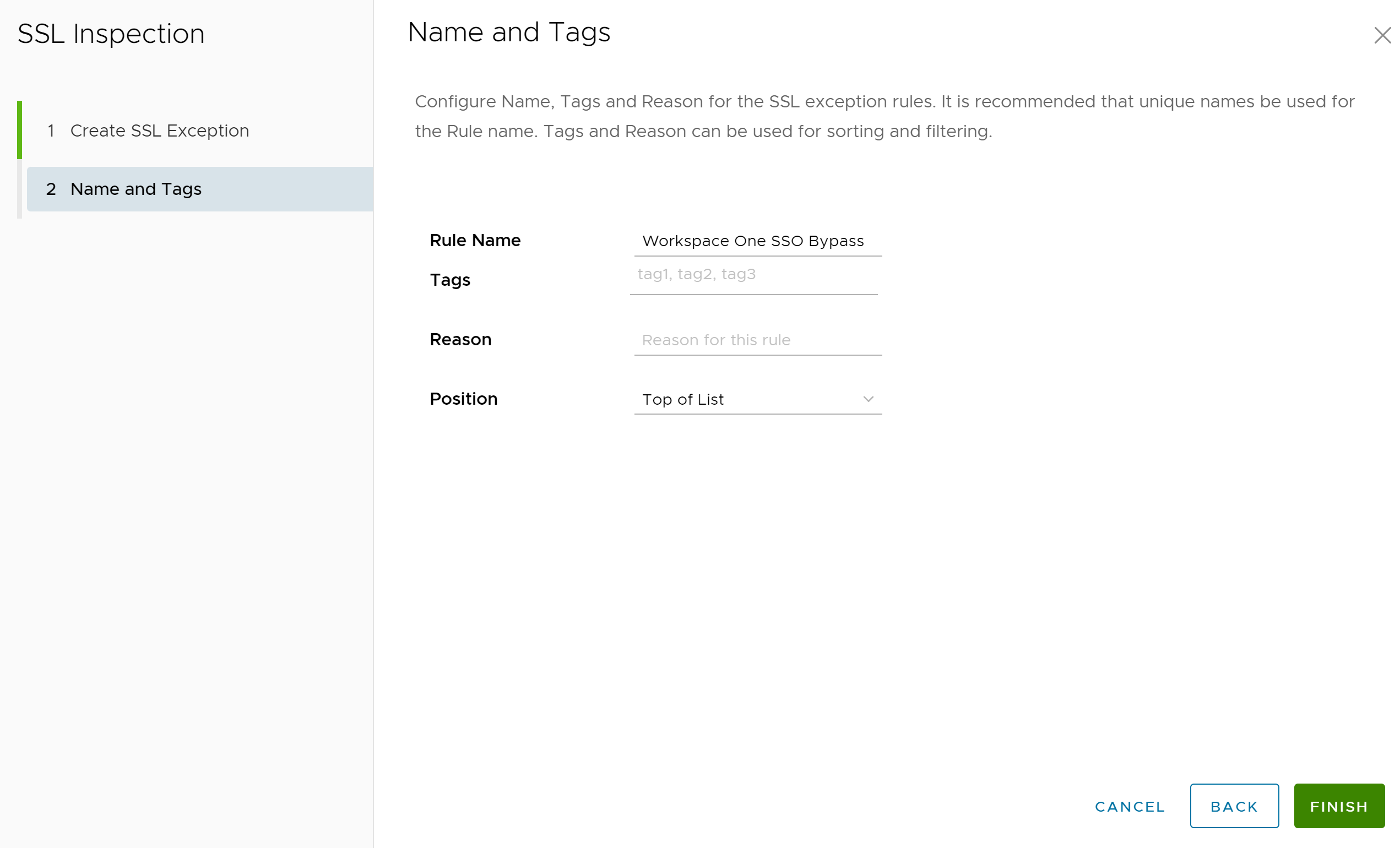

- 在名称和标记 (Name and Tags) 屏幕中,为规则输入唯一的名称并根据需要添加原因。

- 单击完成 (Finish),然后发布 (Publish)适用的安全策略以应用该新规则。

重要说明: vidmpreview.com 域是以下文档中提到的 Workspace ONE 域对的一部分: 建议使用 SSL 检查绕过规则的域和 CIDR。如果您已配置包含两个 Workspace ONE 域的 SSL 绕过规则,则可以跳过该步骤。如果您尝试配置上述规则,同时已将 Workspace ONE 域集包含在现有 SSL 绕过规则中,新规则将引发错误,因为每个企业客户仅允许或需要一个 SSL 绕过域实例。有关应配置 SSL 绕过规则的域的更多信息,请参阅建议使用 SSL 检查绕过规则的域和 CIDR。

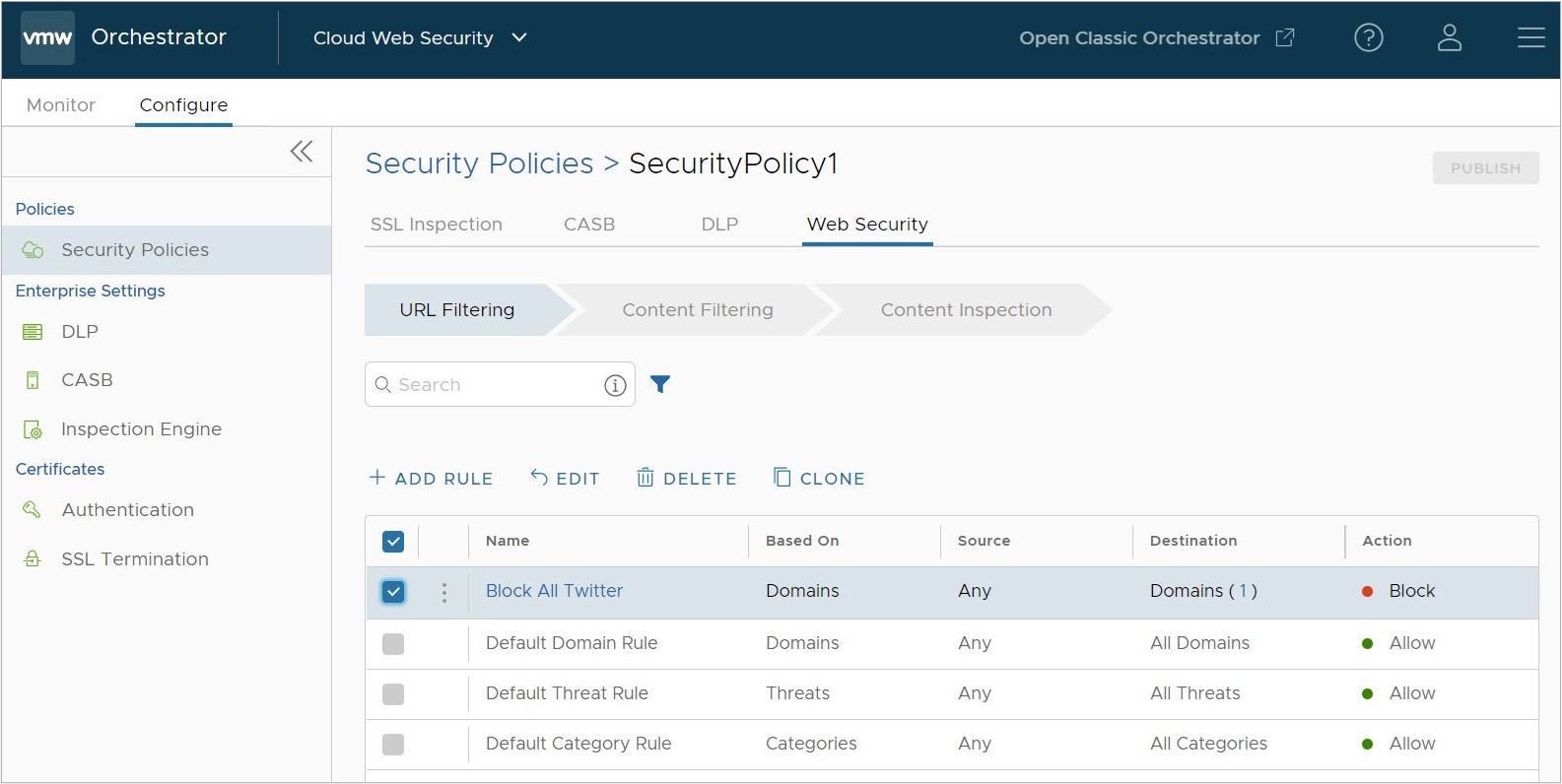

验证配置

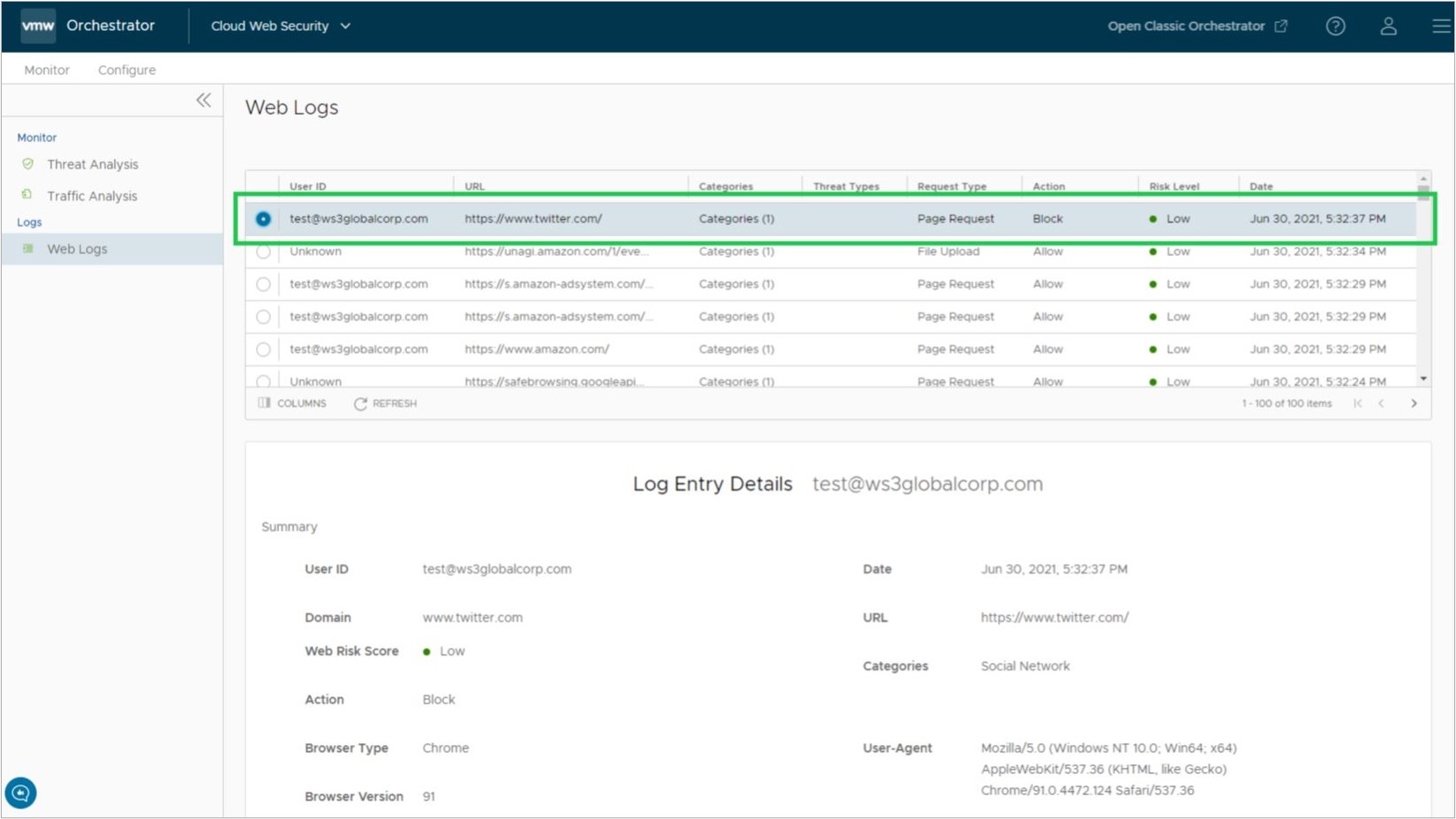

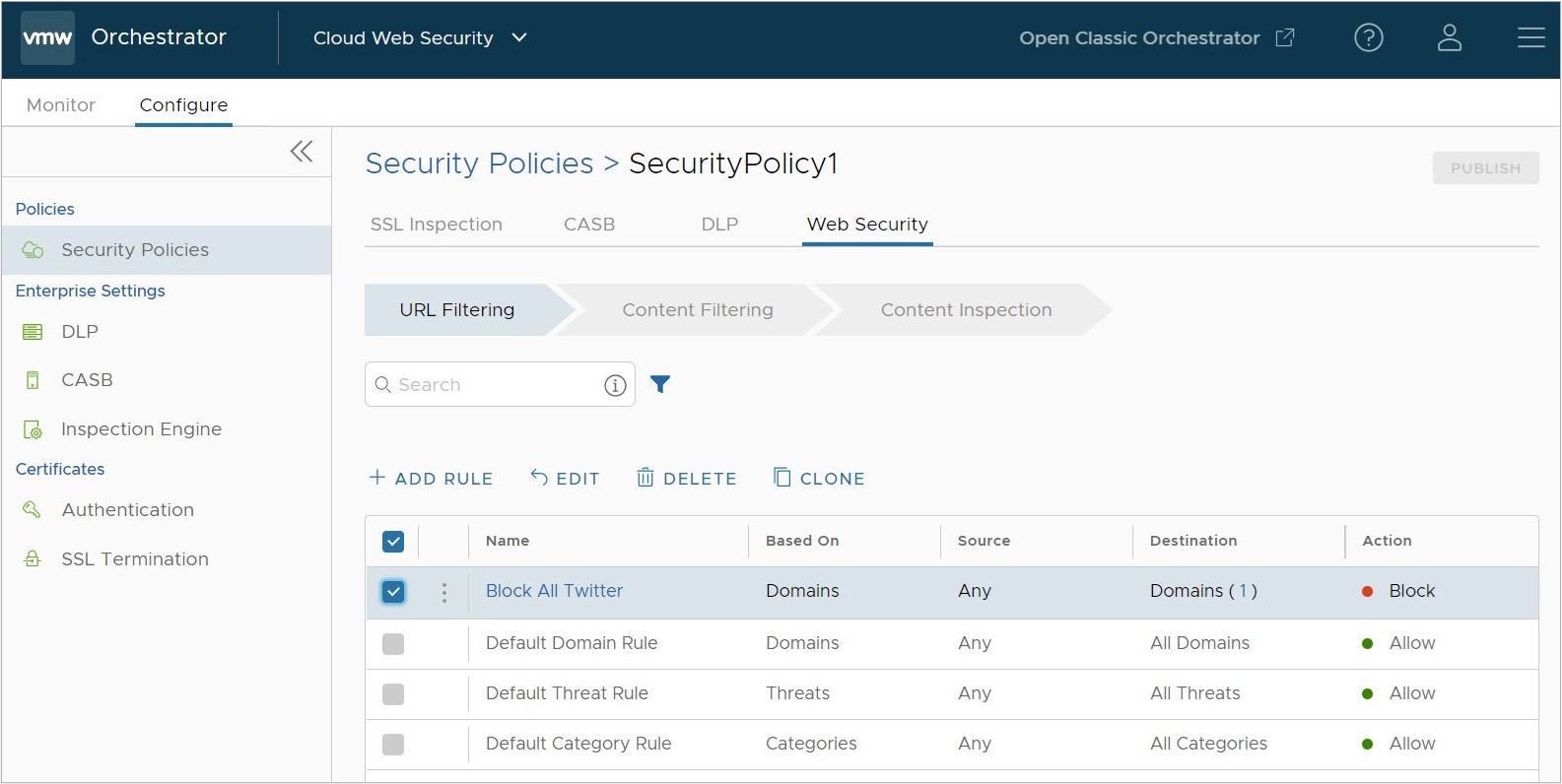

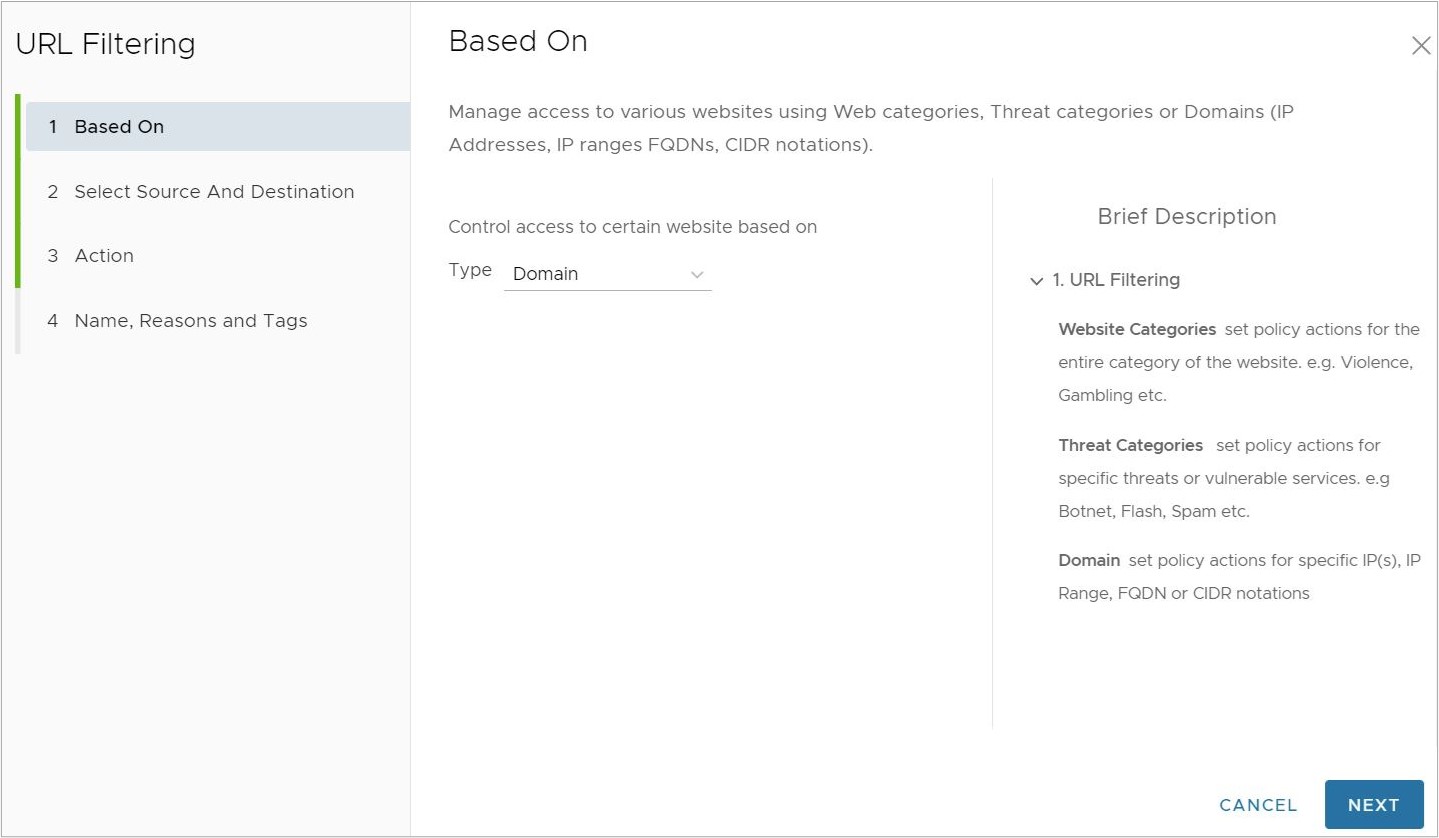

可以在

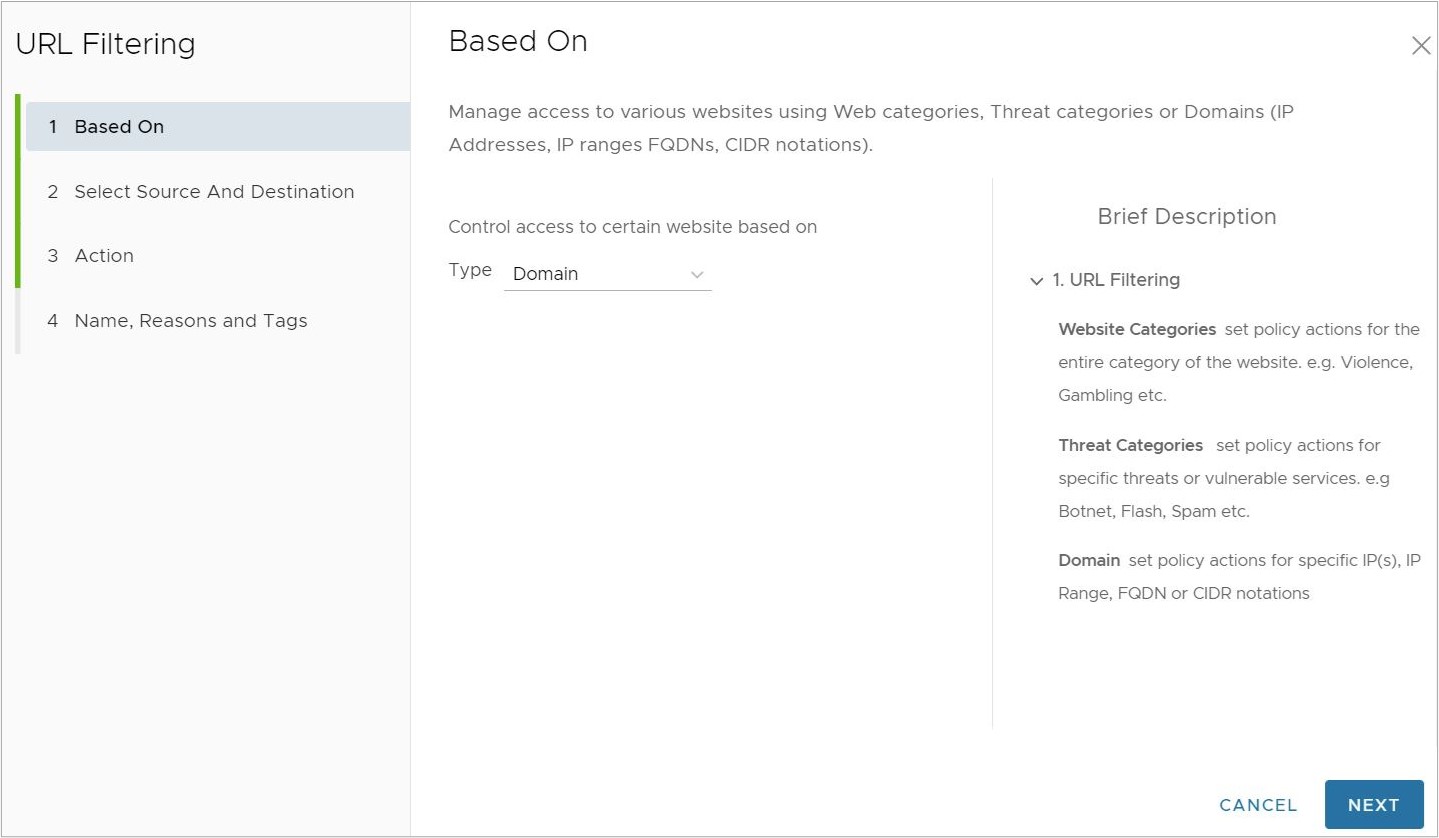

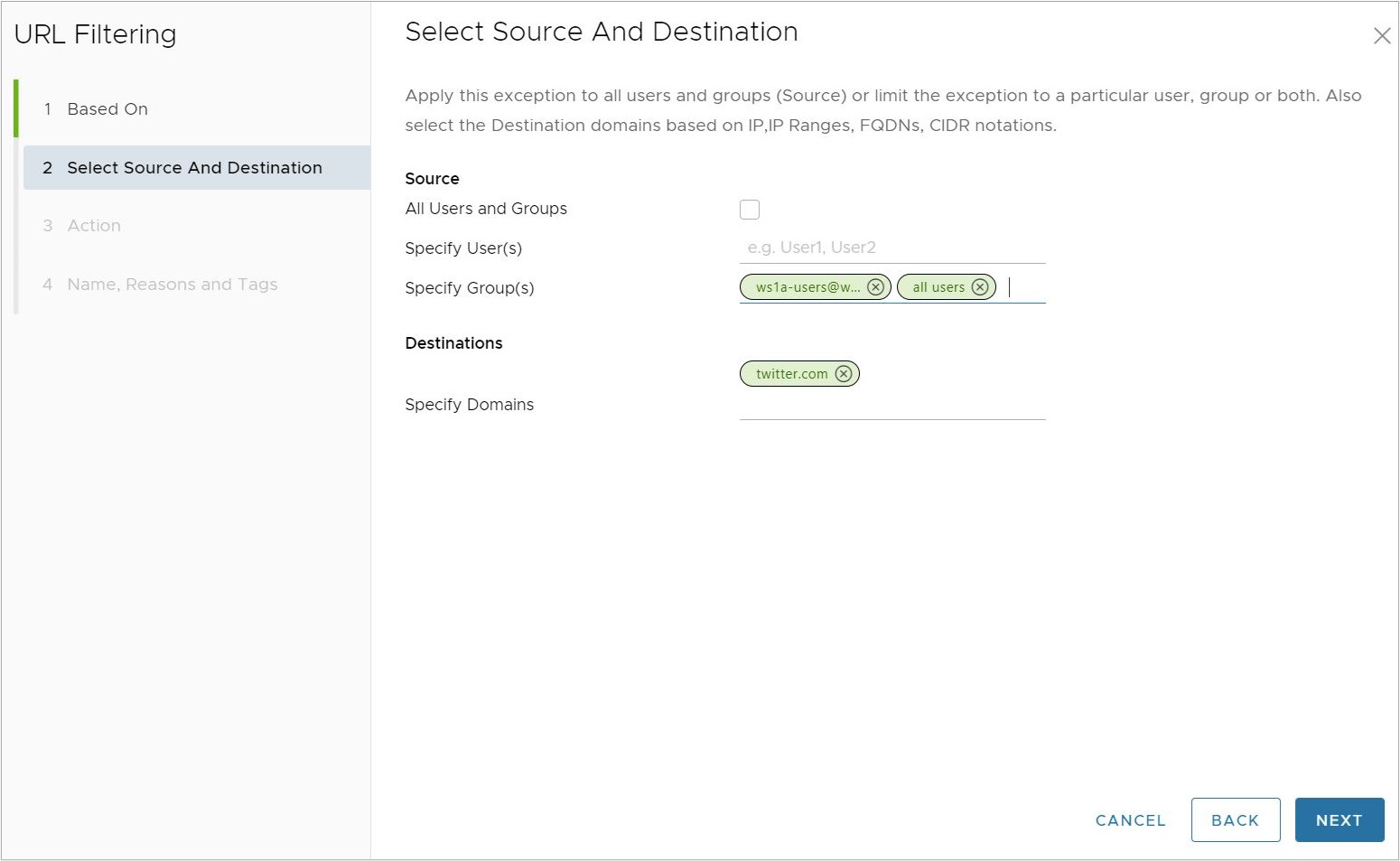

Cloud Web Security 上使用一个或多个基于组的 Web 策略规则以验证配置。例如,使用 URL 筛选并阻止 Twitter.com。

添加要为 URL 筛选器规则考虑的组。

注: 必须手动指定这些组。没有用于选择哪些组的“搜索”功能。添加在 Workspace ONE Access 中设置的组名称。

在 下面检查 Web 日志