对于 Horizon Cloud Service - next-gen,本页介绍了将 True SSO 功能与 Microsoft Azure 中的 Horizon Edge 结合使用所需的元素。

您可能已熟悉了如何在以前的 Horizon 部署(例如,Horizon 8 内部部署或第一代 Horizon Cloud on Microsoft Azure 部署)中使用 True SSO。

对于 Horizon Cloud Service - next-gen 环境,要使用 True SSO 功能为最终用户提供对其桌面和应用程序的单点登录 (SSO) 访问,所需的元素是 Microsoft 企业证书颁发机构以及在该 Microsoft 企业证书颁发机构中专门配置的证书模板。

Microsoft 企业证书颁发机构

使用 True SSO 需要 Microsoft 企业证书颁发机构。

术语 Microsoft Enterprise Certificate Authority 是指在企业模式下运行的 Microsoft 证书颁发机构 (Microsoft CA)。由于 True SSO 需要企业配置,因此 True SSO 文档使用 Microsoft Enterprise Certificate Authority 短语。

如果尚未设置证书颁发机构,则必须将 Active Directory 证书服务 (AD CS) 角色添加到 Microsoft Windows Server,并将其配置为企业 CA。

在 Microsoft 配置 Microsoft 企业证书颁发机构的过程中,您需要安装 Active Directory 证书服务 (AD CS) 角色。在 AD CS 设置过程中,您可以选择将 CA 作为企业 CA 或独立 CA 运行。

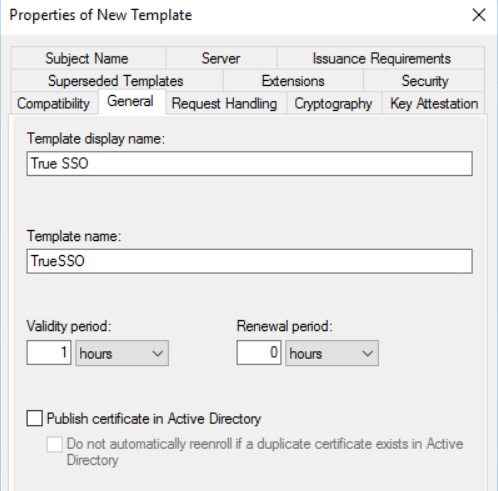

使用 Horizon Cloud 设置 True SSO 所需的证书模板

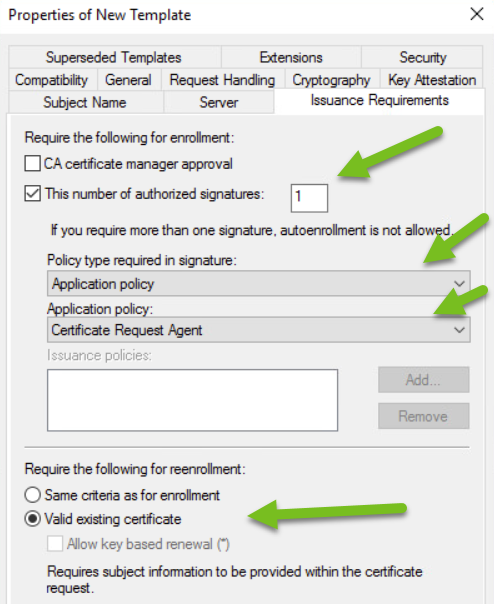

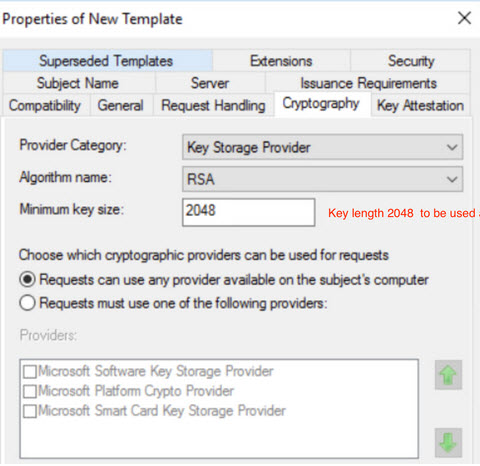

指定以下设置,包括 True SSO 模板的Windows Server签名证书的最小密钥大小。对于Windows Server签名证书,所需的最小密钥大小为 2048。如果指定小于 2048 的最小密钥大小,则会导致身份验证失败。

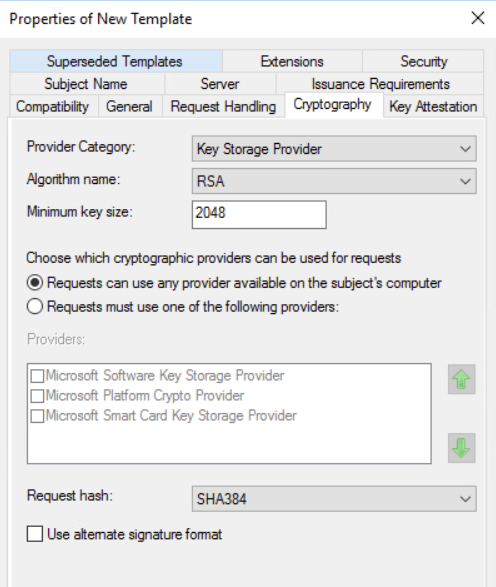

对于 True SSO 模板,请在加密选项卡上指定以下设置。

- 对于提供程序类别,选择密钥存储提供程序。

- 对于算法名称,选择 RSA。

- 对于最小密钥大小,指定 2048。

- 对于选择哪些加密提供程序可以用于请求,选择请求可以使用该使用者的计算机上可用的任何提供程序。

- 对于请求哈希,指定 SHA384。

- 单击保存。

下面显示了部分屏幕截图,其中显示了 2048 最小密钥大小值。

启用非永久证书处理

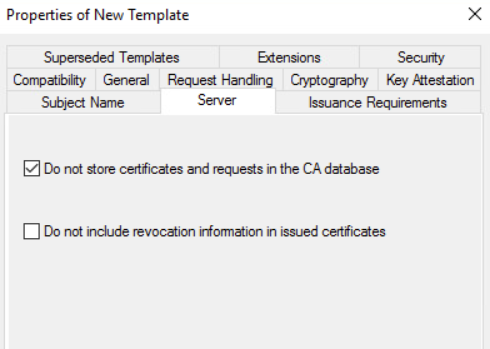

对于 True SSO 使用的每个 Microsoft 企业证书颁发机构,最佳做法是启用非持久证书处理。

如果未在 Microsoft 企业证书颁发机构上启用非持久证书处理,则 True SSO 证书仍存储在企业 CA 的数据库中,从而导致:

- 企业 CA 的数据库不必要地快速增长。True SSO 为每个新连接请求一个新证书。

- 影响性能,因为企业 CA 将随着其数据库的增长而耗尽磁盘空间。

如 VMware 知识库文章 2149312 中所述,为避免出现上述问题,建议启用 DBFLAGS_ENABLEVOLATILEREQUESTS 设置。有关具体步骤,请参阅该知识库文章。

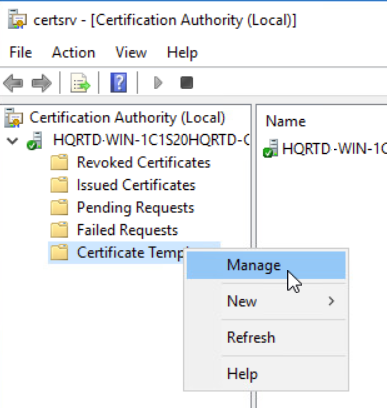

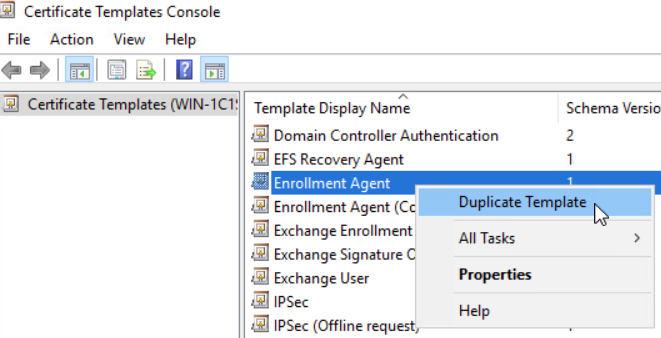

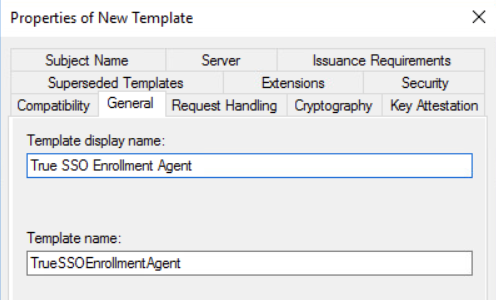

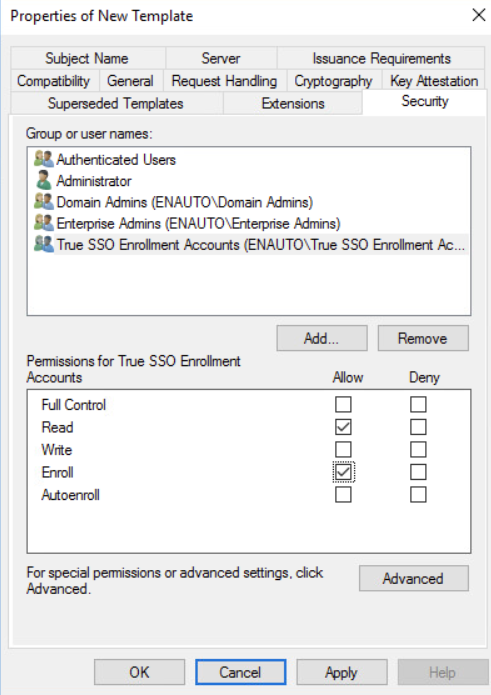

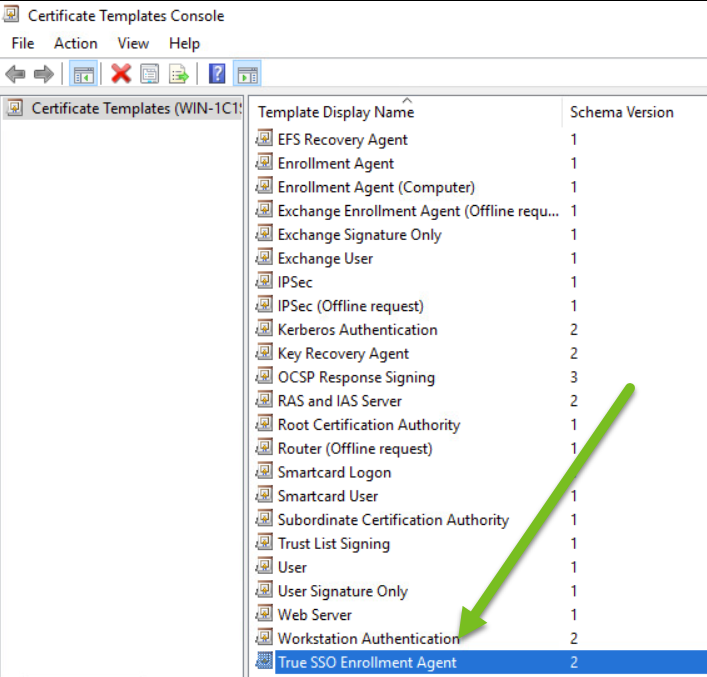

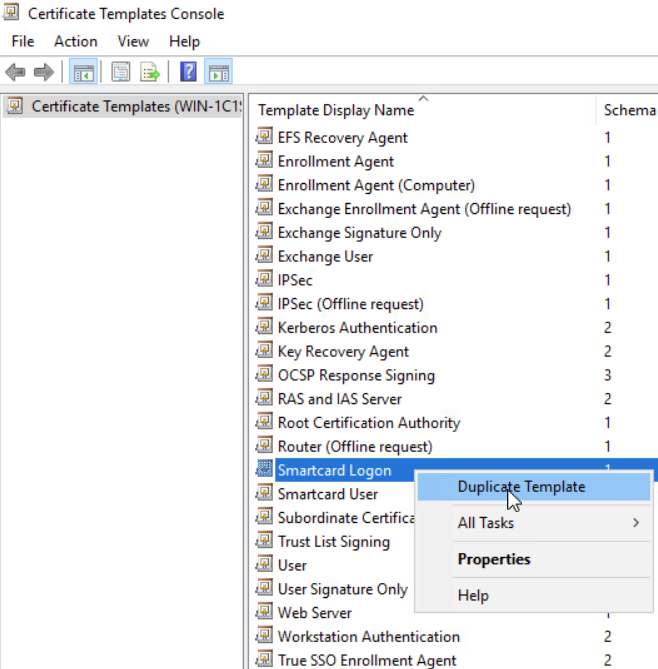

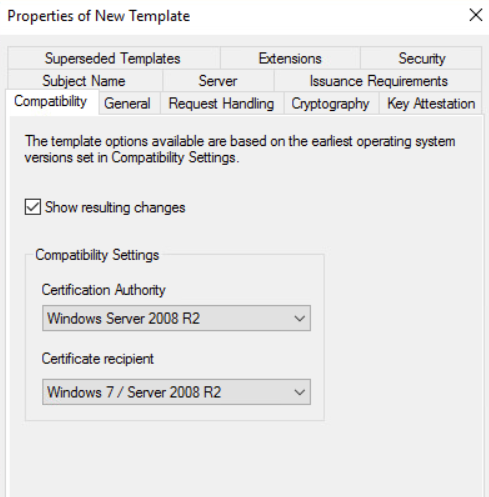

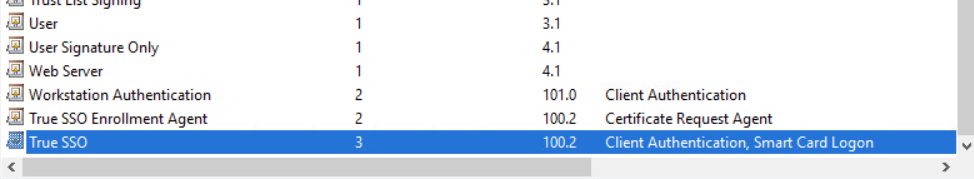

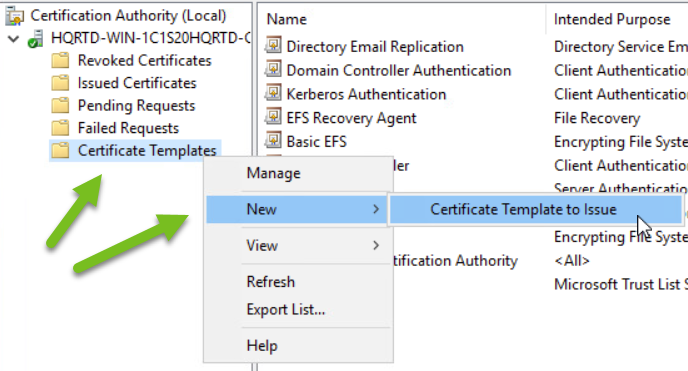

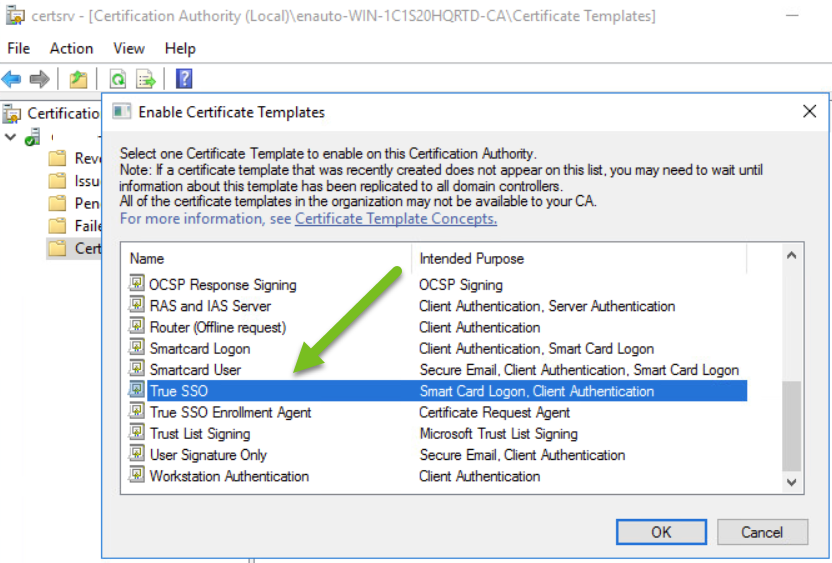

为 True SSO 和 Horizon Cloud 设置所需的证书模板

True SSO 功能需要在您提供的用于 True SSO 和 Horizon Edge 的 Microsoft 企业证书颁发机构上配置证书模板。

证书模板是 Microsoft 企业证书颁发机构生成的用于 True SSO 的证书的基础。

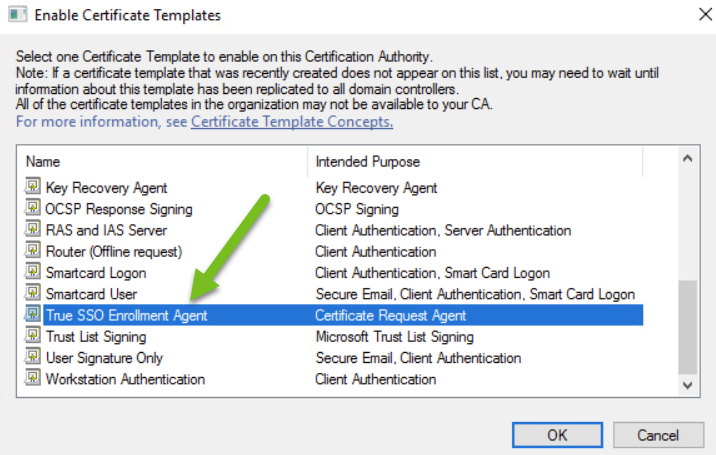

注册服务帐户需要对 TrueSsoEnrollmentAgent 和 TrueSso 这两个模板具有读取和注册权限。

前提条件

- 确认您具有 True SSO 功能所需的 Microsoft 企业证书颁发机构 (AD CS) 实例,如用于将 SSO 与 Microsoft Azure 中的 Horizon Edge 结合使用的受支持证书颁发机构类型中所述。

- 配置防火墙,以允许部署的 Horizon Edge 通过所需的协议和端口组合与证书颁发机构实例通信,如在 Microsoft Azure 中部署 Horizon Cloud 的端口和协议要求中所述。

通信将使用实例的 Active Directory 证书服务 (AD CS)。所需的协议为 RPC/TCP(通过 TPC 的 RPC)。第一个端口为端口 135,第二个端口在 49152 到 65535 范围内。

- 为获得对防火墙更加友好的配置,您可以将 Microsoft 企业证书颁发机构 (AD CS) 实例配置为使用静态 DCOM 端口,并将防火墙配置为允许端口 135 和所选的静态 DCOM 端口,同时在所有实例上将该静态端口配置为相同的端口。Microsoft TechNet 如何为 AD CS 配置静态 DCOM 端口中对此配置进行了介绍。