对于配置了单容器代理类型的生产系统,在 Horizon Cloud 容器的管理器虚拟机上配置 SSL 证书的一个关键用例是将 Workspace ONE Access 与容器集成在一起。Workspace ONE Access Connector 必须能够信任与容器管理器虚拟机的 SSL 连接。这就是将这些容器与 Workspace ONE Access 集成的方式。对于与 Workspace ONE Access Connector 集成的此特定用例,容器需要在容器的管理器虚拟机上直接设置 SSL 证书。

如果您的容器包含在单容器代理环境中,那么将 Workspace ONE Access 与 Microsoft Azure 中的 Horizon Cloud 容器集成的一个关键部分是,配置 Workspace ONE Access Connector,以便同步在 Workspace ONE Access 中设置的 Horizon Cloud 虚拟应用程序集合,以使用容器置备的桌面和远程应用程序。Workspace ONE Access Connector 需要与容器管理器虚拟机通信以执行该同步。因此,容器需要提供有效的 SSL 证书,以便 Workspace ONE Access Connector 信任该证书。有关该集成的更多信息,请参阅具有单容器代理的 Horizon Cloud 环境 — 将 Microsoft Azure 中环境的 Horizon Cloud 容器与 Workspace ONE Access 集成。

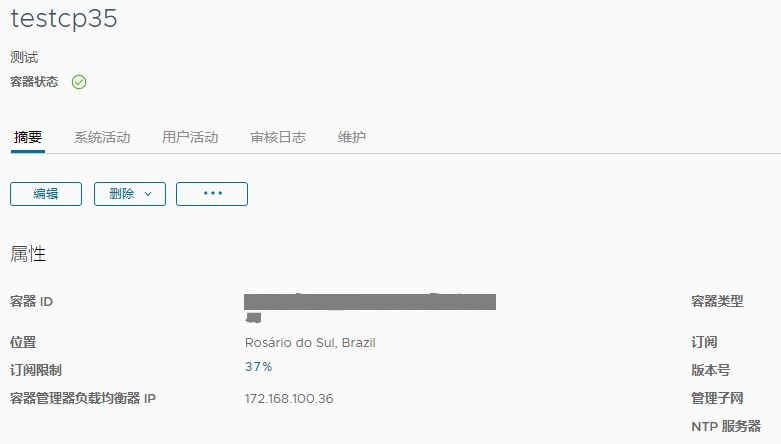

容器详细信息页面的容器管理器负载均衡器 IP 地址字段与 Workspace ONE Access Connector SSL 证书要求之间的关系

在创建可以在容器管理器虚拟机上配置的有效受信任 SSL 证书时,所需的一条关键信息是在容器详细信息页面中的容器管理器负载均衡器 IP 标签旁边显示的数字 IP 地址。以下屏幕截图显示了在部署的容器的详细信息页面中显示容器管理器负载均衡器 IP 标签的位置。

受信任的 SSL 证书必须基于您在 DNS 服务器中映射到该字段中显示的 IP 地址的完全限定域名 (FQDN)。需要进行该映射,以便配置为使用该 FQDN 的最终用户客户端可以建立到容器的受信任连接。

现在,该数字 IP 地址与什么相关?它是容器租户子网中的专用 IP 地址,与容器的容器管理器虚拟机的 Azure 负载均衡器相关联。

关于容器管理器负载均衡器 IP

对于当前支持的所有容器清单,为容器管理器负载均衡器 IP 标签显示的数字 IP 地址是容器的 Azure 负载均衡器资源的数字专用 IP 地址。容器架构包含一个容器 Azure 负载均衡器,它具有容器的租户子网中的专用 IP 地址。该容器 Azure 负载均衡器是与位于该 Azure 负载均衡器后面的容器管理器虚拟机进行 SSL 通信的点。

对于启用了高可用性的容器,在管理控制台中单击上载证书以上载 SSL 证书文件时,Horizon Cloud 会在活动容器管理器虚拟机上执行配置,然后将证书配置复制到另一个容器管理器虚拟机。

对于未启用高可用性的容器(一种非典型情况),该容器将具有一个位于该 Azure 负载均衡器后面的容器管理器虚拟机。在这种情况下,在控制台中单击上载证书时,Horizon Cloud 会在该容器管理器虚拟机上配置证书。

以下屏幕截图显示了容器的 Azure 负载均衡器的专用 IP 地址如何与上一个示例的控制台的容器详细信息页面中的容器管理器负载均衡器 IP 标签旁边显示的 IP 地址相同。

如何在容器的管理器虚拟机上配置 SSL 证书

您可以使用管理控制台在容器管理器虚拟机上配置 SSL 证书。有关详细步骤,请参阅直接在容器管理器虚拟机上配置 SSL 证书,例如将 Workspace ONE Access Connector 设备与 Microsoft Azure 中的 Horizon Cloud 容器集成时,该连接器可以信任与容器管理器虚拟机的连接。有关运行这些步骤之前的必备条件,请参阅运行 Horizon Universal Console 的“上载容器证书”工作流以在 Horizon Cloud 容器的管理器虚拟机上配置 SSL 证书的必备条件。

需要在容器的管理器虚拟机上配置 SSL 证书的非典型方案

虽然这些方案可能适合概念证明,但不建议在生产环境中使用。对于生产系统,您应该利用内部和外部网关配置的 Horizon Cloud 功能,这些功能支持到容器置备的资源的最终用户连接。对于企业网络内部的最终用户连接(例如,通过 VPN),您应该在容器上具有内部 Unified Access Gateway 配置。对于通过 Internet 的最终用户连接,您应该在容器上具有外部 Unified Access Gateway 配置。有关将这些配置添加到容器的步骤,请参阅将网关配置添加到已部署的 Horizon Cloud 容器。

| 方案 | 描述 |

|---|---|

| 仅部署了外部网关配置而没有部署内部 Unified Access Gateway 配置的容器 | 在该方案中,虽然最终用户使用部署的外部网关配置通过 Internet 访问容器置备的资源,但企业网络内部的用户无法使用任何并行内部网关配置以访问容器置备的资源。如果没有内部 Unified Access Gateway 配置,这些内部用户必须将其客户端连接指向容器以进行直接访问。直接访问容器意味着,将客户端指向在容器详细信息页面中的容器管理器负载均衡器 IP 标签旁边显示的 IP 地址,或者指向在 DNS 中映射到该显示的 IP 地址的 FQDN。 |

| 未部署任何网关配置的容器(零个 Unified Access Gateway 虚拟机) | 在该方案中,到容器置备的资源的所有最终用户连接必须使用操作系统特定的 Horizon Clients 之一以直接访问容器。直接访问容器意味着,将客户端指向在容器详细信息页面中的容器管理器负载均衡器 IP 标签旁边显示的 IP 地址,或者指向在 DNS 中映射到该显示的 IP 地址的 FQDN。

注意: 与使用某个特定于操作系统的

Horizon Clients 不同,如果将浏览器直接指向容器,则该浏览器连接将作为不受信任的连接运行,即使您已使用控制台中的

上载证书操作在该容器的管理器虚拟机上配置了 SSL 证书也是如此。在浏览器中直接键入容器的 FQDN 会让浏览器使用 HTML Access (Blast) 连接类型进行连接,由于 HTML Access (Blast) 的运行方式,浏览器在与容器建立直接连接时将显示典型的证书不受信任错误。为了避免这种显示不受信任的证书错误,容器需要配置网关,以便通过相应的网关配置建立这些浏览器连接:外部网关配置(对于位于企业网络外部的最终用户)和内部网关配置(对于位于企业网络内部的最终用户)。如果您不希望在 Internet 上公开 FQDN,请使用内部网关配置。内部网关配置会使用企业网络内部的最终用户可以连接到的 Microsoft 内部负载均衡器。请参阅

将网关配置添加到已部署的 Horizon Cloud 容器。

|